DOJ erhebt sechs Anklagen wegen DDoS-for-hire-Diensten und tötet 48 Websites

Die Websites beherbergten "Booter"- oder "Stresser"-Dienste

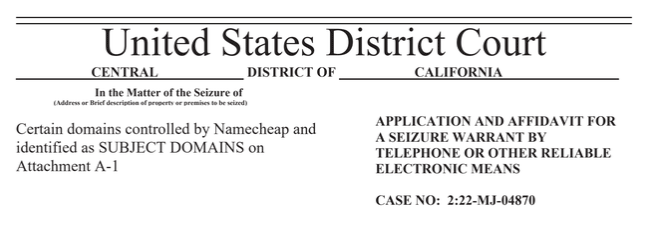

Am 14. Dezember hat das Justizministerium (DOJ) die Kontrolle über 48 Websites übernommen, die "Booter"- oder "Stresser"-Dienste anbieten, mit denen Nutzer kostengünstig und einfach zerstörerische DDoS-Angriffe starten können. Sechs Amerikaner wurden wegen Computerdelikten angeklagt, weil sie angeblich die beliebten DDoS-For-Hire-Dienste betrieben haben sollen.

Strafverfolgungsbehörden auf der ganzen Welt arbeiten in der Operation Power OFF zusammen, um kriminelle DDoS-For-Hire-Netzwerke auszuschalten und ihre Administratoren und Nutzer zu bestrafen.

Das DOJ gab an, dass die 48 beschlagnahmten Domains den Kunden von DDoS-for-hire-Plattformen dabei halfen, massive DDoS-Angriffe zu starten, die in der Lage waren, Websites und ganze Netzwerkdienstleister lahmzulegen. Eine vollständige Liste der Websites finden Sie unten, und zum Zeitpunkt der Erstellung dieses Artikels sind mehrere dieser Websites noch online.

Booter-Dienste und Stresser-Dienste werden im Dark Web, auf Chat-Plattformen und auf Youtube beworben. Die Bezahlung erfolgt über PayPal, Google Wallet und Kryptowährungen, wobei die Abonnementkosten von einigen wenigen Dollar bis zu Hunderten pro Monat reichen. Die Preise hängen vom Angriffsaufkommen, der Dauer und der Anzahl der gleichzeitigen Angriffe ab.

Was ist ein DDoS-for-hire-Dienst?

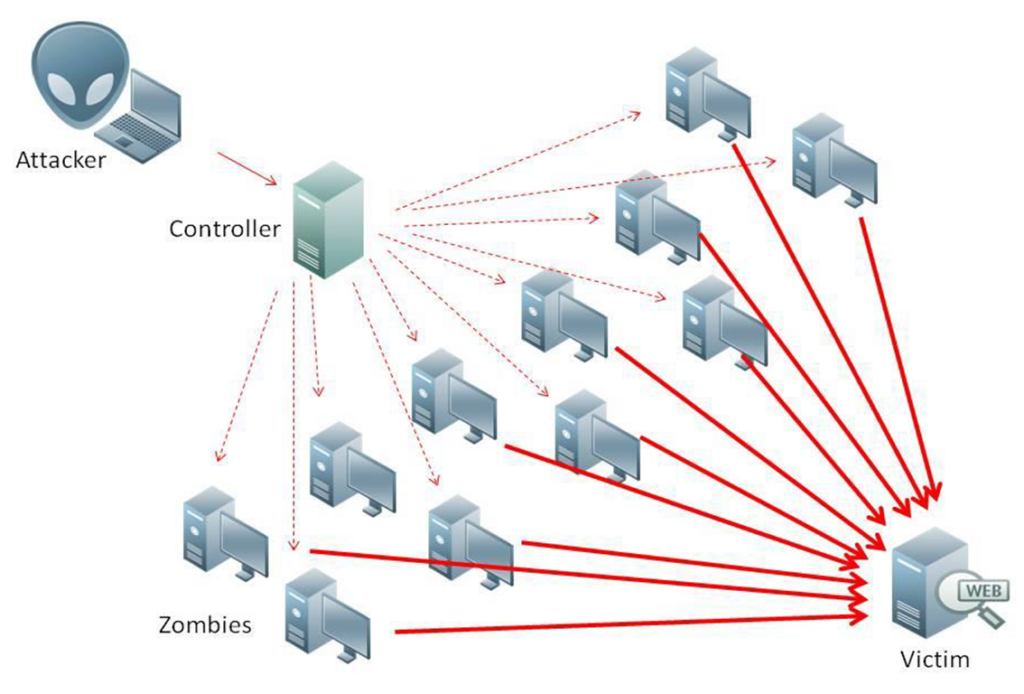

Dabei handelt es sich um einen DDoS-Angriffsdienst, der es jedem ermöglicht, für ein paar Dollar einen verteilten Denial-of-Service-Angriff(DDoS-Angriff) zu erwerben und durchzuführen. Diese Dienste orientieren sich am SaaS-Geschäftsmodell (Software as a Service), das profitabel ist, weil es dem Besitzer eines IoT-Botnetzes ermöglicht, den Angriff mit geringem Aufwand durchzuführen.

Die für die Cyberkriminalität Angeklagten

- Jeremiah Sam Evans Miller, auch bekannt als "John the Dev", ein 23-Jähriger aus San Antonio, ist der Erfinder von supremesecurityteam[.]com und royalstresser[.]com. Miller wurde wegen Verschwörung und Verstößen gegen das Computerbetrugs- und -missbrauchsgesetz (CFAA) angeklagt. In der Klageschrift wird behauptet, Royal Stresser habe von November 2021 bis Februar 2022 über seine "vollständig anonymen" Dienste fast 200.000 DDoS-Angriffe durchgeführt.

Royal Stresser Website vor der Schließung durch das DOJ

- Joshua Laing, ein 32-jähriger Mann aus Liverpool, NY, wurde wegen mehrerer CFAA-Verletzungen im Zusammenhang mit seiner angeblichen Beteiligung an einem Booter-Dienst namens TrueSecurityServices[.]io angeklagt. Nach Angaben der Staatsanwaltschaft hatte TrueSecurityServices[.]io zwischen 2018 und 2022 eine Nutzerbasis von 18.000 Personen und soll über 1,2 Millionen Angriffe durchgeführt haben.

- Corey Palmer, 22, aus Lauderhill, FL, und Shamar Shattock, 19, aus Margate, FL, wurden wegen Verschwörung angeklagt, weil sie Eigentümer bzw. Betreiber von booter.sx und astrostress.com waren. Letztere hatte 30.000 Nutzer und 700.000 Angriffe.

- Angel Manuel Colon Jr., ein 37-Jähriger aus Belleview, Florida, wird angeklagt, den Stresser-Dienst SecurityTeam geleitet zu haben, der zwischen 2018 und 2022 1,3 Millionen DDoS-Angriffe durchgeführt haben soll und 50.000 Nutzer hatte. Er wurde wegen Verschwörung und Verstößen gegen das CFAA angeklagt.

- John M. Dobbs, 32, aus Honolulu, HI, half bei der Verletzung des CFAA durch IPStresser[.]com. Die Website war bis letzten Monat 13 Jahre lang in Betrieb, generierte 30 Millionen DDoS-Angriffe und hatte 2 Millionen Nutzer.

DDoS-For-Hire-Service-Besitzer übernehmen keine Verantwortung

Anbieter von Stresstests und Bootern behaupten, sie hätten keine Kontrolle darüber, wie ihre Dienste genutzt werden, und dass sie nicht gegen das Gesetz verstoßen, da ihre Tools zum Guten oder zum Schlechten eingesetzt werden können. Ihre Websites enthalten Nutzungsbedingungen, denen die Kunden zustimmen müssen und die besagen, dass sie nur Stresstests für ihre eigenen Netzwerke durchführen und keine DDoS-Angriffe auf andere durchführen dürfen. Der Administrator von IPStresser, Dobbs, erwähnte in einem Interview, dass die Kunden eine digitale Signatur unterschreiben müssen, um zu bestätigen, dass sie das Tool nicht für illegale Aktivitäten verwenden werden, was ihn von der Haftung befreit.

Das DOJ stellt fest, dass diese Haftungsausschlüsse in der Regel die Tatsache übersehen, dass die meisten Booter-Dienste in hohem Maße davon abhängen, das Internet kontinuierlich zu scannen, um Zugang zu unsachgemäß eingerichteten Gadgets zu erhalten, die der Schlüssel zur Maximierung der Intensität und Wirkung von DDoS-for-hire-Angriffen sind.

"Wie im Folgenden beschrieben, glaube ich jedoch, dass dies eine Fassade ist und dass diese Dienste dazu dienen, DDoS-Angriffe auf Opfercomputer durchzuführen, die nicht vom Angreifer kontrolliert werden, und zwar ohne die Erlaubnis des Opfers", heißt es in einer eidesstattlichen Erklärung von FBI Special Agent Elliott Peterson aus der Außenstelle in Alaska.

Eine vollständige Liste der vom FBI gesichteten "Booter"- oder "Stresser"-Domains

anonboot[.]com, api-sky[.]xyz, astrostress[.]com, booter[.]sx, booter[.]vip, brrsecurity[.]org, buuter[.]cc, cyberstress[.]us, dragonstresser[.]com, dreams-stresser[.]io, freestresser[.]so, instant-stresser[.]com, ipstress[.]org, ipstress[.]vip, ipstresser[.]wtf, orphicsecurityteam[.]com, ovhstresser[.]com, quantum-stresser[.]net, redstresser[.]cc, royalstresser[.]com, silentstress[.]net, stresser[.]app, stresser[.]best, stresser[.]gg, stresser[.]is, stresser[.]net/stresser[.]org, stresser[.]one, stresser[.]so, stresser[.]top, supremesecurityteam[.]com, truesecurityservices[.]io, vdos-s[.]co, zerostresser[.]com, ipstresser[.]xyz, kraysec[.]com, securityteam[.]io, blackstresser[.]net, ipstresser[.]com, ipstresser[.]us, stresser[.]shop, exotic-booter[.]com, mcstorm[.]io, nightmarestresser[.]com, shock-stresser[.]com, stresserai[.]com, sunstresser[.]com, bootyou[.]net, defconpro[.]net

Mehr über DDoS-for-hire

Loyalitätsprogramme

Im Zuge der Entwicklung des DDoS-Vermietungsgeschäfts haben einige dieser Dienste damit begonnen, Stammkunden Punkte und Rabatte für künftige Käufe anzubieten. Das ist eine Art DDoS-Treueprogramm.

Einige Entwickler bieten sogar Bonuspunkte für jeden Angriff, der über ihren Dienst durchgeführt wird. Mit anderen Worten: Cyberkriminelle haben ihre eigenen Treue- und Kundendienstprogramme. Die meisten DDoS-Angriffe werden über vollwertige Webdienste in Auftrag gegeben, so dass ein direkter Kontakt zwischen den beiden Parteien nicht mehr erforderlich ist.

Die Kunden nutzen diese Webdienste, um sich für ein Konto anzumelden, Zahlungen zu leisten, ihren Kontostand und ihr Angriffsbudget zu verwalten, auf Berichte zuzugreifen und vieles mehr. Sie sind so etwas wie Webdienste, die von Rechtsdiensten angeboten werden. Im DDoS-For-Hire-Geschäft rühmen sich viele dieser Webdienste mit Tausenden bis Hunderttausenden von registrierten Nutzern.

IoT-basierte DDoS-Angriffe sind billiger

Die Kosten für einen DDoS-Angriff schwanken je nach Ziel, Dauer des Angriffs und geografischem Standort des Ziels. Nach Angaben von The Register kann ein DDoS-Angriff zwischen 5 US-Dollar für einen 300-Sekunden-Angriff und 400 US-Dollar für 24 Stunden kosten, wobei der Durchschnittspreis für einen Angriff bei 25 US-Dollar pro Stunde liegt.

Der Preis eines DDoS-Angriffs berücksichtigt auch die Erzeugung des Angriffs und die Quelle des Angriffsverkehrs. So kostet ein Angriff, der ein Botnetz aus Internet-of-Things-Geräten (IoT) nutzt, weniger als ein Angriff, der ein Botnetz aus Servern verwendet.

Cyberkriminelle suchen ständig nach erschwinglicheren Mitteln, um Botnetze einzurichten. Das Internet der Dinge (IoT) kommt ihnen dabei zugute. Einer der aktuellen Trends ist die Verwendung von IoT-Zombie-Gadgets wie CCTV-Kameras, DVR-Systeme und intelligente Geräte für DDoS-Angriffe. Solange es anfällige IoT-Geräte gibt, werden Kriminelle sie immer wieder ausnutzen.

"DDoS attack man in the middle" von Nasanbuyn ist lizenziert unter CC BY 4.0

Der Beginn des DDoS der Dinge

Die Zunahme von DDoS-Hire-Services folgt auf eine Reihe von öffentlichkeitswirksamen DDoS-Angriffen, die ein noch nie dagewesenes Volumen und Ausmaß erreicht haben. Zum ersten Mal wurden mehr als 46 Millionen DDoS-Angriffe pro Sekunde verzeichnet, und es wird erwartet, dass dieser Aufwärtstrend anhält.

Eines der Botnets, das diesen Tsunami von DDoS-Angriffen antreibt, ist die Mirai-Malware, die sich ungesicherte IoT-Geräte zunutze macht, um massive Botnets aufzubauen und gewaltige DDoS-Angriffe zu starten. Der Anstieg der DDoS-Aktivitäten hat die Ära des DDoS der Dinge (DoT) eingeläutet, in der Bedrohungsakteure ungesicherte IoT-Geräte zum Aufbau von Botnets nutzen, die kolossale DDoS-Angriffe auslösen.

Wie bekämpft A10 Networks DDoS-Angriffe und DDoS-for-hire-Dienste?

Thunder® Threat Protection System (TPS®), eine Reihe hochleistungsfähiger DDoS-Schutzlösungen, erkennt und entschärft volumetrische Multi-Vektor-DDoS-Angriffe am Netzwerkrand. Für Service Provider, Unternehmen und sicherheitsbewusste Betriebe ist Thunder TPS die erste Verteidigungslinie für die Netzwerkinfrastruktur. Es hilft, IoT-gestützte DDoS-Angriffe zu verhindern und schützt Ihr Unternehmen vor dem DDoS der Dinge.

Verwandte Ressourcen

- Testen der Effektivität von DDoS-Abwehr bei 300 Gbps und mehr (Whitepaper)

- BR.Digital steigert sein Geschäft mit automatisierter DDoS-Erkennung (Fallstudie)

- DDoS-Angriffe abwehren und abwehren: Leitfaden für Rechenzentrumsbetreiber (eBook)

- Das Aufkommen von Botnet- und DDoS-Angriffen (Blog Post)

- Die fünf berühmtesten DDoS-Angriffe und noch einige mehr (Blog Post)