DDoS-Angriffsvermeidung und bewährte Praktiken für den DDoS-Schutz

Stoppen von Infrastruktur- und Anwendungsangriffen mit DDoS-Tools und Threat Intelligence

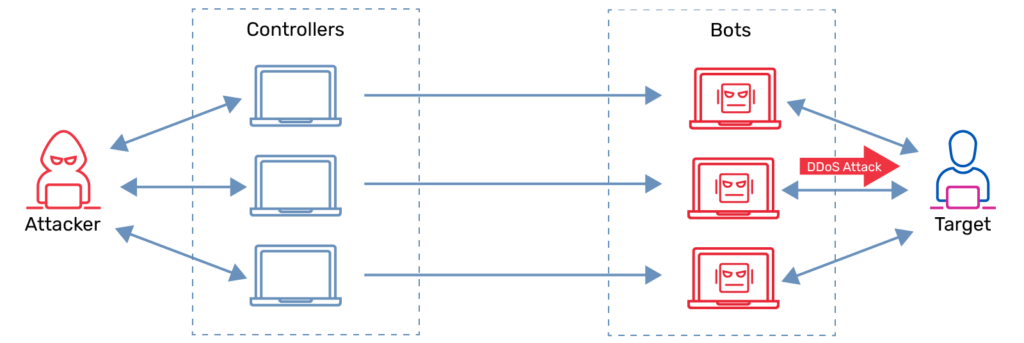

Ein DDoS-Angriff (Distributed Denial of Service) ist eine der häufigsten Bedrohungen in der heutigen Cybersicherheitslandschaft, da er einfach zu starten und oft verheerend effektiv ist. Vereinfacht ausgedrückt, zielt ein DDoS-Angriff darauf ab, die Konnektivität oder die Benutzerdienste eines Ziels zu unterbrechen, indem das Netzwerk mit einer überwältigenden Menge an betrügerischem Datenverkehr überflutet wird, in der Regel durch ein Botnet. Die Motivation hinter dem Angriff kann von politischen Protesten, Cyberkriegsführung, illegalen Wettbewerbsvorteilen oder Erpressung bis hin zur Untergrabung des Sicherheitsstapels des Opfers als Deckmantel für Datendiebstahl reichen. In einigen Fällen starten Ransomware-Banden sogar DDoS-Angriffe gegen ihre Opfer, um den Druck zur Zahlung zu erhöhen. Zu wissen, wie ein DDoS-Angriff gestoppt werden kann, ist eine wichtige Priorität für Cybersicherheitsexperten.

Der DDoS-Angriff unterbricht die Konnektivität eines Ziels, indem er dessen Netzwerk mit massiven Mengen an betrügerischem Datenverkehr überschwemmt, hauptsächlich über ein Botnet

Der Schaden durch einen DDoS-Angriff kann verheerend sein. In einer kürzlich durchgeführten Umfrage gaben 98 Prozent der Befragten an, dass sich die Kosten für jede Stunde Ausfallzeit auf mehr als 100.000 US-Dollar belaufen, während mehr als ein Drittel die Kosten auf über 1 Million US-Dollar schätzte. Ein durchschnittlicher DDoS-Angriff verursacht einen direkten Schaden von 218.000 US-Dollar, zusätzlich zu Erpressung, Datendiebstahl, Geschäftsunterbrechung oder Schädigung des Rufs des Opfers sowie seiner Geschäfts- und Kundenbeziehungen. Berühmte DDoS-Angriffe der letzten Jahre, darunter Multi-Terabit-Angriffe auf Google, AWS und GitHub, zeigen das potenzielle Ausmaß der Bedrohung.

Ohne eine wirksame Strategie zur Verhinderung von DDoS-Angriffen, die durch DDoS-Schutzlösungen und Bedrohungsdaten ergänzt wird, sind Unternehmen einem erheblichen Risiko ausgesetzt.

Arten von Denial-of-Service-Angriffen: Infrastrukturangriffe und Anwendungsangriffe

Auf einer hohen Ebene kann ein Denial-of-Service-Angriff in zwei Kategorien eingeteilt werden, je nach der Ebene des OSI-Modells, auf der er funktioniert.

Infrastrukturangriffe zielen auf Schwachstellen oder Schwachstellen in der OSI-Schicht 3 (Netzwerk) oder Schicht 4 (Transport) ab. Die meisten DDoS-Angriffe fallen in diese Kategorie, darunter SYN-Flood-, Ping of Death (PoD)-, ICMP-Flood- und UDP-Flood-Angriffe . Je nach der verwendeten Taktik können Infrastrukturangriffe weiter in volumetrische Angriffe und Protokollangriffe unterteilt werden.

Volumetrische Angriffe, die häufigste Art von Denial-of-Service-Angriffen, konzentrieren sich darauf, den Server oder die Bandbreite des Opfers mit falschen Anfragen zu überschwemmen, um ihn unfähig zu machen, regulären Datenverkehr zu akzeptieren. Protokollangriffe zielen auf die für die Datenübertragung verwendeten Protokolle ab, um ein System zum Absturz zu bringen.

Angriffe auf die Anwendung arbeiten bei OSI-Schicht 7 (Anwendung) um Schwachstellen in einer bestimmten Anwendung auszunutzen, damit diese nicht mehr kommunizieren oder Inhalte liefern kann. Am häufigsten geschieht dies über das HTTP-Protokoll, seltener über FTP, NTP, SMTP, oder DNS. Im Gegensatz zu volumetrischen Infrastrukturangriffen können Anwendungsangriffe ihre beabsichtigte Wirkung mit einem relativ geringen Volumen an Anfragen erzielen, wodurch sie besonders schwer zu erkennen sind.

Wie man einen DDoS-Angriff stoppt: 5 bewährte Praktiken zur Verhinderung von DDoS-Angriffen

Um das Risiko eines verheerenden Denial-of-Service-Angriffs zu verringern, müssen Unternehmen umfassende Maßnahmen ergreifen, darunter die Ermittlung und Überwachung des Netzwerkverkehrs, die Planung von DDoS-Angriffen, Maßnahmen zur Eindämmung von DDoS-Angriffen sowie den Einsatz von DDoS-Schutztools und Bedrohungsdaten. Die folgenden Best Practices können die Grundlage für eine effektive Strategie zur Verhinderung von DDoS-Angriffen bilden.

1. Wissen, worauf man achten muss - und darauf achten

Um einen laufenden DDoS-Angriff zu erkennen, bevor es zu spät ist, müssen Sie wissen, wie der normale Netzwerkverkehr aussieht. Indem Sie eine Basislinie Ihres üblichen Datenverkehrsmusters erstellen, können Sie die Symptome eines DDoS-Angriffs leichter erkennen, z. B. eine unerklärlich langsame Netzwerkleistung, punktuelle Konnektivität, zeitweilige Webabstürze, ungewöhnliche Datenverkehrsquellen oder eine Welle von Spam.

Eine wachsame Überwachung ist von entscheidender Bedeutung, die sowohl den Netzwerk- als auch den Anwendungsverkehr einschließt; selbst eine kleine Anomalie kann ein Signal für einen Test durch Cyberkriminelle im Vorfeld eines größeren Angriffs sein. Je früher Sie ein laufendes Ereignis erkennen, desto schneller und effektiver können Sie Pläne zur Eindämmung von DDoS-Angriffen in die Tat umsetzen. Gleichzeitig ist es wichtig, Fehlalarme zu minimieren, um unnötige Betriebsunterbrechungen zu vermeiden.

2. Erstellen Sie einen Denial-of-Service-Reaktionsplan

Wenn Sie feststellen, dass ein DDoS-Angriff im Gange ist, muss Ihr Unternehmen in der Lage sein, schnell und effizient zu reagieren. Durch eine detaillierte Planung wird vermieden, dass Sie unter Druck improvisieren müssen. Ihr Plan sollte Folgendes umfassen:

- Eine Checkliste von Systemen, Anlagen und Tools zur Erkennung fortgeschrittener Bedrohungen

- Ein definiertes Reaktionsteam mit der Kompetenz zur Eindämmung von DDoS-Angriffen

- Verfahren zur Aufrechterhaltung des Geschäftsbetriebs während der Dauer des Angriffs

- Protokolle für die Meldung und Eskalation von Vorfällen

- einen Kommunikationsplan, der sowohl die Mitarbeiter als auch externe Interessengruppen wie Kunden und Partner sowie die Medien einbezieht

3. Sicherstellung einer widerstandsfähigen Infrastruktur

Da die Wahrscheinlichkeit eines versuchten DDoS-Angriffs hoch ist, sollten Sie Maßnahmen ergreifen, um die Auswirkungen eines erfolgreichen Denial-of-Service-Angriffs zu minimieren. Wenn Sie Ihr Netzwerk und Ihre Systeme so konzipieren, dass sie einen übermäßigen Datenverkehr bewältigen können - das 2- bis 5-fache des erwarteten Grundbedarfs -, können Sie einen Angriff lange genug abfangen, um eine Reaktion zu ermöglichen. Die Verteilung von Ressourcen kann die Reichweite eines Angriffs einschränken, z. B. durch die Unterbringung von Servern in verschiedenen Rechenzentren und die Unterbringung von Rechenzentren in verschiedenen Netzwerken und an verschiedenen Standorten. Redundante Geräte und eine Hochverfügbarkeitsarchitektur können die Systemwiederherstellung nach einem DDoS-Angriff beschleunigen (beachten Sie, dass diese Maßnahmen erst nach Abschluss eines Angriffs eingeleitet werden sollten, um sie nicht einem laufenden Angriff auszusetzen). Vermeiden oder härten Sie Engpässe und Schwachstellen, die besonders anfällig für eine Datenflut sein können.

4. Zuflucht in der Cloud

Die Cloud bietet einige Möglichkeiten, um das Risiko eines DDoS-Angriffs zu verringern. Ein Ansatz ist die Verlagerung von Ressourcen in die Cloud. Cloud-Anbieter verfügen über eine weitaus größere Bandbreite als das typische Unternehmen, und die verteilte Natur der Cloud kann die Ausfallsicherheit erhöhen. Wird ein Server durch einen DDoS-Angriff zum Absturz gebracht, laufen die anderen weiter; ebenso können sichere Datensicherungen in der Cloud eine schnelle Wiederherstellung im Falle einer Systembeschädigung ermöglichen.

Andererseits können mandantenfähige Cloud-Umgebungen ihre eigenen Risiken mit sich bringen. Ein Cloud-, Hosting- oder Colocation-Anbieter, der einen DDoS-Angriff auf einen Kunden feststellt, könnte seinen gesamten Datenverkehr abschalten, um Auswirkungen auf andere Kunden zu verhindern, so dass das Unternehmen nicht mehr in der Lage ist, chirurgisch zu reagieren, um einige Dienste zu erhalten.

Umgekehrt kann ein Angriff auf einen anderen Cloud-Provider-Kunden auch Ihr Unternehmen treffen, selbst wenn Sie nicht das ursprüngliche Ziel sind. Vor diesem Hintergrund ist es wichtig, mit Cloud-, Hosting- und Colocation-Anbietern zusammenzuarbeiten , die DDoS-Schutz als Service für ihre Kunden anbieten.

5. Einsatz von DDoS-Schutzlösungen und Threat Intelligence

Die Verhinderung von DDoS-Angriffen hängt von einer vielschichtigen Strategie aus bewährten Verfahren, Tools und Bedrohungsdaten ab. Ihre Anti-DDoS-Lösung sollte Funktionen für die Überwachung des Datenverkehrs, die Erkennung von Bedrohungen in Echtzeit, das Blockieren von anormalem Verhalten, die Erkennung von Zero-Day-Angriffsmustern, DDoS-Scrubbing und automatische Reaktionen umfassen. Threat Intelligence ist unerlässlich, um Ihre DDoS-Tools mit zeitnahen Daten über aktuelle DDoS-Aktivitäten und -Trends anzureichern, einschließlich der IP-Adressen von DDoS-Botnets und anfälligen Servern, die bekanntermaßen mit DDoS-Angriffen in Verbindung gebracht werden. In Verbindung mit Echtzeit-Bedrohungserkennung, künstlicher Intelligenz (KI)/maschinellem Lernen (ML) und der automatischen Extraktion von Signaturen ermöglicht Threat Intelligence Unternehmen einen proaktiven Ansatz zur Abwehr von DDoS-Angriffen.

Wie A10 Networks DDoS-Angriffe verhindert

Top-Service-Provider, Unternehmen, Online-Gaming-Firmen und andere Organisationen verlassen sich auf A10 Networks , um das Risiko eines Denial-of-Service-Angriffs zu verringern. A10 Networks Thunder® TPS bietet skalierbaren und automatisierten DDoS-Schutz, der auf fortschrittlichem maschinellem Lernen basiert, um Angriffe zu erkennen und zu entschärfen. A10 Networks DDoS Threat Intelligence nutzt Reputationsdaten aus mehr als drei Dutzend Security Intelligence-Quellen, um den Datenverkehr von Millionen bekannter DDoS-Waffen sofort zu bewerten und zu blockieren. Der endgültige jährliche DDoS-Bedrohungsbericht liefert wichtige Erkenntnisse für Sicherheitsverantwortliche, um die DDoS-Abwehr proaktiv zu verbessern.

Verwandte Ressourcen zur Verhinderung von DDoS-Angriffen

- Die besten DDoS-Schutzdienste für Rechenzentrumsanbieter (Webinar)

- BR.Digital steigert sein Geschäft mit automatisierter DDoS-Erkennung (Fallstudie)

- Wie wirkungsvoll ist Ihr DDoS-Schutz? (Bericht)

- DDoS-Angriffe abwehren und abwehren: Leitfaden für Rechenzentrumsbetreiber (eBook)

- Digitale Kluft: Schutz der Unverbundenen vor DDoS-Angriffen (Webinar)