Die fünf berühmtesten DDoS-Angriffe und einige mehr

Aktualisiert am 4. Mai 2022

Distributed-Denial-of-Service-Angriffe (DDoS) sind mittlerweile an der Tagesordnung. Egal, ob es sich um einen kleinen gemeinnützigen Verein oder einen riesigen multinationalen Konzern handelt, die Online-Dienste einer Organisation – E-Mail, Websites und alles, was mit dem Internet zu tun hat – können durch einen DDoS-Angriff verlangsamt oder komplett gestoppt werden. Für Anbieter von Rechenzentren, Colocation, Hosting und anderen Diensten stellen DDoS-Angriffe, die sich gegen die wertvollsten Kunden richten können, eine Bedrohung der Infrastruktur dar, die die Netzwerk- und Serviceverfügbarkeit für alle Mandanten, Abonnenten und Kunden sicherstellt.

Ein erfolgreicher DDoS-Angriff kann den Ruf einer Marke ernsthaft schädigen und Hunderttausende oder sogar Millionen von Dollar an Einnahmeeinbußen zur Folge haben. Darüber hinaus zielen DDoS-Attacken mitunter darauf ab, von Cybersicherheitsmaßnahmen abzulenken, während andere kriminelle Aktivitäten wie Datendiebstahl oder Netzwerkinfiltration stattfinden.

Die jüngsten geopolitischen Ereignisse in der Ukraine haben gezeigt, wie effektiv sowohl staatlich geförderte als auch von der Basis ausgehende Cyberkriminelle politisch motivierte DDoS-Angriffe gegen kritische Infrastrukturen und Regierungsbehörden durchführen können. Von den Systemen unseres A10-Sicherheitsforschungsteams aus haben wir erhebliche und anhaltende Angriffe auf ukrainische Regierungsnetzwerke und darüber hinaus auch auf kommerzielle Internetressourcen beobachten können, mit einem massiven Anstieg am ersten Tag des Konflikts. Die Einzelheiten unserer Beobachtungen finden Sie in einem neuen Blogbeitrag.

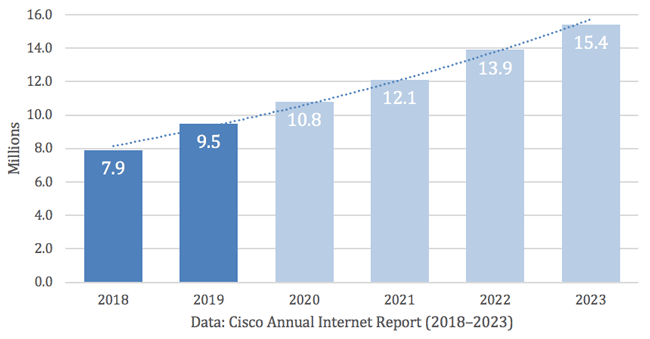

Das A10-Threat-Research-Team hat im Jahr 2021 rund 15,4 Millionen DDoS-Werkzeuge entdeckt – A10 Attack Mitigation Threat Report (2H2021).

DDoS-Angriffe werden größer und häufiger

Die IT-Bedrohungslage legt stetig an Tempo zu: Hacker führen mehr Distributed-Denial-of-Service-Angriffe durch als je zuvor, nehmen neue Ziele ins Visier und schaffen neue Botnets. Die Nachfrage nach Lösungen für ein breites Spektrum an Geschäftsanforderungen und die Einführung von 5G-Technologien haben die Verbreitung des Internets der Dinge (IoT) auf der ganzen Welt beschleunigt und einen riesigen Pool ahnungsloser und unzureichend geschützter neuer Rekruten für Botnet-Armeen geschaffen, die in großem Maßstab Angriffe durchführen.

Es wird erwartet, dass die Zahl und Komplexität von DDoS-Angriffen mit der zunehmenden Verbreitung von Botnetzen und kostengünstigen DDoS-as-a-Service-Plattformen weiter zunehmen wird.

Während der Pandemie waren Cyberkriminelle zwei Jahre lang sehr beschäftigt: Es waren eine rapide steigende Zahl von DDoS-Werkzeugen, weit verbreitete Botnet-Aktivitäten und einige der größten jemals aufgezeichneten DDoS-Angriffe zu verzeichnen.

Einer der wichtigsten Faktoren für die DDoS-Angriffe im Jahr 2020 war der COVID-19-Lockdown, der zu einer raschen Verlagerung auf das Internet in allen Bereichen vom Bildungs- und Gesundheitswesen bis hin zu Einkäufen und Büroarbeiten führte und somit Hackern mehr Angriffsflächen als je zuvor bot. Aufgrund dieser überstürzten Umstellung waren viele Unternehmen und Arbeitnehmer nur unzureichend vor Angriffen geschützt, da es schwierig war, in einem Notfallszenario bewährte Verfahren für die Cybersicherheit beizubehalten.

Im Jahr 2021 erreichte das Ausmaß dieser Angriffe einen neuen Höchststand. Im November 2021 entschärfte Microsoft einen DDoS-Angriff auf einen Azure-Kunden mit einem Durchsatz von 3,45 Tbps und einer Paketrate von 340 Millionen PPS – den vermutlich größten jemals aufgezeichneten DDoS-Angriff.Im Jahr 2021 wurden außerdem vermehrt DDoS-Attacken eingesetzt, um Lösegeldzahlungen für die Beendigung der Angriffe zu fordern – bzw. deren Durchführung zu verhindern.

Bei der kontinuierlichen Verfolgung von DDoS-Angriffen, Angriffsmethoden und Malware-Aktivitäten hat A10 Networks eine stetige Zunahme der Häufigkeit, Intensität und Ausgereiftheit dieser Bedrohungen beobachtet, zuletzt in unserem A10 Attack Mitigation Threat Intelligence Report (2H2021). Die gute Nachricht: bewährte Methoden in puncto DDoS-Schutzes sind auch bei steigender Bedrohungslage weiterhin wirksam.

Wie man sich gegen reflektierte Verstärkungsangriffe verteidigt

Erfahren Sie, wie Sie sich gegen Reflected-Amplification-Angriffe, eine der häufigsten und störendsten Arten von DDoS-Angriffen, schützen können.

Eine kurze Geschichte der DDoS-Angriffe

Der erste bekannte Distributed-Denial-of-Service-Angriff fand 1996 statt, als Panix, heute einer der ältesten Internetdienstanbieter, durch eine SYN-Flood, eine Technik, die sich mittlerweile als klassische DDoS-Angriffsmethode durchgesetzt hat, mehrere Tage lahmgelegt wurde. In den darauf folgenden Jahren wurden DDoS-Angriffe immer häufiger und Cisco prognostiziert, dass sich die Gesamtzahl der DDoS-Angriffe von 7,9 Millionen im Jahr 2018 auf über 15 Millionen im Jahr 2023 verdoppeln wird.

Gesamtzahl der DDoS-Angriffe

Abbildung 1. Ciscos Analyse des Gesamtverlaufs und der Prognosen von DDoS-Angriffen.

Doch nicht nur die Anzahl der DDoS-Angriffe nimmt weiter zu. Bedrohungsakteure bauen immer größere Botnets auf – Armeen von gehackten Geräten, die zur Erzeugung von DDoS-Datenverkehr verwendet werden. Da die Botnetze immer größer werden, nimmt auch das Ausmaß der DDoS-Angriffe zu. Ein Distributed-Denial-of-Service-Angriff von einem Gigabit pro Sekunde reicht bereits aus, um einen Großteil der Unternehmen vom Internet zu trennen, doch mittlerweile sind Spitzenwerte von mehr als einem Terabit pro Sekunde zu beobachten, die von Hunderttausenden oder sogar Millionen von infiltrierten Geräten erzeugt werden. Weitere Hintergrundinformationen zu den technischen Aspekten eines Distributed-Denial-of-Service-Angriffs finden Sie in unserem Beitrag Was ist ein DDoS-Angriff? sowie in unserem Video WER, WAS, WARUM, WO der DDoS-Angriffe.

Die Kosten von DDoS-Angriffen

In Anbetracht der Tatsache, dass Ausfallzeiten von IT-Diensten Unternehmen zwischen 300.000 und über 1.000.000 US-Dollar pro Stunde kosten, wird deutlich, dass selbst ein kurzer DDoS-Angriff Ihrem Geschäft ernsthaften Schaden zufügen kann. Um zu verstehen, welche Auswirkungen ein Distributed-Denial-of-Service-Angriff auf Ihr Unternehmen und Ihre Cybersicherheitsplanung haben kann, lesen Sie bitte unser Whitepaper So analysieren Sie die geschäftlichen Auswirkungen von DDoS-Angriffen.

Die fünf (bisher) bekanntesten DDoS-Angriffe

Um Aufschluss über diese Angriffe „in freier Wildbahn“ zu geben, sollten wir einen Blick auf einige der bislang beachtenswertesten DDoS-Angriffe werfen. Unsere Auswahl umfasst einige DDoS-Angriffe, die aufgrund ihres schieren Ausmaßes bekannt sind, während dies bei anderen wegen ihrer Auswirkungen und Folgen der Fall ist.

1. Der Angriff auf Google, 2020

Am 16. Oktober 2020 veröffentlichte die Threat Analysis Group (TAG) von Google ein Blog-Update, in dem sie darauf hinwies, dass die Bedrohungen und Bedrohungsakteure ihre Taktiken aufgrund der US-Wahlen 2020 änderten. Am Ende des Beitrags fügte das Unternehmen noch einen Hinweis ein:

Im Jahr 2020 hat unser Security Reliability Engineering Team einen rekordverdächtigen UDP-Verstärkungsangriff gemessen, der von mehreren chinesischen ISPs ausging (ASNs 4134, 4837, 58453 und 9394) und der nach wie vor der uns bisher bekannte Angriff mit der größen Bandbreite ist.

Der Angriff auf Tausende von Google-IP-Adressen, der von drei chinesischen Internetanbietern ausging, dauerte sechs Monate und erreichte einen nahezu unfassbaren Spitzenwert von 2,5 Tbps! Damian Menscher, ein Security Reliability Engineer bei Google, schrieb:

Der Angreifer nutzte mehrere Netzwerke, um 167 Mpps (Millionen Pakete pro Sekunde) an 180.000 ungeschützte CLDAP-, DNS- und SMTP-Server zu übermitteln, die dann umfangreiche Antworten an uns schickten. Dies verdeutlicht, welches Volumen ein Angreifer mit den entsprechenden Ressourcen erreichen kann: eine Attacke, die viermal größer war als der rekordverdächtige 623-Gbit/s-Angriff des Mirai-Botnets im Jahr zuvor.

2. Der DDoS-Angriff auf AWS im Jahr 2020

Amazon Web Services, der „800-Pfund-Gorilla“ des Cloud-Computings, wurde im Februar 2020 von einem gigantischen DDoS-Angriff getroffen. Dies war der extremste DDoS-Angriff aller Zeiten, der auf einen nicht identifizierten AWS-Kunden abzielte und sich einer Technik namens CLDAP-Reflexion (Connectionless Lightweight Directory Access Protocol) bediente. Diese Technik stützt sich auf anfällige CLDAP-Server von Drittanbietern und verstärkt die an die IP-Adresse des Opfers gesendete Datenmenge um das 56- bis 70-fache. Der Angriff dauerte drei Tage und erreichte eine Spitzengeschwindigkeit von 2,3 Terabyte pro Sekunde.

Warum der Angriff auf AWS von Bedeutung ist

Auch wenn die durch den DDoS-Angriff auf AWS verursachte Störung weit weniger schwerwiegend war, als sie hätte sein können, sind das Ausmaß des Angriffs und die Folgen für AWS-Hosting-Kunden, die möglicherweise Umsatzeinbußen und Rufschädigung erlitten haben, von erheblicher Bedeutung.

3. Die Mirai-DDoS-Angriffe auf Krebs und OVH im Jahr 2016

Am 20. September 2016 wurde der Blog des Cybersecurity-Experten Brian Krebs von einer DDoS-Attacke mit über 620 Gbps angegriffen. Die Website von Krebs war bereits zuvor Opfer eines Angriffs geworden. Krebs hatte seit Juli 2012 269 DDoS-Angriffe aufgezeichnet, doch dieser Angriff war fast dreimal so groß wie alles, was seine Website oder das Internet zuvor gesehen hatten.

Der Ursprung des Angriffs geht auf das Mirai-Botnet zurück, das auf seinem Höhepunkt später im Jahr aus mehr als 600.000 kompromittierten IoT-Geräten wie IP-Kameras, Heimroutern und Videoplayern bestand. Das Mirai-Botnet war im August desselben Jahres entdeckt worden, doch mit dem Angriff auf Krebs' Blog trat es erstmalig in großem Maßstab in Erscheinung.

Der darauf folgende Mirai-Botnet-Angriff am 19. September richtete sich gegen einen der größten europäischen Hosting-Anbieter, OVH, der rund 18 Millionen Anwendungen für über eine Million Kunden hostet. Dieser Angriff zielte auf einen einzigen, nicht genannten OVH-Kunden ab und wurde von schätzungsweise 145.000 Bots durchgeführt, die eine Datenverkehrslast von bis zu 1,1 Terabit pro Sekunde erzeugten. Sie dauerte rund sieben Tage an. Doch OVH war nicht das letzte Mirai-Botnet-Opfer im Jahr 2016.

Warum die Mirai-Angriffe auf Krebs und OVH eine wichtige Rolle spielen

Das Mirai-Botnet stellte in Bezug auf die Leistungsfähigkeit von DDoS-Angriffen für Cyberkriminelle einen bedeutenden Fortschritt dar. Die Größenordnung und Ausgereiftheit des Mirai-Netzwerks war beispiellos, ebenso wie das Ausmaß der Angriffe und ihr Fokus.

Video: Was ist Mirai und wie kann man sich davor schützen?

4. Der Mirai-DDoS-Angriff auf Dyn im Jahr 2016

Bevor wir uns mit dem dritten beträchtlichen Mirai-Botnet-DDoS-Angriff des Jahres 2016 befassen, wollen wir zunächst einen ähnlichen Vorfall erwähnen. Am 30. September veröffentlichte eine Person, die sich als Autor der Mirai-Software ausgab, den Quellcode in verschiedenen Hackerforen, und die Mirai-DDoS-Plattform wurde seitdem unzählige Male repliziert und mutiert.

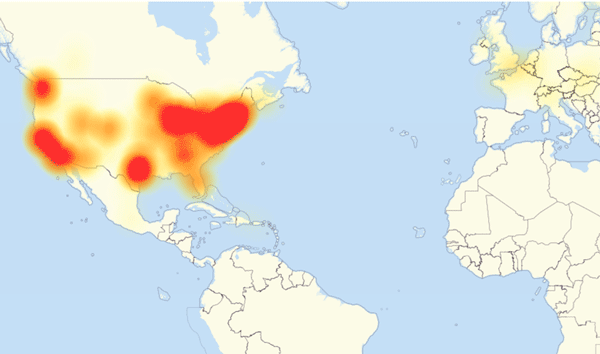

Abbildung 2. Eine Karte der Internetausfälle in Europa und Nordamerika, die durch den Dyn-Cyberangriff am 2. Oktober 2016 verursacht wurden/Quelle: DownDetector (CC BY-SA)

Am 21. Oktober 2016 wurde Dyn, ein großer Anbieter von Domain-Name-Services (DNS), von einer Datenflut im Umfang von einem Terabit pro Sekunde angegriffen, die den neuen Rekord für einen DDoS-Angriff stellte. Es gibt Hinweise darauf, dass dieser DDoS-Angriff tatsächlich sogar eine Geschwindigkeit von 1,5 Terabit pro Sekunde erreicht haben könnte. Der Traffic-Tsunami legte die Dienste von Dyn lahm, sodass eine Reihe bekannter Websites, darunter GitHub, HBO, Twitter, Reddit, PayPal, Netflix und Airbnb, nicht mehr erreichbar waren. Kyle York, Chief Strategy Officer bei Dyn, berichtet: „Wir konnten Millionen einzelner IP-Adressen beobachten, die mit dem Mirai-Botnet in Verbindung standen und Teil des Angriffs waren.“

Warum der Mirai-Angriff auf Dyn von Bedeutung ist

Mirai unterstützt komplexe Multi-Vektor-Angriffe, die die Abwehr von Angriffen erschweren. Auch wenn das Mirai-Botnetz für die bis dahin größten Angriffe verantwortlich war, war das Beachtenswerteste an den Mirai-Angriffen im Jahr 2016 die Veröffentlichung des Mirai-Quellcodes, der es jedem mit auch nur mäßigen IT-Kenntnissen ermöglichte, ohne großen Aufwand ein Botnetz zu erstellen und einen Distributed-Denial-of-Service-Angriff durchzuführen.

5. Der Angriff auf GitHub im Jahr 2018

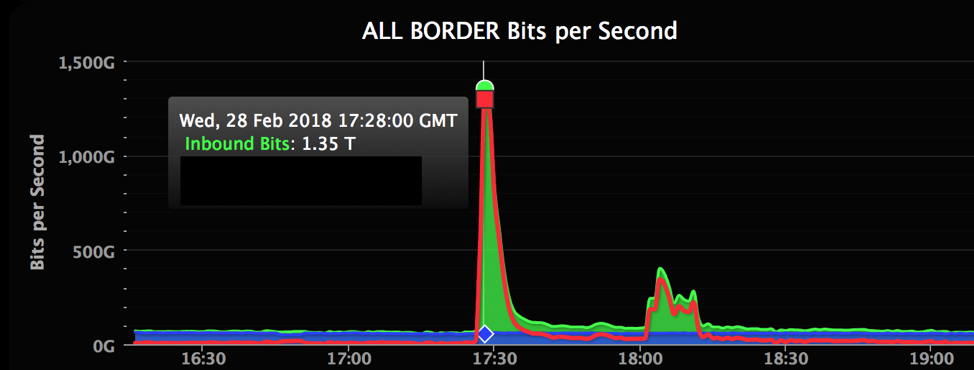

Am 28. Februar 2018 wurde GitHub, eine Plattform für Softwareentwickler, von einem DDoS-Angriff getroffen, der eine Geschwindigkeit von 1,35 Terabit pro Sekunde erreichte und etwa 20 Minuten lang andauerte. Laut GitHub wurde der Datenverkehr auf „über tausend verschiedene autonome Systeme (ASNs) über Zehntausende eindeutige Endpunkte“ zurückverfolgt.

Das folgende Diagramm zeigt, wie groß der Unterschied zwischen dem normalen Datenverkehr und dem des DDoS-Angriffs war.

Abbildung 3. Grafik zum DDoS-Angriff auf GitHub im Februar 2018. Quelle: Wired

Abbildung 3. Grafik zum DDoS-Angriff auf GitHub im Februar 2018. Quelle: Wired

Obwohl GitHub gut auf einen DDoS-Angriff vorbereitet war, wurden seine Abwehrmaßnahmen überflutet. Sie hatten schlicht keine Ahnung davon, dass ein Angriff dieser Größenordnung erfolgen würde. Wie GitHub in seinem Bericht über den Vorfall erklärt: „Im Laufe des letzten Jahres haben wir zusätzlichen Transit in unseren Einrichtungen eingeführt. Wir haben unsere Transitkapazitäten in dieser Zeit mehr als verdoppelt, was es uns ermöglicht hat, bestimmte volumetrische Angriffe ohne Auswirkungen auf die Nutzer zu überstehen … Trotz allem brauchen wir bei derartigen Angriffen jedoch manchmal die Hilfe von Partnern mit größeren Transitnetzen, um die Blockierung und Filterung sicherzustellen.“

Warum der Angriff auf GitHub von Bedeutung ist

Der DDoS-Angriff auf GitHub zeichnete sich durch sein Ausmaß sowie die Tatsache aus, dass der Angriff unter Ausnutzung eines Standardbefehls von Memcached, einem Datenbank-Caching-System zur Beschleunigung von Websites und Netzwerken, durchgeführt wurde. Die Memcached-DDoS-Angriffstechnik ist besonders effektiv, da sie einen unfassbaren, bis zu 51.200-fachen Verstärkungsfaktor (das Verhältnis zwischen der Größe der Anfrage des Angreifers und der Menge des erzeugten DDoS-Angriffsverkehrs) bietet.

DDoS-Abwehr im KI-Zeitalter

In einem weiteren Jahr mit rekordverdächtigen Angriffen wehrten Dienstanbieter mehrere DDoS-Angriffe ab, die 2,3 Tbps und 2,5 Tbps überstiegen. Lesen Sie diesen IDC-Bericht, um zu erfahren, auf welche Weise KI/ML und Automatisierung als Schlüssel zu einem reaktionsschnellen Schutz vor DDoS-Angriffen fungieren und die Widerstandsfähigkeit von Unternehmen erhöhen.

Erfahren Sie mehr über AI/ML und Automatisierung bei der Abwehr von DDoS-Bedrohungen

Andere beträchtliche Distributed-Denial-of-Service-Angriffe

6. Eine europäische Glücksspielgesellschaft, 2021

Im Februar gab das Unternehmen Akami bekannt, „drei der sechs größten volumetrischen DDoS-Angriffe“ abgewehrt zu haben, die jemals verzeichnet wurden. Bei diesen DDoS-Angriffen handelte es sich um Erpressungsversuche. Die Hacker starteten einen DDoS-Angriff, der vom Ziel unweigerlich erkannt wird, und verlangten dann eine Lösegeldzahlung, um den Angriff nicht zu wiederholen und in noch größerem Umfang durchzuführen. In diesem Fall hatte der Angriff eine Geschwindigkeit von 800 Gbit/s.

Warum der Angriff auf das Glücksspielunternehmen von Bedeutung ist

Dieser Angriff war nicht nur wegen seines Ausmaßes, sondern auch aufgrund seiner Neuartigkeit beachtenswert. Die Angreifer nutzten einen bisher unbekannten DDoS-Angriffsvektor, der auf einem Netzwerkprotokoll mit der Bezeichnung Protokoll 33 oder Datagram Congestion Control Protocol (DCCP) basierte. Dieser Angriff war volumetrisch und wurde durch Missbrauch des Protokolls 33 entwickelt, um Abwehrmaßnahmen zu umgehen, die sich auf traditionelle Datenverkehrsströme des Transmission Control Protocol (TCP) und des User Datagram Protocol (UDP) konzentrieren.

7. Occupy Central, Hongkong DDoS-Angriff im Jahr 2014

Der mehrtägige DDoS-Angriff auf PopVote wurde 2014 durchgeführt und richtete sich gegen die in Hongkong ansässige Volksbewegung Occupy Central, die sich für ein demokratischeres Wahlsystem einsetzt.

Als Reaktion auf ihre Aktivitäten schickten die Angreifer große Mengen an Datenverkehr an drei der Webhosting-Dienste von Occupy Central sowie an zwei unabhängige Websites, PopVote, eine Online-Wahlsimulationsseite, und Apple Daily, eine Nachrichtenseite, die beide zwar nicht zu Occupy Central gehören, deren Anliegen jedoch offen unterstützen. Vermutlich reagierten die für den Angriff Verantwortlichen auf die pro-demokratische Botschaft von Occupy Central.

Der Angriff überflutete die Server von Occupy Central mit Paketen, die als legitimer Datenverkehr getarnt waren. Er wurde nicht nur von einem, sondern von fünf Botnetzen ausgeführt und führte zu einem Spitzen-Traffic von 500 Gigabit pro Sekunde.

Warum der Angriff auf Occupy Central von Bedeutung ist

Obwohl berichtet wurde, dass die Angreifer vermutlich mit der chinesischen Regierung in Verbindung standen, hat es nie endgültige Beweise gegeben, und möglicherweise könnte der Angriff sogar beabsichtigt gewesen sein, um der chinesischen Regierung zu schaden. Es wird darüber hinaus angenommen, dass der Angriff auch als Deckmantel für Hacker diente, denen es gelang, die Daten der Mitarbeiter von Occupy Central aus einer Datenbank zu extrahieren, um anschließend eine umfangreiche Phishing-Kampagne zu starten.

8. Der DDoS-Angriff auf CloudFlare im Jahr 2014

Im Jahr 2014 wurde CloudFlare, ein Anbieter von Cybersicherheitslösungen und Content Delivery Network, von einem DDoS-Angriff mit einem geschätzten Datenverkehr von 400 Gigabit pro Sekunde heimgesucht. Der Angriff, der sich gegen einen einzelnen CloudFlare-Kunden richtete und auf Server in Europa abzielte, wurde über eine Schwachstelle im Network Time Protocol (NTP-Protokoll) gestartet, das zur Sicherstellung der Genauigkeit von Computeruhren verwendet wird. Obwohl sich die Attacke nur gegen einen Kunden von CloudFlare richtete, fiel sie so heftig aus, dass sie das Netzwerk von CloudFlare erheblich beeinträchtigte.

Warum der Angriff auf CloudFlare von Bedeutung ist

Dieser Angriff veranschaulicht eine Technik, bei der Angreifer gefälschte Quelladressen verwenden, um gefälschte NTP-Serverantworten an die Server des Angriffsziels zu senden. Diese Art der Attacke ist bekannt als „Reflection-Angriff“, da der Angreifer in der Lage ist, gefälschte Anfragen an den NTP-Server „abprallen“ zu lassen und dabei seine eigene Adresse zu verbergen. Aufgrund einer Schwachstelle im NTP-Protokoll kann der Verstärkungsfaktor des Angriffs bis zum 206-fachen betragen, was NTP-Server zu einem sehr effektiven DDoS-Tool macht. Kurz nach dem Angriff erklärte das U.S. Computer Emergency Readiness Team, dass NTP-Amplifikationsangriffe „besonders schwer zu blockieren“ sind, da „die Antworten legitime Daten sind, die von gültigen Servern stammen“.

9. Der DDoS-Angriff auf Spamhaus im Jahr 2013

Im Jahr 2013 wurde ein riesiger DDoS-Angriff gegen den gemeinnützigen Threat Intelligence Anbieter Spamhaus gestartet. Obwohl Spamhaus als Anti-Spam-Organisation regelmäßig angegriffen wird und bereits über DDoS-Schutzdienste verfügt, war dieser Angriff – ein Reflexionsangriff mit schätzungsweise 300 Gigabit Datenverkehr pro Sekunde – groß genug, um seine Website und einen Teil seiner E-Mail-Dienste komplett lahmzulegen.

Warum der Angriff auf Spamhaus von Bedeutung ist

Der Cyberangriff wurde auf ein Mitglied eines niederländischen Unternehmens namens Cyberbunker zurückgeführt, das offenbar Spamhaus ins Visier genommen hatte, nachdem es das Unternehmen wegen Spamming auf die schwarze Liste gesetzt hatte. Dies verdeutlicht, dass Unternehmen oder abtrünnige Mitarbeiter in der Lage sind, DDoS-Angriffe mit immensen, das Markenimage schädigenden und schwerwiegenden rechtlichen Folgen durchzuführen.

10. Der DDoS-Angriff auf sechs Banken im Jahr 2012

Am 12. März 2012 wurden sechs US-Banken von einer Welle von DDoS-Angriffen getroffen: Bank of America, JPMorgan Chase, U.S. Bank, Citigroup, Wells Fargo und PNC Bank. Die Angriffe wurden von Hunderten von gekaperten Servern eines Botnetzes namens Brobot durchgeführt, wobei jeder Angriff über 60 Gigabit DDoS-Traffic pro Sekunde generierte.

Zum damaligen Zeitpunkt waren diese Angriffe in ihrer Hartnäckigkeit einzigartig. Anstatt zu versuchen, einen Angriff auszuführen und sich dann zurückzuziehen, bombardierten die Täter ihre Ziele mit einer Vielzahl von Angriffen, um eine Methode zu finden, die funktionierte. Selbst wenn eine Bank also gegen einige Arten von DDoS-Attacken gewappnet war, stand sie anderen Angriffsarten oft hilflos gegenüber.

Warum der Angriff auf die sechs Banken von Bedeutung ist

Der beachtenswerteste Aspekt der Angriffe auf die Banken im Jahr 2012 war, dass die Attacken angeblich von den Kassam-Brigaden, dem militärischen Flügel der palästinensischen Hamas-Organisation, ausgegangen war. Darüber hinaus hatten die Angriffe enorme Auswirkungen auf die betroffenen Banken in Bezug auf Einnahmen, Schadensbegrenzungskosten, Kundendienstprobleme sowie das Branding und Image der Banken.

Ganzheitlicher Schutz vor DDoS-Angriffen mit A10 Defend

Auch wenn immer wieder neue Arten von Distributed-Denial-of-Service-Angriffen auftreten, A10 Defend setzt fortschrittliche Verteidigungsstrategien ein, die vor allen Arten von Cyberangriffen schützen, einschließlich neuer, neuartiger DDoS-Angriffe, die Ihre Online- und internen Dienste zum Erliegen bringen könnten. Besuchen Sie die Seite mit den DDoS-Schutzlösungen, um mehr zu erfahren.

Weitere Einblicke, einschließlich der wichtigsten Reflektorsuchen und DDoS-Forschungserkenntnisse, die von Angreifern durchgeführt werden, erhalten Sie im vollständigen Bericht A10 Networks , DDoS Attackers Uncovered: Understanding the DDoS Landscape.