Was ist ein DDoS-Angriff (Distributed Denial of Service Attack)?

Definition eines DDoS-Angriffs

Ein Distributed-Denial-of-Service-Cyberangriff, auch DDoS-Angriff genannt, ist ein Angriff auf einen Online-Dienst, der leider erstaunlich leicht zu bewerkstelligen ist, und wenn Ihr Cybersicherheitsteam nicht über wirksame DDoS-Schutztools verfügt, sind diese Angriffe nur schwer abzuwehren.

Die einfache Antwort auf die Frage "Was ist ein DDoS-Angriff?" lautet, dass es sich um eine Art von Cyberangriff handelt, der darauf abzielt, die Leistung eines Online-Dienstes zu verringern oder zu beseitigen. Die Durchführung eines DDoS-Angriffs ist, zumindest vom Konzept her, ebenfalls einfach: Durch das Senden speziell gestalteter Anfragen von einem Netzwerk kompromittierter Geräte, die von Hackern kontrolliert werden - einem so genannten "Botnet" -, wird das Zielgerät, z. B. ein Webserver, überlastet und Verbindungen aus dem normalen Datenverkehr werden verlangsamt oder sogar ausgeschlossen, während die Rechenressourcen des Zielgeräts (Prozessorzyklen, Netzwerkschnittstellen, Speicher für die Kommunikationsverarbeitung) erschöpft werden. Im besten Fall führt ein kleiner verteilter Denial-of-Service-Angriff zu einer erheblichen Verlangsamung der Reaktion des Dienstes auf gültige Kunden, während ein groß angelegter Botnet-Angriff einen Online-Dienst im schlimmsten Fall vollständig lahmlegen kann.

Wie einfach ist es, einen verteilten Denial-of-Service-Angriff durchzuführen? Es gibt Tools, die so einfach zu finden und einzusetzen sind, dass ein Kind dies tun könnte. Darüber hinaus gibt es Hacker im Dark Web, die so genannte "DDoS-as-a-Service"-Angriffe für jedermann zu Preisen anbieten, die laut dem Dark Web Price Index 2022 bei 200 US-Dollar liegen, wenn eine DDoS-geschützte Website 24 Stunden lang mit 20.000 bis 50.000 Anfragen pro Sekunde angegriffen wird. Ein DDoS-Angriff mit 10.000 bis 50.000 Anfragen pro Sekunde auf eine ungeschützte Website kostet nur 10 US-Dollar für eine Stunde.

Das Innere eines Botnet-Angriffs

In den letzten Jahren hat die Zahl der Botnets, die für DDoS-Angriffe genutzt werden, drastisch zugenommen, ebenso wie ihre Größe. Die Website Mirai-Botnetzdas in erster Linie auf Online-Verbrauchergeräte wie IP-Kameras und Heimrouter abzielte, wurde 2016 als offener Quellcode veröffentlicht und im selben Jahr die Website des Sicherheitsjournalisten Brian Krebs vom Netz genommen mit einem geschätzten Datenverkehr von 620 Gigabit pro Sekunde. Damals war dies der größte DDoS-Angriff, den es je gab, aber er wurde von einem nachfolgenden Angriff auf den Internet-DNS-Dienstleister Dyn. Diese Botnet-Angriff wurde von zwischen 800.000 und 2,5 Millionen infizierten Geräten durchgeführt die eine Last von 700 bis 800 Gigabit pro Sekunde erzeugte und gelegentlich auf über ein Terabit pro Sekunde anstieg. Während Mirai der größte bisher entdeckte Botnet-Angriff zu sein scheint, ist eine Variante namens Mirai Okiru hat das Potenzial, sich 1,5 Milliarden IoT-Geräte anzueignen.

Arten von verteilten Denial-of-Service-Angriffen

Es gibt viele Arten von DDoS-Angriffen, die in drei Hauptgruppen von Cyberangriffen unterteilt werden können : volumetrische Angriffe, DDoS-Angriffe auf Protokollebene und Angriffe auf die Anwendungsebene, wobei einige Angriffe Merkmale von mehr als einer Gruppe kombinieren.

Volumetrische Angriffe

Die häufigsten DDoS-Angriffe sind volumetrische Angriffe, die auch als "Flutangriffe" bezeichnet werden. Das Ziel besteht darin, das Ziel zu überwältigen, indem riesige Mengen an Datenverkehr gesendet werden, so dass der erwünschte Verkehr ausgeschlossen wird; mit anderen Worten: volumetrische Angriffe verstopfen die Leitungen. Ein über einen längeren Zeitraum anhaltender Anstieg des Datenverkehrs oder eine Veränderung der Website-Kennzahlen (geringere Umsätze oder weniger Benutzerinteraktionen) können Anzeichen dafür sein, dass ein volumetrischer Angriff im Gange ist. Bei volumetrischen Angriffen kann es sich auch um Ereignisse auf niedriger Ebene handeln, die lediglich die Bandbreite beeinträchtigen und nicht den gesamten normalen Datenverkehr blockieren. Angesichts der hohen Kosten eines Geschäftsverlusts im Vergleich zu den sehr geringen Kosten eines volumetrischen DDoS-Angriffs kann diese Art von Cyberangriff für das angegriffene Unternehmen sehr teuer werden.

Protokoll DDoS-Angriffe

Bei Protokoll-DDoS-Angriffen werden Netzprotokolle auf den OSI-Schichten 3 und 4 ausgenutzt, um Dienste zu verweigern. Einige dieser Angriffe beruhen auf normalem Protokollverhalten und erschöpfen einfach die Ressourcen, während andere Schwachstellen in der Kommunikationsarchitektur ausnutzen. Die ersten Anzeichen für Protokoll-DDoS-Angriffe sind eine ungewöhnlich hohe Prozessorauslastung und die Verknappung bestimmter Rechenressourcen. Wie bei volumetrischen Angriffen auf niedriger Ebene können auch DDoS-Angriffe auf niedriger Ebene kostspielig und schwer zu erkennen sein.

Angriffe auf der Anwendungsebene

Anstatt die Netzwerkressourcen zu überlasten, werden Angriffe auf der Anwendungsebene (OSI-Schicht 7) nutzen Schwachstellen in Dingen wie Webservern und Webanwendungen und deren Plattformen aus. Diese werden auch als Angriffe auf Schwachstellen in Webanwendungen bezeichnet. Durch die Interaktion mit bestimmten Codezielen mit bekannten Schwachstellen wird ein abweichendes Verhalten (verringerte Leistung oder völliger Absturz) hervorgerufen. Die Erkennung dieser Angriffe auf der Anwendungsebene kann sehr schwierig sein, da sie in der Regel kein großes Verkehrsaufkommen mit sich bringen, so dass es schwierig sein kann, die Problemquelle zu finden.

Alte vs. neue DDoS-Angriffe

Zur Veranschaulichung der Funktionsweise von DDoS-Angriffen werden wir uns zwei konkrete Beispiele ansehen: Der SYN-Flood-DDoS-Angriff, der wohl der älteste und einer der einfachsten ist, und der NXNSAttack, einer der neuesten und technisch komplizierteren.

SYN Flood DDoS-Angriff, ein klassischer verteilter Denial-of-Service-Angriff

Eine der ältesten Arten der verteilten Dienstverweigerung wird als SYN-Flood-Angriff bezeichnet und ist eine Kombination aus einem volumetrischen Angriff und einem Protokollangriff. Bei einem SYN-Flood-Angriff wird eine bestimmte Art von TCP-Datenpaket, ein SYN-Paket, an das Ziel gesendet, um eine Verbindung anzufordern, normalerweise mit einer gefälschten Absenderadresse, auch "gefälschte" Adresse genannt. Das Ziel antwortet, indem es eine Bestätigung an den Anforderer, SYN-ACK genannt, an die angegebene Absenderadresse zurückschickt.

Bei einer normalen Verbindungsanfrage würde der Anfragende mit einem ACK antworten, aber bei einem SYN-Flood-Angriff gibt es keine Antwort, weil es entweder kein Gerät an der angegebenen Adresse gibt oder, falls ein Gerät vorhanden ist, weiß es, dass es nie eine SYN-Anfrage an das Ziel gesendet hat und antwortet daher nicht. Wenn ein paar dieser gefälschten SYN-Anfragen ein Ziel erreichen, wird dies wahrscheinlich nicht bemerkt, aber auf einer höheren Ebene wird die Leistung des Ziels beeinträchtigt. Bei einem groß angelegten Angriff ist das Ziel normalerweise völlig überfordert. Während eine SYN-Flut, die von einem einzelnen Computer ausgeht, leicht herausgefiltert werden kann, ist ein verteilter SYN-Flut-Angriff, der von Hunderttausenden oder sogar Millionen von Rechnern ausgeht, die in einem Botnet zusammengeschlossen sind, weitaus schwieriger zu entschärfen.

NXNSAttack, ein neuer verteilter Denial-of-Service-Angriff über DNS

Mit zunehmender Regelmäßigkeit werden neue Schwachstellen in Computersystemen und Netzwerken entdeckt, die die Grundlage für neue Angriffsvektoren bilden. Ende Mai 2020 enthüllten israelische Cybersicherheitsforscher einen Angriff namens NXNSAttack, der sich auf eine Schwachstelle im Domain Name System (DNS) stützt, bei der rekursive DNS-Server DNS-Anfragen an vorgelagerte autoritative Server weiterleiten. Diese Server können Anfragen für Domänen, die sie nicht auflösen können, an andere DNS-Server weiterleiten, die von Bedrohungsakteuren kontrolliert werden. Genau dieser Delegationsprozess kann für DDoS-Angriffe missbraucht werden. Das Ergebnis ist, dass eine einfache DNS-Anfrage bis zum 1.620-fachen verstärkt werden kann, wodurch die DNS-Server, die für ein Ziel autoritativ sind, zum Absturz gebracht werden, wodurch verhindert wird, dass das Ziel aufgelöst wird und es effektiv vom Netz genommen wird.

Erfahren Sie mehr darüber, was an dem NXNSAttack DNS Amplification Attack so schlimm ist

Wer wird zum Ziel eines DDoS-Cyberangriffs?

Da das Internet immer komplexer und die Geräte und Botnetze immer zahlreicher werden, werden DDoS-Angriffe garantiert immer aggressiver und häufiger. Infolgedessen werden die Kosten von Botnet-gesteuerten Cyberangriffen für Unternehmen eskalieren, und es sind nicht nur große Unternehmen, die darunter leiden werden; KMUs sind bereits heiße Ziele für Angriffe.

In den letzten Jahren haben die Fälle zugenommen, in denen Unternehmen mit DDoS-Angriffen bedroht wurden, wenn kein Lösegeld gezahlt wird. Diese Angriffe werden als RDoS-Angriffe bezeichnet, und Experten sagen voraus, dass sich dieser Trend fortsetzen wird. Laut Cloudflare: "Im vierten Quartal [2021] stiegen die Ransomware-DDoS-Angriffe um 29 Prozent gegenüber dem Vorjahr und um 175 Prozent gegenüber dem Vorquartal [und allein im Dezember] gab einer von drei Befragten an, von einem Ransomware-DDoS-Angriff betroffen zu sein oder vom Angreifer bedroht zu werden."

Wenn Sie sich an die Geschäftsleitung wenden, um mehr Mittel für die Verstärkung Ihrer Cybersicherheitsmaßnahmen für einen besseren DDoS-Schutz zu beantragen, werden Sie wahrscheinlich gefragt: "Was ist ein DDoS-Angriff?" Und während die technischen Details die Augen des CEO oder CFO zum Glänzen bringen, sollten die finanziellen Folgen einer unzureichenden Abwehr von DDoS-Angriffen sie aufhorchen lassen. Hier sind einige Fakten darüber, was ein Distributed-Denial-of-Service-Angriff Ihr Unternehmen kosten könnte:

- Der "Cost of a Data Breach Report 2021" des Ponemon Institute ergab, dass die durchschnittlichen Kosten einer Datenschutzverletzung 4,24 Millionen Dollar betragen, wobei Verstöße im Gesundheitswesen mit 9,23 Millionen Dollar am teuersten sind.

- Derselbe Bericht stellte auch fest, dass die durchschnittliche Zeit, die benötigt wird, um eine Datenschutzverletzung zu erkennen und einzudämmen, 287 Tage beträgt und dass eine Verletzung, die weniger als 200 Tage dauert, 30 Prozent weniger kostet als eine, die länger als 200 Tage dauert.

- Ende 2021 wurden mehr als 100 Unternehmen mit DDoS-Angriffen bedroht , wenn sie kein Lösegeld zahlen.

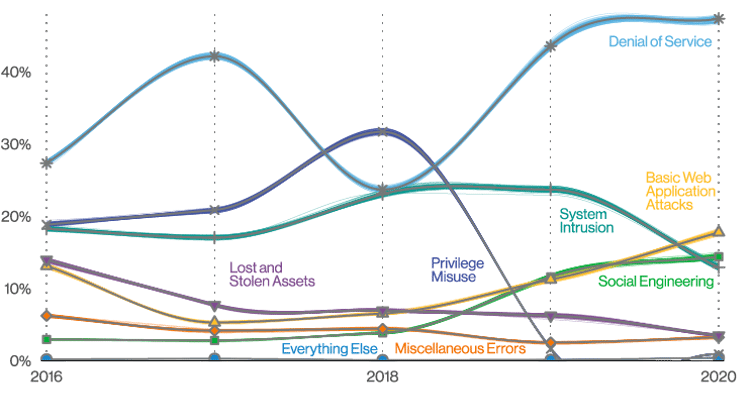

Zeitliche Entwicklung der Vorfälle aus dem Verizon Data Breach Investigations Report 2021

Sie könnten auch darauf hinweisen, dass ernsthafte Cybersicherheit für Unternehmen zwar teuer ist, ein Mangel an ernsthafter Unternehmenssicherheit aber noch teurer sein kann. Jetzt ist es an der Zeit, dass Ihr Cybersicherheitsteam damit beginnt, Pläne zum Schutz Ihres Unternehmens vor dem nächsten DDoS-Angriff zu erstellen.

Wie kann A10 helfen?

Auch wenn immer wieder neue Arten von DDoS-Angriffen auftauchen, setzt die A10 Defend Suite fortschrittliche Verteidigungsstrategien ein, die vor allen Arten von Cyberangriffen schützen, einschließlich neuer, neuartiger DDoS-Angriffe, die Ihre DNS-Dienste zum Erliegen bringen könnten. Besuchen Sie die Seite der A10 DDoS-Schutzlösungen, um mehr zu erfahren.