Systeme greifen die Ukraine mit Amplifikations- und DrDoS-Angriffen an

A10 Security Research Team verfolgt DDoS-Attacken

Von Paul Nicholson und Rich Groves

Der Konflikt in der Ukraine hat dazu geführt, dass neben der physischen Konfrontation auch staatlich gesponserte Cyber-Bedrohungen in den Fokus gerückt sind. Es sind sofortige Maßnahmen erforderlich, um Angreifer, die auf ukrainische Systeme abzielen, und die damit verbundenen Angriffe und Auswirkungen in anderen Ländern zu stoppen. Organisationen müssen jetzt handeln.

In diesem Blog stellen wir neue Erkenntnisse über bestimmte DDoS-Angriffe vor, die vom A10-Sicherheitsforschungsteam beobachtet wurden. Wir geben Ratschläge, wie Sie diese Angriffe abwehren und sicherstellen können, dass Ihre Netzwerke nicht unwissentlich zum Ziel von Angriffen werden.

Berichte und Anleitungen zu den Bedrohungsvektoren

Staatlich gesponserte Angriffe sind nicht neu, aber sie sind in den letzten Jahren wohl eher in den Hintergrund getreten. Allgemeinere Unternehmen in Sektoren wie dem Bankwesen, dem Gesundheitswesen und staatlichen Einrichtungen waren Ziel von verteilten Denial-of-Service-Angriffen und gerieten in die Schlagzeilen. Der aktuelle Cyberkonflikt wird an vielen verschiedenen Fronten ausgetragen. Zu den jüngsten Berichten gehören Malware, DDoS-Angriffe und die Verunstaltung von Websites durch Advanced Persistent Threats (APT). Die zur US-Heimatschutzbehörde gehörende Cybersecurity and Infrastructure Security Agency (CISA) warnt in einem Leitfaden vor der aktuellen Bedrohung:

"Weitere störende Cyberangriffe auf Organisationen in der Ukraine sind wahrscheinlich und können unbeabsichtigt auf Organisationen in anderen Ländern übergreifen. Organisationen sollten ihre Wachsamkeit erhöhen und ihre Fähigkeiten in den Bereichen Planung, Vorbereitung, Erkennung und Reaktion auf ein solches Ereignis überprüfen."

Heute sehen wir möglicherweise die Ergebnisse der Vorbereitung auf den aktuellen Cyberkonflikt. So wurde beispielsweise im Jahr 2020 aufgedeckt, dass der russische FSB versucht, ein massives IoT-Botnetz aufzubauen. Es gibt auch Berichte über Malware wie Wiper mit mehreren Varianten, die Schaden anrichtet, indem sie vertrauliche Daten von den Zielcomputersystemen entfernt.

Darüber hinaus zielen verteilte Denial-of-Service-Angriffe, die wahrscheinlich von staatlicher Seite gesponsert werden, auf Regierungs-, Bank- und Bildungsdienste ab, also auf Organisationen, die dem normalen Bürger dienen. Es gibt auch Berichte über Gegenangriffe von Hacktivisten. So wurden beispielsweise prominente russische Websites gehackt , um Antikriegsbotschaften der Gruppe Anonymous zu veröffentlichen. Dies zeigt deutlich, dass Maßnahmen und Gegenmaßnahmen ergriffen werden, sowohl offensiv als auch defensiv.

DDoS-Verstärkungsangriffe und Distributed Reflection Denial of Service-Attacken (DrDoS) zielen auf die Ukraine

Die Systeme unseres A10-Sicherheitsforschungsteams haben erhebliche und anhaltende Angriffe auf ukrainische Regierungsnetzwerke und damit verbunden auch auf kommerzielle Internetressourcen beobachtet, wobei es am ersten Tag des Konflikts zu einem massiven Anstieg kam.

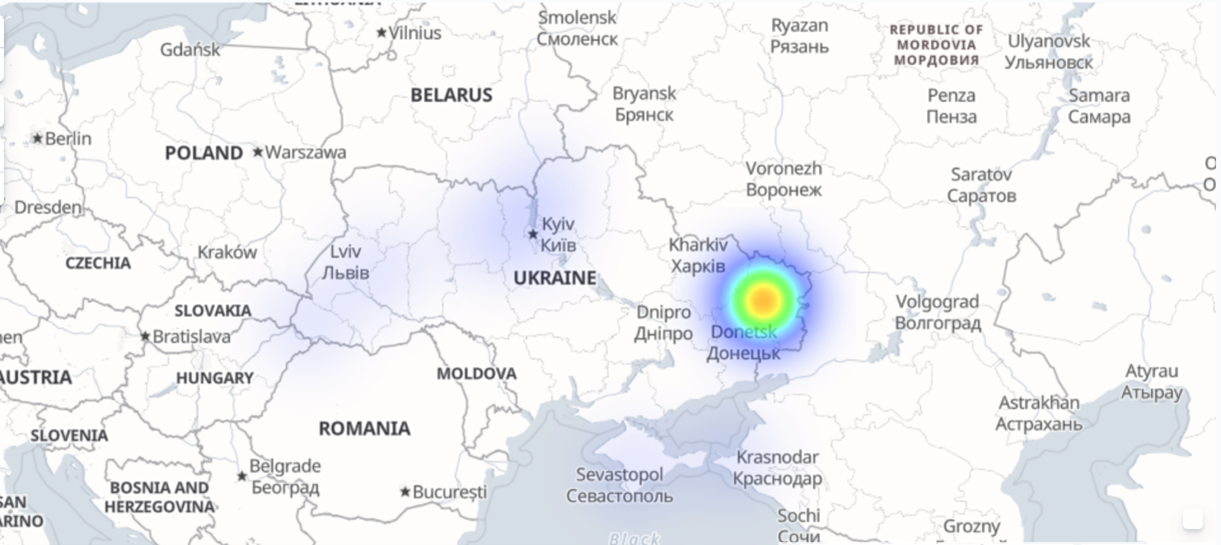

Abbildung 1: Heatmap mit DDoS-Angriffen auf die Ukraine.

Bei der Untersuchung eines unserer Forschungs-Honeypots, die sich auf den Spike des ersten Tages konzentriert, können wir feststellen, dass Hacker versuchen, legitime Systeme für einen koordinierten DDoS-Verstärkungsangriff und einen verteilten Reflection-Denial-of-Service-Angriff (DrDoS, auch bekannt als Reflection-Attacke) zu nutzen. Der fragliche Honeypot-Host wurde erstmals einige Stunden nach Beginn der physischen Konfrontation in der Ukraine am 24. Februar versucht, kooptiert zu werden. Einige Stunden später wurden weitere Aktivitäten beobachtet. Wie aus der Heatmap in Abbildung 1 hervorgeht, die nach den Antworten gefiltert wurde, die auf Systeme in der Ukraine gerichtet waren, sind viele Ziele zu erkennen. Zwei davon stechen jedoch aus diesem ersten Tag heraus:

- PP Infoservis-Link - mit über zwei Millionen Apple Remote Desktop (ARD)-Anfragen

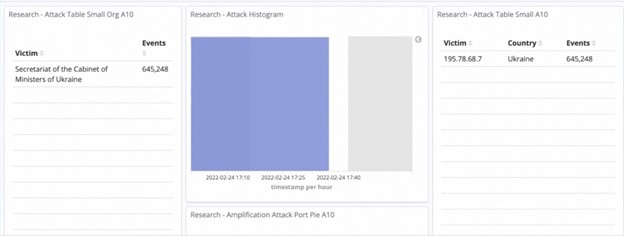

- Sekretariat des Ministerkabinetts der Ukraine - mit über 600.000 Network Time Protocol (NTP)-Anfragen

Im Folgenden werden die oben genannten Punkte als erstes bzw. zweites Ziel bezeichnet.

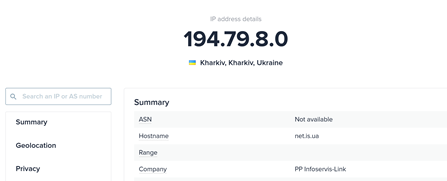

Das erste Ziel ist durch den von der automatischen Suche zurückgegebenen Namen etwas verschleiert. Wenn wir PP Infoservis-Link genauer betrachten, sehen wir, dass es sich um einen IP-Adressblock von 194.79.8.0 handelt. Bei der Überprüfung, wem diese Adresse zugewiesen wurde, stellen wir fest, dass sie laut einer Quelle einer der größten ukrainischen Städte - Charkiw - zugeordnet ist, während die Whois-Informationen sie als Severodonetsk, Luganskiy Region, Ukraine, in Luhansk ausweisen.

Die Überflutung des Blocks ist zwar kein spezifischer Host, führt aber dennoch zu einem DDoS-Angriff, der von der Netzwerkausrüstung bewältigt werden muss, es sei denn, er wird im Vorfeld abgeschwächt. Daraus können wir schließen, dass dies darauf abzielt, viele Anwendungen, Server und die Kerninfrastruktur zu beeinträchtigen, die von diesem Block und den Geräten bedient werden.

Das zweite Ziel, eine Regierungsbehörde, erscheint als offensichtliches Potenzial für eine staatlich gesponserte Kampagne, wie in Wikipedia beschrieben:

"Das Hauptziel des Sekretariats ist die organisatorische, fachlich-analytische, rechtliche, informationelle und materiell-technische Unterstützung des Ministerkabinetts der Ukraine, der Regierungsausschüsse, des Premierminister der Ukraineden Ersten Vizepremierminister, die Vizepremierminister, den Minister des Ministerkabinetts der Ukraine und die Minister ohne Geschäftsbereich".

Abbildung 2: Standortinformationen von ipinfo.io https://ipinfo.io/194.79.8.0#block-summary Nachschlagen.

Abbildung 3: 645.248 Amplifikationsanfragen an einen einzelnen Honeypot in 15 Minuten.

Bei näherer Betrachtung dieser Angriffe wird deutlich, dass sie ähnlich, aber nicht identisch waren. Beispielsweise wurde das zweite Ziel mit einer NTP-Anfrage (Network Time Protocol) für den DDoS-Verstärkungsangriff und den Distributed Reflection Denial of Service-Angriff (DrDoS, auch bekannt als Reflection Attack) auf UDP-Port 123 angegriffen, was recht häufig vorkommt, während das erste Ziel Anfragen mit dem weniger verbreiteten Apple Remote Desktop (ARD)-Protokoll auf UDP-Port 3.283 hatte.

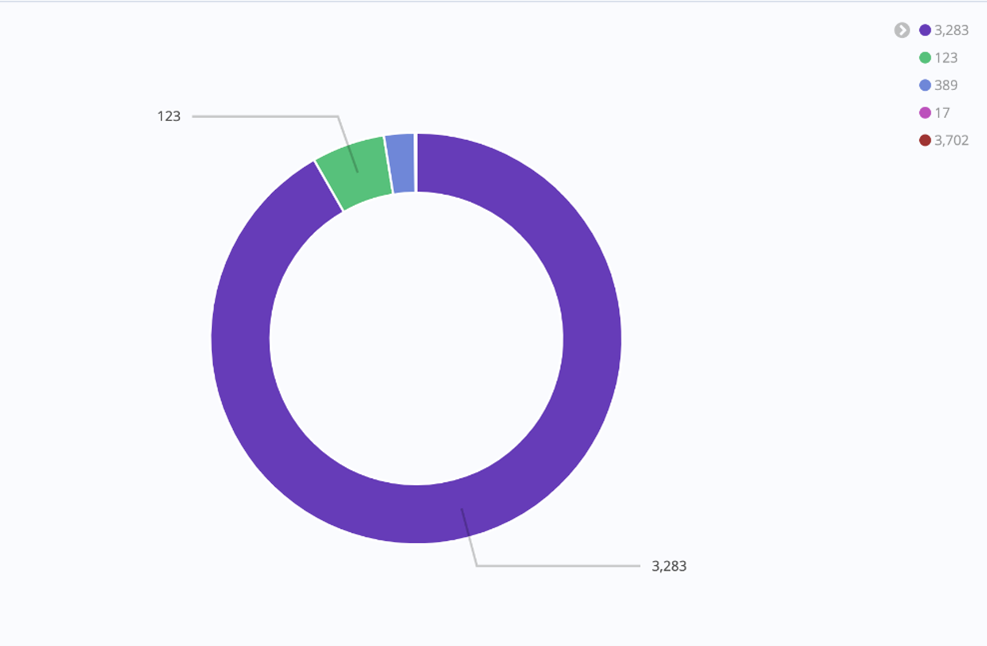

Abbildung 4: Protokolle, die am 24. Februar 2022 von ukrainischen registrierten ASNs per UDP-Protokoll an einen einzelnen Honeypot gesendet wurden. ARD, NTP und CLDAP sind die am häufigsten angeforderten Protokolle. In den folgenden sechs Tagen wurde NTP nach dem ersten Tag das am häufigsten angefragte Protokoll auf demselben Honeypot.

Da es sich um UDP-Ports handelt, sind sie verbindungslos (im Gegensatz zu verbindungsorientierten TCP-Ports), so dass die Quelladresse gefälscht werden kann, der ursprüngliche Anfrager maskiert wird und gleichzeitig die Antwort an das vorgesehene Opfer weitergegeben wird, das die größere, verstärkte Nutzlast erhält. Aus diesem Grund werden Amplification Attack und Distributed Reflection Denial of Service Attack (DrDoS, auch bekannt als Reflection Attack) von Angreifern bevorzugt. ARD kann beispielsweise einen Verstärkungswert von mehr als dem 34-fachen der ursprünglichen Anfrage haben.

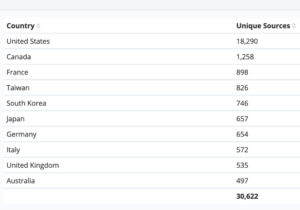

Für den ARD-Angriff auf das erste Ziel schätzen wir, dass die Mehrzahl der angeforderten Pakete 370 Byte groß war (70 %). Mit vielen 1.014-Byte-Paketen (23 %) können wir jedoch einen Durchschnitt von etwa 500 Byte berechnen. Wenn wir 500 Bytes mal 2.099.092 Anfragen berechnen, kommen wir auf 1.049.546.000 Bytes oder etwas mehr als 1 Gigabyte, die alle von einem Rechner angefordert wurden. In dem A10 DDoS Attack Mitigation: A Threat Intelligence Report ist keines dieser Protokolle unter den fünf am häufigsten genannten. Nach unseren Recherchen gibt es 30.622 potenzielle Distributed-Denial-of-Service-Waffen für ARD, die wir verfolgen. Der Einsatz von nur 10 Prozent dieser Waffen könnte theoretisch 3,2 Terabyte Datenverkehr erzeugen und der Einsatz von 50 Prozent könnte 16 Terabyte Datenverkehr erzeugen.

Abbildung 5: Top-10-Standorte der von uns verfolgten potenziellen ARD-UDP-DDoS-Waffen nach Ländern und insgesamt (einschließlich der nicht aufgeführten Länder).

Ein Querverweis auf das ARD-Protokoll, das gegen das erste Ziel des Cyberangriffs erstellt wurde, zeigt, dass es 30.622 von A10 verfolgte Waffen gibt, von denen jedoch 18.290 (59 %) in den Vereinigten Staaten stationiert sind. Obwohl es viele solcher Waffen gibt, zeigt dies deutlich, dass IT-Abteilungen außerhalb der kämpfenden Länder aktiv in Cyberkonflikte verwickelt werden können. Wenn Maßnahmen ergriffen werden, können diese Organisationen direkt dazu beitragen, den Schaden für die Ukraine zu minimieren. Der von uns analysierte Honeypot befand sich in den Vereinigten Staaten.

Wie bereits erwähnt, handelte es sich bei den beiden am 24. Februar bekannt gewordenen Beispielen um Angriffe in extrem großem Maßstab. Wir haben jedoch auch weiterhin kleinere Angriffe auf Ziele in der Ukraine beobachtet, die über verschiedene UDP-Protokolle durchgeführt wurden. Die Mischung hat sich im Laufe der Zeit verändert. Am ersten Tag dominierte ARD, in den folgenden sechs Tagen war NTP vorherrschend. Daher ist es für Systembesitzer unerlässlich, ihre Systeme zu überwachen und sicherzustellen, dass sie nicht für Cyberangriffe, illegale Aktionen und negative Zwecke missbraucht werden.

DDoS-Schutz für Ihr Unternehmen, vermeiden Sie es, ein unwissender Angreifer zu sein

Was nützt die Offenlegung dieser Art von Informationen? Sie zeigen deutlich, dass viele Organisationen weltweit möglicherweise über Dienste verfügen, die zu Angriffen auf die ukrainische digitale Infrastruktur beitragen. Auch wenn diese Angriffe nicht absichtlich erfolgen, da es sich um legitime Systeme handelt, die zu DDoS-Waffen manipuliert wurden, sollten IT-Fachleute ihre Systeme überprüfen und handeln, indem sie alle ihre Werkzeuge einsetzen, nicht nur DDoS-Schutzsysteme.

Zu den Maßnahmen zur Lösung dieses Problems können gehören:

- Ausschalten aller nicht unbedingt erforderlichen Dienste, die potenzielle Angriffe verursachen könnten

- Untersuchung ungewöhnlicher Verkehrsströme aus ihren Organisationen im Zusammenhang mit diesen Protokollen, die für Amplifikationsangriffe und verteilte Reflection-Denial-of-Service-Angriffe (DrDoS, auch bekannt als Reflection Attack) verwendet werden könnten, insbesondere UDP-Dienste (z. B. traditionelle Protokolle wie DNS, NTP usw. und weniger verbreitete Protokolle wie ARD, CLDAP usw.)

- Aktivieren Sie die verfügbaren Zugangskontrollen auf Firewalls und Netzwerkgeräten, um zu verhindern, dass Systeme als Waffe eingesetzt werden.

- Sicherstellung, dass alle Systeme gepatcht und auf dem neuesten Stand sind, um bekannte CVEs zu bekämpfen

- Prüfen Sie Richtlinien aus verschiedenen Quellen: CISA, Anbieter und andere Sicherheitsressourcen, um über die sich entwickelnde Situation auf dem Laufenden zu bleiben, und ergreifen Sie dann Maßnahmen, um die Sicherheit der Systeme zu gewährleisten.

- Überprüfen Sie, ob Verfahren für den Fall von Cyberangriffen vorhanden sind, insbesondere wenn DDoS-Angriffe oft als Vorwand für andere Angriffe genutzt werden.

Spezialisierte DDoS-Schutzsysteme wie das Thunder® Threat Protection System (TPS®) von A10 bieten ebenfalls ein höheres Maß an Schutz, da sie spezielle Techniken zur Entschärfung dieser Angriffe ermöglichen, wie z. B. umsetzbare (groß angelegte) Bedrohungslisten, die aus mehreren Bedrohungsdatenbanken gezogen werden, die Überprüfung von Verkehrsanomalien, das Auffinden von Verletzungen der Verkehrsrichtlinien, die Verwendung von künstlicher Intelligenz (KI) und maschinellem Lernen (ML) und vieles mehr.

Es ist wichtig zu beachten, dass Unternehmen mehrere Beobachtungs- und Berichtsfunktionen miteinander vergleichen sollten, um ein umfassendes Bild des Netzwerkstatus zu erhalten und sicherzustellen, dass die zuvor erwähnten anomalen Verhaltensweisen vereitelt werden.

Größere und häufigere DDoS-Angriffe zeigen, dass jetzt gehandelt werden sollte

Die obigen Beispiele zeigen, dass DDoS-Verstärkungsangriffe und verteilte Reflection-Denial-of-Service-Angriffe (DrDoS, auch Reflection Attack genannt) weiterhin schnell, billig und einfach durchzuführen sind. Die Erkenntnisse aus dem A10 DDoS Attack Mitigation: A Threat Intelligence Report, weist auf einen neuen Rekord für den größten gemeldeten Angriff hin, als Microsoft im Januar 2022 3,47 Tbps und 340 Millionen Pakete pro Sekunde meldete und damit den Rekord des letzten Jahres brach.

Dies macht deutlich, welches Ausmaß diese koordinierten Angriffe haben können. Es zeigt auch, dass die Angriffe potenziell viel größer sein können. Microsoft hat diese Angriffe abgemildert, indem es darauf vorbereitet war, diese Angriffe sowohl zu erkennen als auch abzuschwächen. Es gibt immer mehr Unternehmen, die sich in vorbereitete und unvorbereitete Kategorien einteilen lassen. Unvorbereitete Unternehmen sind diejenigen, die am ehesten in die Schlagzeilen geraten oder zur Verbreitung von Problemen beitragen.

Eine verstärkte öffentliche Berichterstattung und Sichtbarkeit wird zu einem größeren Bewusstsein für Cyber-Bedrohungen führen und den IT- und Sicherheitsgemeinschaften helfen, besser zu planen, um Bedrohungen zu entschärfen und Störungen zu begrenzen. Die Mirai Distributed Denial-of-Service-Angriffe von 2016 haben beispielsweise das Bewusstsein für diese Bedrohung geschärft und dazu geführt, dass die Abwehrmaßnahmen verstärkt wurden, was zu einigen der erfolgreichen Abhilfemaßnahmen führte, die wir heute sehen.

Zusammenfassung - Seien Sie mit dem richtigen DDoS-Schutz auf alles vorbereitet

Mit den oben genannten Maßnahmen können Organisationen sicherstellen, dass sie nicht versehentlich bösen Akteuren dabei helfen, Internetdienste und andere kritische Infrastrukturen in der Ukraine zu stören. Wie aus unserer Bedrohungsforschung hervorgeht, wissen wir, dass bestimmte Organisationstypen und Regionen ins Visier genommen wurden. Aufgrund dieser sich verändernden Bedrohungslandschaft ist es auch für Organisationen in sensiblen Sektoren weltweit ratsam, ob Regierung, Militär oder kritische kommerzielle Infrastrukturen, ihre Dienste neu zu bewerten, um sicherzustellen, dass angemessene Schutzmaßnahmen vorhanden sind, um zu vermeiden, dass sie ein unwissentlicher Teilnehmer oder ein gezieltes Opfer werden.

Wie immer haben Kunden von A10 DDoS-Schutz Zugang zu unserem DDoS Security Incident and Response Team (DSIRT ), um im Falle eines Live-Angriffs Unterstützung zu erhalten. Wenn Sie Fragen an das A10 Bedrohungsforschungsteam haben, wenden Sie sich bitte an A10.

Als globale Gemeinschaft betrifft das, was in der Ukraine geschieht, uns alle und wir hoffen auf eine schnelle Rückkehr zu Frieden und Demokratie. Wir stehen den Bürgern der Ukraine in diesen schwierigen Zeiten zur Seite.