Was ist eine fortgeschrittene anhaltende Bedrohung (APT)?

Eine fortgeschrittene, anhaltende Bedrohung ist ein Bedrohungsakteur oder eine Gruppe von Hackern mit großen Fähigkeiten und Ressourcen, die in ein Netzwerk eindringen und Daten aus diesem exfiltrieren können. Um ihre böswilligen Ziele zu erreichen, werden Taktiken wie Social Engineering, Malware, Ransomware, Ausnutzung von Schwachstellen und Zero-Days eingesetzt.

Obwohl viele Cyberkriminelle unabhängig voneinander agieren, haben die Cybersecurity and Infrastructure Security Agency (CISA) und andere Behörden Cyberangriffe mit fortgeschrittenen, anhaltenden Bedrohungskollektiven in Verbindung gebracht, die mit bestimmten Nationen in Verbindung stehen, die sie zur Durchsetzung ihrer Ziele einsetzen.

Was macht eine Advanced Persistent Threat (APT)-Gruppe?

Fortgeschrittene hartnäckige Bedrohungsakteure, einschließlich solcher, die von einem Nationalstaat geschaffen wurden, versuchen, unbemerkt in ein System einzudringen, dort zu bleiben und manchmal eine Hintertür einzubauen oder Daten zu erbeuten, anstatt etwas zu beschädigen. Sie verwenden Malware, um ihr Ziel zu erreichen, was auch den Zugriff auf Daten und deren Exfiltrierung beinhalten kann.

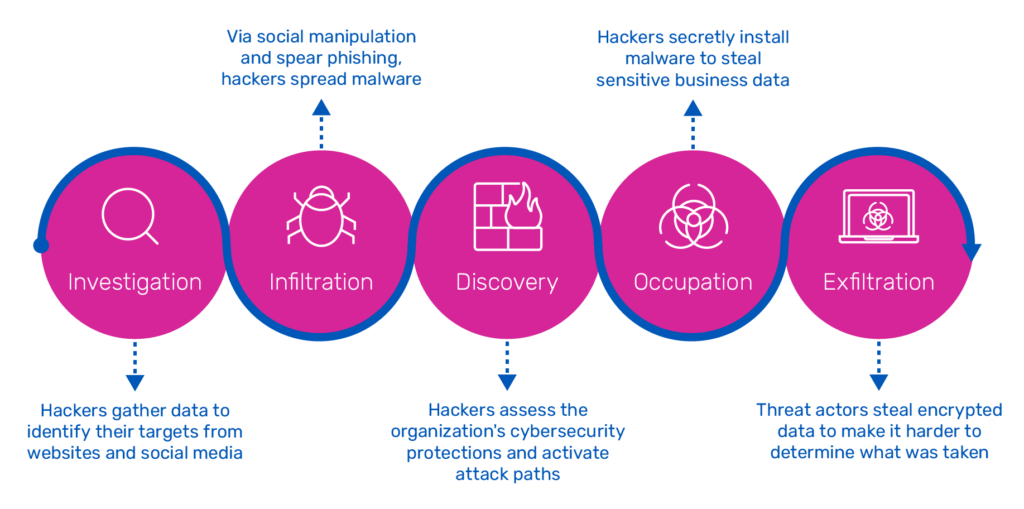

Was sind die Stadien eines fortgeschrittenen persistenten Bedrohungsangriffs?

Fortgeschrittene hartnäckige Bedrohungen bestehen aus fünf Phasen und entwickeln sich im Laufe der Zeit, um einer Entdeckung zu entgehen:

- Ermittlungen: Zu Beginn sammeln Hacker Daten aus verschiedenen Quellen, um ihre Ziele zu ermitteln. Sie sind inzwischen geschickter geworden und verwenden möglicherweise Informationen von Unternehmenswebsites und sozialen Medien, um bestimmte Personen im Unternehmen ins Visier zu nehmen.

- Infiltration: Sobald sie in das Netzwerk eines Opfers eingedrungen sind, verbreiten Hacker bösartige Software auf unsichere Systeme und Personen. Eine fortgeschrittene, anhaltende Bedrohung beginnt mit mehreren Cyber-Angriffsmethoden wie sozialer Manipulation, Spear-Phishing, Abfangen von Anmeldedaten oder Drive-by-Downloads.

- Entdeckung: In der Entdeckungsphase verhalten sich die Hacker ruhig und arbeiten langsam, um nicht entdeckt zu werden. Sie bewerten die Cybersicherheitsvorkehrungen des Unternehmens, entwickeln eine Strategie und aktivieren viele Angriffswege, darunter einen für den Fernzugriff.

- Beschäftigung: Hacker dringen über einen langen Zeitraum in ungesicherte Systeme ein, ohne dass das Opfer davon etwas mitbekommt. Die fortgeschrittene anhaltende Bedrohung installiert dann heimlich bösartige Software, um sensible Geschäftsinformationen wie E-Mails, Dokumente, Entwürfe, IP oder Code zu stehlen.

- Exfiltration: Sobald die Bedrohungsakteure Daten erlangt haben, warten sie auf eine Gelegenheit, diese an das Kontrollzentrum des Angreifers zu übermitteln, wo sie ausgewertet und möglicherweise weiter missbraucht und getäuscht werden. Die Daten können über gehackte Server gesendet oder verschlüsselt werden, um zu verhindern, dass festgestellt werden kann, was entwendet wurde und wohin die Daten gehen.

Fünf Stufen einer fortgeschrittenen anhaltenden Bedrohung durch Cyberangriffe

Wie groß ist der Markt für Advanced Persistent Threats (APT)?

Die Erkennung und Beseitigung von fortschrittlichen persistenten Bedrohungen ist problematisch, da sie nicht als Malware erscheinen und tief in Systeme eingebettet sein können. Daher sind sie schwer zu stoppen, was erklärt, warum der globale Markt für den Schutz vor fortgeschrittenen persistenten Bedrohungen bis 2026 voraussichtlich auf 15,1 Milliarden US-Dollar anwachsen wird, mit einer CAGR von 19,9 Prozent.

Die Schöpfer der fortschrittlichen, dauerhaften Bedrohung passen den Code ständig an, um die Erkennung zu umgehen und das Verhalten der Bedrohung zu gestalten. Ohne die Analyse von Protokollen oder SIEM-Tools (Security Information and Event Management) oder die Überwachung der ausgehenden Kommunikation bemerkt ein betroffenes Unternehmen möglicherweise erst viel später, dass es infiltriert wurde.

Der Bedarf an Systemen zum Schutz vor Malware, wie z. B. SSL/TLS-Inspektion, steigt aufgrund der sich schnell verändernden Bedrohungslandschaft. Diese Systeme werden bereits mit großem Erfolg in den Bereichen Verteidigung, Behörden, Finanzen, Versicherungen, Gesundheitswesen und Banken eingesetzt, wodurch der Markt für Bedrohungsschutz weiter wächst.

Es wird erwartet, dass der Markt für forensische Analysen das stärkste Wachstum erfahren wird. Die treibenden Kräfte für die steigende Nachfrage nach fortschrittlichem Schutz vor anhaltenden Bedrohungen sind technologische Fortschritte, die Einführung der Cloud durch Unternehmen, staatliche Vorschriften und ein erhöhtes Bewusstsein für den Schutz sensibler Daten.

Was sind Beispiele für fortgeschrittene persistente Bedrohungsakteure?

1. Conti Ransomware (Russland)

Die Ransomware-as-a-Service (RaaS)-Gruppe Conti ist für ihre gewaltsamen Methoden und umfangreichen Angriffe auf Einrichtungen im öffentlichen und privaten Sektor berüchtigt. Wie andere berüchtigte Malware-Banden hat Conti die Notwendigkeit einer gut geplanten Reaktion betont, um sich vor potenziell katastrophalen Verlusten an Eigentum, Personal und Ansehen zu schützen.

Die in Russland ansässige Ransomware Conti tauchte im Februar 2020 auf und wurde schnell zu einer der aktivsten Ransomware-Gruppen. Im August 2020 richteten sie eine Datenleckseite ein und ließen bis zum Jahresende die Daten von über 150 Unternehmen durchsickern, was sie zur drittaktivsten Leakergruppe hinter Maze und Egregor machte.

Conti-Ransomware ist zu einer bekannten Gruppe von Cyber-Bedrohungsakteuren geworden. Im August 2021 enthüllte jedoch ein ehemaliger Conti-Mitarbeiter die Ransomware-Taktiken und -Rahmenbedingungen von Conti und beschuldigte die Gruppe, ihre Partner als billige Arbeitskräfte mit minimaler Vergütung einzusetzen. Und im Jahr 2022 sorgten durchgesickerte Privatgespräche zwischen Mitgliedern für Spekulationen über die Zukunft der Gruppe.

2. Kimsuky (Nordkorea)

Kimsuky (auch bekannt als Velvet Chollima, Thallium, TA406), eine von Nordkorea unterstützte Cybercrime-Bande, ist seit 2017 aktiv, existiert aber bereits seit 2012. Die Hackergruppe führt Spionageoperationen gegen südkoreanische Denkfabriken, Kernenergieunternehmen und das Ministerium für Wiedervereinigung durch, das Teil der südkoreanischen Regierung ist und sich für die Wiedervereinigung Koreas einsetzt.

Die fortschrittliche, hartnäckige Bedrohungsgruppe hat gestohlene Webhosting-Anmeldedaten von anderen Opfern verwendet, um ihre bösartigen Skripte und Tools zu hosten. Diese Zugangsdaten wurden wahrscheinlich durch Spearphishing und Credential Harvesting-Skripte erlangt. Auf den Domänen der Opfer wurden gefälschte Websites und Dienste eingerichtet, die Google oder Yahoo Mail ähneln. Die häufigste Vorgehensweise ist jedoch das Versenden einer E-Mail mit einem bösartigen Anhang.

3. Charmantes Kätzchen, APT35 (Iran)

Charming Kitten (auch bekannt als Phosphorus) ist seit 2014 eine bekannte iranische Cyberspionage-Gruppe, die eine komplexe Internetspionage-Operation über soziale Medien organisiert hat.

Seitdem stecken diese Bedrohungsakteure hinter zahlreichen Cyberangriffen auf der ganzen Welt. Im Jahr 2019 zielten sie auf Universitäten in den USA, Frankreich und im Nahen Osten ab. Ende 2020 wurden medizinische Forschungseinrichtungen in Israel und den USA angegriffen. Ab 2021 werden über ProxyShell Schwachstellen in Microsoft Exchange Server ausgenutzt.

Bis 2022 hatte Charming Kitten neue Taktiken entwickelt, um mehrere Ziele anzugreifen. Mit einem neuen Malware-Stamm wurden Informationen gesammelt, und sie begannen, das Tool Hyperscrape zu verwenden, um heimlich E-Mails aus Mailboxen zu stehlen.

4. Böser Panda, APT41 (China)

Bis 2020 hatte sich Wicked Panda (auch bekannt als Winnti, Barium oder Wicked Panda) als "Arbeitspferd" für Cyber-Operationen etabliert, die der chinesischen Regierung helfen, so Cyber-Spezialisten und Behörden verschiedener Organisationen. Der US-Geheimdienst erklärte, Wicked Panda sei eine "vom chinesischen Staat gesponserte Cyber-Bedrohungsgruppe", die sehr gut darin sei, Spionage und Finanzkriminalität zum persönlichen und staatlichen Nutzen durchzuführen.

Experten beschreiben das chinesische Hacking-Modell als ein System halbautonomer Spionagegruppen unter staatlicher Kontrolle, wobei die chinesische Regierung die Cyberangriffe orchestriert.

Demian Ahn, ein ehemaliger stellvertretender US-Staatsanwalt, der 2019 und 2020 Anklage gegen fünf Wicked Panda-Bedrohungsakteure erhob, sagte, die Beweise zeigten die enorme Reichweite und Macht der Organisation. Die Angeklagten sollen Regierungen und Unternehmen weltweit infiltriert haben, während sie Ransomware-Angriffe und Kryptowährungs-Mining durchführten. Sie gaben an, Tausende von Rechnern gleichzeitig zu besitzen, um Informationen zu beschaffen und illegales Geld zu verdienen. Keiner der fünf chinesischen Angeklagten wurde ausgeliefert, und die Fälle bleiben ungelöst.

5. OceanLotus-Gruppe, APT32 (Vietnam)

Die Cyberspionage-Einheit OceanLotus Group verschafft sich Zugang zu privaten Unternehmen in zahlreichen Branchen, ausländischen Regierungen, Dissidenten und Reportern. Sie setzt leistungsstarke Schadsoftware und handelsübliche Tools ein, um Operationen durchzuführen, die den staatlichen Zielen Vietnams entsprechen.

Laut Bloomberg wollte OceanLotus im Jahr 2020 vom chinesischen Ministerium für Notfallmanagement und von den Behörden in Wuhan Daten über die COVID-19-Pandemie abrufen. Das vietnamesische Außenministerium wies die Behauptungen als unbegründet zurück.

Kaspersky entdeckte, dass OceanLotus im Jahr 2020 Malware über Google Play verbreitete, und später im selben Jahr entdeckte Volexity, dass die Gruppe gefälschte Nachrichtenseiten/Facebook-Seiten zur Profilerstellung und Malware-Verbreitung erstellt hatte. Facebook verfolgte die Spur zur CyberOne Group in Ho-Chi-Minh-Stadt, Vietnam.

Wie beugt man fortgeschrittenen anhaltenden Bedrohungen vor?

In der Vergangenheit haben Unternehmen versucht, ihre Sicherheit durch zusätzliche Produkte zum Cybersecurity-Stack zu schützen. Bei so vielen Anbietern und Produkten ist die Verwaltung sehr aufwändig und teuer. Der beste Ansatz ist daher eine Plattform, die verschiedene Technologien und Lösungen zur Bekämpfung fortschrittlicher anhaltender Bedrohungen kombiniert.

Zum Schutz vor Cyberangriffen,

- Schnelles Erkennen und Stoppen unbekannter Malware, Exploits und Bedrohungen

- Erkennung infizierter Benutzer und Untersuchung potenzieller Eindringlinge im Zusammenhang mit Bedrohungen am Internetrand, in mobilen Geräten und im Rechenzentrum

- Verhindern, dass sich böswillige Akteure seitlich bewegen

Aber wie? A10 Thunder® SSL Insight® ist ein TLS/SSL-Entschlüsselungssystem, das den gesamten Port-Verkehr entschlüsselt und es Sicherheitsanwendungen von Drittanbietern ermöglicht, den gesamten Datenverkehr des Unternehmens ohne Leistungseinbußen zu überprüfen.

Thunder SSLi beseitigt den verschlüsselten blinden Fleck, indem es die schwere Arbeit der Ent- und Verschlüsselung von Sicherheitsgeräten Dritter abnimmt und gleichzeitig die Datenschutzstandards einhält.

Sicherheitsgeräte bieten zwar eine gründliche Überprüfung des Datenverkehrs, können aber nicht schnell ver- oder entschlüsseln. Darüber hinaus können einige Geräte überhaupt nicht entschlüsseln. Thunder SSLi stärkt die bestehenden Sicherheitsmaßnahmen, schützt Investitionen in die Sicherheitsinfrastruktur und verbessert eine Zero-Trust-Strategie.

Verwandte Ressourcen

- Entschärfung von DDoS-Angriffen und Malware-Verbreitung (Webinar)

- SSL-Entschlüsselung zur Aufdeckung verborgener Bedrohungen (Webinar)

- Kampf gegen die Flut moderner Malware und Ransomware (eBook)

- Zentralisierte TLS-Entschlüsselung: Die Voraussetzung für SASE, SSE, Zero Trust (Blog Post)

- Dieser Monat in Ransomware: Krankenhäuser und Patienten betroffen (Blog Post)