Zentralisierte TLS-Entschlüsselung: Die Voraussetzung für SASE, SSE, Zero Trust

Zentralisierte TLS-Entschlüsselung und die Elefanten-Prüfung

Wenn sich ein Unternehmen auf den mühsamen Weg macht, eine zuverlässige Netzwerksicherheit zu implementieren, stößt es bei seiner Suche oft auf verwirrende Schlagworte aus der Branche. Wenn Sie und Ihr Unternehmen auf der Suche nach Frameworks sind, sind Akronyme wie Secure Access Service Edge (SASE), Sicherheit Service Edge (SSE)und Zero Trust Sicherheit kommen einem in den Sinn. Wenn Sie nach Sicherheitslösungen suchen, kommen Ihnen Akronyme wie ADC, XDR, SD-WAN und unzählige andere in den Sinn. Aber halten Sie sich zurück.

Unabhängig davon, ob es sich um einen Rahmen oder eine Lösung handelt, die Sie implementieren möchten, gibt es eine Voraussetzung, die noch nicht erfüllt ist. Wie wollen Sie Ihren Datenverkehr überprüfen und sichern, wenn es keinen sichtbaren Datenverkehr gibt, der überprüft werden kann? Heutzutage wird der Standardverkehr standardmäßig über das Transport Layer Security (TLS) Protokoll. Um den Datenverkehr zu überprüfen, muss TLS entschlüsselt werden. Lassen Sie uns kurz in Erinnerungen schwelgen, um zu erklären, wie wir in dieses Zeitalter der Verschlüsselung/Entschlüsselung. Danach werden wir eine Elefanten-Analogie verwenden, um einfach zu beschreiben, wie die A10 Thunder® SSL Insight (SSLi®) Lösung den Datenverkehr entschlüsselt, um als Vorläufer eines modernisierten Sicherheitsrahmens zu fungieren. Als abschließende Vertiefung haben wir eine Fallstudie, die einen erfolgreichen Einsatz der Thunder SSLi-Lösung untersucht.

Der Wilde Westen der Vorverschlüsselung

Unabhängig davon, welchen Sicherheitsrahmen Sie nutzen, ob Sicherheit Service Edge (SSE), Secure Access Service Edge (SASE), oder das von der NSA genehmigte Verfahren für Zero Trust SicherheitJeder modernisierte Sicherheitsrahmen ist in hohem Maße von der Sichtbarkeit abhängig. Ursprünglich war der Datenverkehr leicht sichtbar und angreifbar. So konnten Man-in-the-Middle-Angriffe, Heartbleed, POODLE, BEAST, CRIME und andere weit verbreitete Schwachstellen ausgenutzt werden. Ähnlich wie wir unsere SSN, Geburtsurkunden und Bankkontodaten nicht auf dem Kopf tragen wollen, wenn wir die Straße entlang gehen, war ein grundlegender Schutz für unsere sensiblen Daten, die durch den Cyberspace fließen, erforderlich.

Die kurze Verschnaufpause der Verschlüsselung

Hier kommt die Verschlüsselungstechnologie ins Spiel. Die Verschlüsselung hat 2018 richtig Fahrt aufgenommen als Browser die Verschlüsselung des Webverkehrs zur Pflicht machten. Heutzutage sind mehr als 95 Prozent des gesamten Webverkehrs verschlüsselt. Leider ist die Verschlüsselung des Datenverkehrs nicht das A und O, um ausreichende Sicherheit zu erreichen. Verschlüsselter Datenverkehr verhindert, dass er manipuliert werden kann, und bietet eine hervorragende Grundlage für die Sicherheit.

Es könnte jedoch immer noch bösartige Malware und bösartige Skripte in dem Paket enthalten sein. Laienhaft ausgedrückt: Wenn wir unsere Post zustellen, frankieren und versiegeln wir unsere Umschläge, um sie vor weiteren Manipulationen zu schützen. Aber nur weil etwas offiziell abgestempelt und versiegelt ist, bedeutet das nicht, dass diese offiziell aussehenden Umschläge immer rechtmäßige Sendungen enthalten. Um die Rechtmäßigkeit von Sendungen in versiegelten Umschlägen sicherzustellen, ist eine Prüfung erforderlich. Daher stieg der Bedarf an Entschlüsselungstechnologie schnell an. Wir mussten etwas unternehmen, um Einsicht in diese geheimnisvollen verschlossenen Kisten zu erhalten.

Die dystopische Realität der Nachverschlüsselung

Hier kommen die TLS-Entschlüsselungstechnologien ins Spiel. In der Ära vor der Verschlüsselungkonnten Sicherheitsgeräte den SSL/TLS-Verkehr prüfen bevor sie ihn weiterleiten.

Da die Verschlüsselung immer beliebter wird, müssen diese Sicherheitsgeräte in der Lage sein, den Datenverkehr zu entschlüsseln, bevor sie ihn untersuchen. Die meisten Sicherheitsgeräte sind bis heute nicht in der Lage, die TLS-Entschlüsselung durchzuführen, was diese Produkte unwirksam macht. Sie können nicht prüfen, was sie nicht sehen können. Einige Sicherheitsanbieter haben begonnen, Sicherheitsgeräte zu bewerben, die verschiedene Formen der Hardwarebeschleunigung nutzen können, um einen Teil der Entschlüsselungsaufgaben auszulagern. Auch wenn damit ein Teil des Problems behoben werden kann, gibt es leider noch eine Reihe größerer Probleme.

Da die TLS-Entschlüsselung eine sehr rechenintensive Aufgabe ist, kann es bei Sicherheitsgeräten, die versuchen, in einer einzigen Lösung zu entschlüsseln, zu prüfen und zu verschlüsseln, zu einer erheblichen Leistungsverschlechterung kommen. Durch den Versuch, TLS-Entschlüsselung nativ durchzuführen, können diese Sicherheitsgeräte nicht mehr in der Lage sein, TLS-Entschlüsselung oder Inspektion produktiv durchzuführen. In diesem Fall besteht die Lösung darin, entschlüsselungsfähige Prüf- und Sicherheitsgeräte mit Redundanz zu installieren und die Hardware ständig zu erneuern. Diese Lösung ist mit erheblichen Preissteigerungen für die gesamte Sicherheitslösung verbunden, die allein durch die Anforderungen an die Verschlüsselungsaktualisierung bedingt sind. Die Alternative besteht jedoch darin, dass die Unternehmen die TLS-Entschlüsselung ganz weglassen, wodurch der Nutzen ihrer Sicherheitslösungen zunichte gemacht und die Angriffsfläche für Bedrohungen vergrößert wird.

Verknüpfung der Verschlüsselungsgeschichte mit der Zero-Trust-Realität

Warum also ist die Überprüfung des verschlüsselten Datenverkehrs mit den großen Trends in der Netzsicherheit verbunden? Zum Beispiel ist die Überprüfung des Datenverkehrs entscheidend für das oben erwähnte Zero-Trust-Sicherheitsmodell. Dieses Modell, das von der NSA nachdrücklich befürwortet wird, ist eine Sicherheitsstrategie und ein Rahmenwerk, das auch ein wichtiger Eckpfeiler in anderen Sicherheitsrahmenwerken wie Secure Access Service Edge (SASE) und Security Service Edge (SSE) von Gartner ist.

Zero Trust Sicherheitsmodell beruht auf dem Konzept "never trust, always verify". Um eine Überprüfung auf granularer Ebene durchführen zu können, muss ein Unternehmen zunächst einen vollständigen Überblick über seinen Datenverkehr haben. Erst dann kann ein Unternehmen granulare Richtlinien auf der Grundlage von ID, Mikro-Perimetern und anderen kontextbezogenen Informationen erlassen. In der neuen verschlüsselungsbasierten Realität ist der Datenverkehr standardmäßig nicht sichtbar, da er über diese verschlüsselten Blackboxen übertragen wird. An dieser Stelle kommt A10 Networks ins Spiel.

Die Lösung: Secure Decrypt Zone ermöglicht die für Zero Trust erforderliche Sichtbarkeit

Thunder SSL-Einblick ist ein dediziertes und zentralisiertes Entschlüsselungsgerät, das der Philosophie "einmal entschlüsseln, mehrfach prüfen" folgt. Nach erfolgreicher Entschlüsselung des Datenverkehrs sendet Thunder SSLi die Pakete an eine "sichere Entschlüsselungszone", in der viele Sicherheitsgeräte eingesetzt werden können eingesetzt oder Service-Chain eingesetzt werden können, um den Datenverkehr je nach Bedarf effizient zu prüfen.

Die Elephant Inspector Association: Modernisierte Entschlüsselung, vereinfacht

Vergleichen wir den zu kontrollierenden Verkehr mit Elefanten, die die Elephant Inspector Association (EIA) durchlaufen. Die nachstehende Legende kann als Referenz für die verschiedenen dargestellten Symbole verwendet werden.

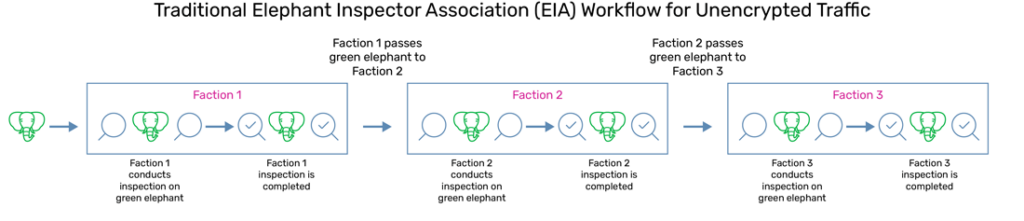

Traditionell ist unsere Elefanteninspektorenvereinigung nur in der Lage, grüne Elefanten zu inspizieren, wie in Abbildung 1 zu sehen ist.

Abb. 1: Elephant Inspector Association (EIA) Workflow für unverschlüsselten Verkehr

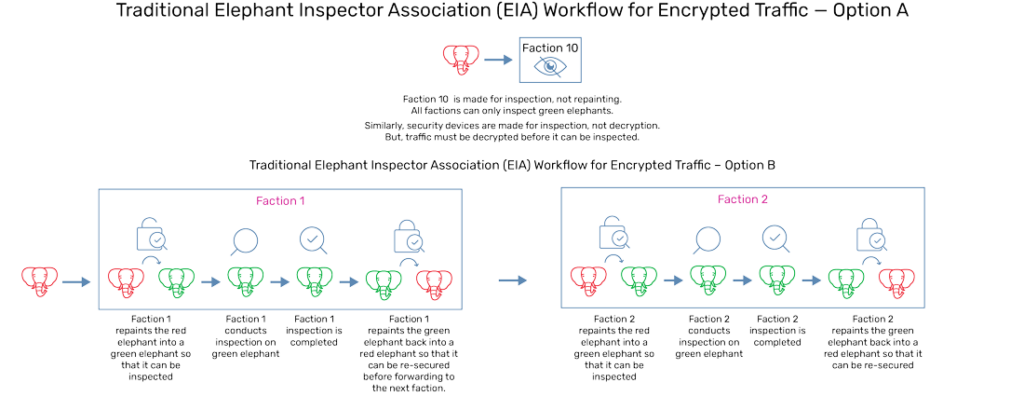

Wenn wir auf einen roten Elefanten stoßen, müssen wir diesen in einen grünen Elefanten umwandeln, bevor er von unserer Elefanteninspektorenvereinigung, die aus 20 Fraktionen besteht, ordnungsgemäß inspiziert werden kann. Der traditionelle Arbeitsablauf ist in Abbildung 2 zu sehen.

Abb. 2: Traditioneller Elephant Inspector Association (EIA)-Workflow für verschlüsselten Verkehr - Optionen A und B

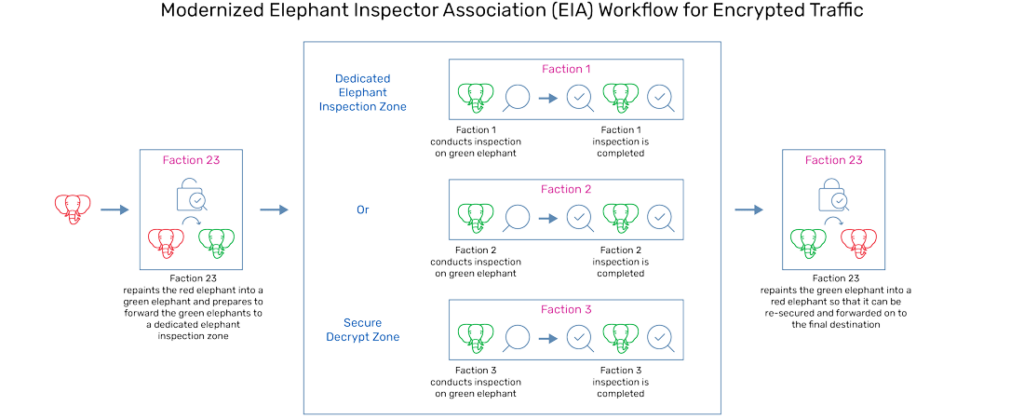

Wie Sie sehen können, kann die traditionelle Methode der Inspektion unglaublich ineffizient sein. Um dieses Problem zu lösen, fügen wir dem Team ein neues Mitglied hinzu - Fraktion 23 - die eine sichere Zone besitzt. Diese ist vergleichbar mit der sicheren Entschlüsselungszone, die von Thunder SSLi genutzt wird und in der alle bestehenden Fraktionen der EIA arbeiten können. Der neue Arbeitsablauf ist in Abbildung 3 zu sehen.

Abbildung 3: Modernisierter Elephant Inspector Association (EIA) Workflow für verschlüsselten Verkehr

Diese Methode ist wesentlich effizienter und sicherer, da es eine sichere Zone gibt, die Farbumwandlung nur einmal erfolgt und die Umwandlungsfunktionen in den Händen einer einzigen Stelle statt mehrerer liegen. Um dies mit dem Ent- und Verschlüsselungsprozess zu verknüpfen: Bei Thunder SSLi finden Ent- und Verschlüsselung nur einmal statt, die sichere Entschlüsselungszone gewährleistet Sicherheit, Entschlüsselungsschlüssel werden nicht unnötig weitergegeben, und die Dienstverkettung ermöglicht es allen vorhandenen Sicherheitsgeräten, ihre jeweiligen Aufgaben mit Skalierbarkeit und Effizienz zu erfüllen.

Wenn Sie weitere Informationen über unsere umfangreichen Integrations- und Bereitstellungsmöglichkeiten wünschen, wenden Sie sich bitte an uns. Laden Sie das Thunder SSLi-Datenblattoder hören Sie sich unsere On-Demand-Webinare zu diesem Thema an.

Eine praktische Anwendung des Thunder SSLi

Thunder SSLi und A10 Harmony® Controllerwurden zusammen mit zusätzlichen Zertifikaten und Lizenzen eingesetzt, um diese Probleme zu beheben. Thunder SSLi bot eine überragende Entschlüsselungsleistung über mehrere Protokolle und Ports hinweg und schuf gleichzeitig eine sichere Entschlüsselungszone, die die Effektivität der vorhandenen Sicherheitsgeräte maximierte. Die AppCentric Templates vereinfachten die Bereitstellung von Thunder SSLi. Die Integration des URL-Klassifizierungs- und Filterdienstes ermöglichte die Erstellung von detaillierteren Zugriffs- und Kontrollrichtlinien.

Auf einer Webseite waren zum Beispiel alle Inhalte erlaubt, aber die eingebetteten YouTube Video ist blockiert. Bestimmte URLs können mit einer URL-Datenbank abgeglichen werden, um festzustellen, ob der Verkehr gültig ist oder nicht. In dieser Fallstudie wurde die zusätzliche Integration von A10 Harmony Controller eine granulare Sichtbarkeit und rationalisierte Abläufe und Verwaltung in einem einzigen Bereich.

Die vollständige Proxy-Kontrolle von Thunder SSLi ermöglicht die Anpassung an neue unbekannte Chiffren in der Zukunft. Außerdem ermöglicht es die Kontrolle des bidirektionalen Datenverkehrs. Der Einsatz von Thunder SSLi neben anderen A10-Produkten hat die TLS-Entschlüsselungsfähigkeiten erweitert, flexible Einsatzoptionen ermöglicht und bestehende Sicherheitsgeräte in die Lage versetzt, mit maximaler Effizienz zu arbeiten.

Thunder SSLi ermöglicht der Schule, ihren Zero-Trust-Sicherheitsrahmenmit insgesamt niedrigeren TCO. Übersehen Sie nicht, wie wichtig der Einsatz einer zentralisierten und dedizierten Entschlüsselungslösung ist. Erfüllen Sie diese Voraussetzung und beginnen Sie zu erweitern. Sicherheitssystems Ihres Unternehmens noch heute!

Verwandte Ressourcen

- Verkehrsinspektion für mehr Cybersicherheit (Bericht)

- Technologieunternehmen verschafft sich Einblick in verschlüsselte Bedrohungen und gewährleistet Datenschutz und Sicherheit (Fallstudie)

- Der ultimative Leitfaden zur TLS/SSL-Entschlüsselung (eBook)

- SSL-Einblick: Mehr als einfache SSL/TLS-Entschlüsselung (Video)

- Zero Trust ist unvollständig ohne TLS-Entschlüsselung (Whitepaper)

- 5 Schritte zur Verbesserung der Sicherheit Ihres Unternehmens mit leistungsstarker SSL/TLS-Entschlüsselung (eBook)