Das Null-Vertrauensmodell ist ohne TLS-Prüfung bedeutungslos

Schutz der Nutzer vor modernen, unsichtbaren Cyber-Bedrohungen

Eine Sicherheitsstrategie ist nur so stark wie ihr schwächster Punkt. Egal, wie umfangreich Ihre Netzwerkverteidigung ist, wenn es auch nur einen blinden Fleck gibt, sind Sie immer noch anfällig für Angriffe. Das gilt sogar für das Zero-Trust-Modell, das den Kern der modernen Cybersicherheit bildet. Glücklicherweise gibt es eine Möglichkeit, dies zu beheben.

Null-Vertrauens-Modell: Die perfekte Sicherheitsstrategie...mit einem Haken

Zero-Trust-Sicherheit / Zero-Trust-Modell hat sich zu einem entscheidenden Element der Netzwerkverteidigung entwickelt. Sein Aufstieg ist darauf zurückzuführen, dass die traditionellen Konzepte von Sicherheitszonen, Perimetern, Netzwerksegmenten - und sogar "innen" und "außen" - durch die moderne Cyberbedrohungslandschaft überholt sind. Schließlich können Sie sich nicht darauf verlassen, dass Mauern Sie vor Insider-Angriffen durch Personen mit legitimem Zugang schützen, mehrstufige Angriffe verhindern, die darauf abzielen, Netzwerke zum Einsturz zu bringen, oder seitliche Bewegungen im Verlauf eines Angriffs stoppen.

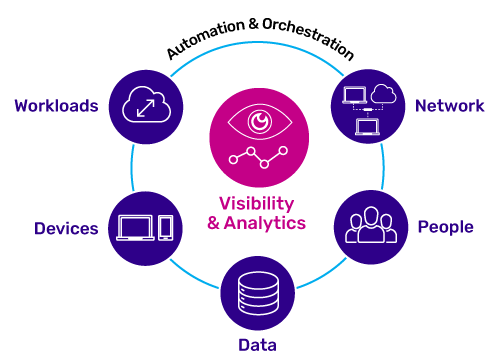

Das Zero-Trust-Modell reagiert auf diese Herausforderungen, indem es den Ansatz verfolgt, niemandem zu vertrauen - weder innerhalb noch außerhalb des Netzwerks. Die Cybersicherheitsstrategien werden entsprechend den vier Grundprinzipien neu gestaltet:

- Erstellen Sie Mikrosegmente und Mikroperimeter für das Netzwerk, um den Ost-West-Verkehrsfluss einzuschränken und übermäßige Benutzerprivilegien und -zugriffe so weit wie möglich zu begrenzen.

- Stärkung der Erkennung von und Reaktion auf Vorfälle durch umfassende Analysen und Automatisierung.

- Lösungen müssen problemlos in Netze verschiedener Anbieter integriert werden können, damit sie nahtlos zusammenarbeiten und die Einhaltung von Vorschriften und eine einheitliche Sicherheit gewährleisten. Die Lösungen sollten auch einfach zu bedienen sein, damit zusätzliche Komplexität vermieden werden kann.

- Bieten Sie einen umfassenden und zentralisierten Einblick in Benutzer, Geräte, Daten, das Netzwerk und Workflows.

Das klingt im Prinzip gut. Sogar der Name "Zero Trust Security" ist beruhigend, mit absoluten Begriffen, die absoluten Schutz suggerieren. Aber es gibt einen Haken: Das Zero-Trust-Modell funktioniert nur, wenn Sie vollen Einblick in Personen und ihre Aktivitäten haben. Wenn etwas unsichtbar ist, gibt es für Sie keine Möglichkeit sicherzustellen, dass es kein Risiko darstellt. Und das gilt dank der weit verbreiteten Verschlüsselung für die große Mehrheit des Netzverkehrs.

Null-Vertrauens-Modell / Blinder Fleck der Null-Vertrauens-Sicherheit

Die Verschlüsselung ist im Internet inzwischen allgegenwärtig. Google meldet, dass über 90 Prozent des Datenverkehrs, der seine Dienste durchläuft, verschlüsselt ist, und die Zahlen sind auch bei anderen Anbietern ähnlich. Dieser Trend ist für die Privatsphäre von großem Vorteil - für die Sicherheit ist er jedoch verheerend, unabhängig davon, ob Sie ein Zero-Trust-Modell oder etwas anderes implementieren. Da die Verschlüsselung den Netzwerkverkehr für herkömmliche Lösungen unsichtbar macht, ist der Sicherheitsstack Ihres Netzwerks praktisch nutzlos.

Als Reaktion darauf integrieren viele Sicherheitsanbieter die TLS-Prüfung (Transport Layer Security) in ihre Lösungen. Sie entschlüsseln den Datenverkehr, prüfen ihn und verschlüsseln ihn dann erneut, bevor sie ihn weiterleiten. Dieser Ansatz der "verteilten TLS-Inspektion", bei dem die Entschlüsselung und Wiederverschlüsselung für jedes Gerät im Sicherheitsstapel separat erfolgt, bringt jedoch eigene Probleme mit sich. Engpässe im Netzwerk und Leistungsprobleme beeinträchtigen in der Regel die Servicequalität für Geschäftsanwender und Kunden - ein inakzeptabler Nachteil im heutigen wettbewerbsorientierten Geschäftsumfeld. Darüber hinaus vergrößert die Notwendigkeit, private Schlüssel an mehreren Orten in der Sicherheitsinfrastruktur mit mehreren Anbietern und Geräten bereitzustellen, die Angriffsfläche und erhöht das Risiko.

Damit das Zero-Trust-Modell sein Versprechen einlösen kann, brauchen Unternehmen eine Möglichkeit, den blinden Fleck des Zero-Trust-Modells zu beseitigen, ohne die Servicequalität zu beeinträchtigen.

Volle Sichtbarkeit des verschlüsselten Datenverkehrs über TLS-Inspektion

A10 Networks schließt diesen blinden Fleck von Zero Trust. Um die Nachteile einer verteilten Verschlüsselung zu vermeiden, bieten wir durch eine dedizierte, zentralisierte SSL-Entschlüsselungslösung volle Transparenz für die Sicherheitsinfrastruktur des Unternehmens. Ergänzt wird dies durch einen mehrschichtigen Sicherheitsansatz für optimalen Schutz.

A10 Networks Thunder® SSL Insight erfüllt das Versprechen von Zero Trust, indem es die vollständige Transparenz des Datenverkehrs wiederherstellt. Mit dem Ansatz "einmal entschlüsseln, mehrmals prüfen" lässt unsere Lösung die gesamte Sicherheitsinfrastruktur den gesamten Datenverkehr im Klartext und mit hoher Geschwindigkeit prüfen, um Leistungseinbußen und übermäßige Komplexität zu vermeiden. Die folgenden zusätzlichen Funktionen unterstützen ebenfalls die vier oben genannten Schlüsselprinzipien von Zero Trust:

- Benutzerzugriffskontrolle - SSL Insight kann Authentifizierungs- und Autorisierungsrichtlinien durchsetzen, um den Benutzerzugriff einzuschränken, detaillierte Benutzerzugriffsinformationen zu protokollieren und die Möglichkeit zu bieten, verschiedene Sicherheitsrichtlinien basierend auf Benutzer- und Gruppen-IDs anzuwenden. Zusätzliche Sicherheitsservices wie URL-Filterung, Anwendungssichtbarkeit und -kontrolle, Bedrohungsdaten und Bedrohungsuntersuchungen tragen zur Stärkung der Sicherheitseffizienz des gesamten Unternehmensnetzwerks bei.

- Mikrosegmentierung - Granulare Datenverkehrskontrolle, auf Benutzer- und Gruppen-IDs basierende Datenverkehrskontrolle und Unterstützung für mehrere Mandanten erleichtern die Mikrosegmentierung.

- Schnelles Erkennen von und Reagieren auf Vorfälle - Die Harmony® Controller SSLi App bietet umfassende, zentralisierte Sichtbarkeit und die Möglichkeit, alle SSL Insight-Implementierungen von einem Standort aus zu verwalten, um sicherzustellen, dass einheitliche Richtlinien im gesamten Unternehmen angewendet werden.

- Flexibler Einsatz und Integration - Als herstellerunabhängige Lösung lässt sich SSL Insight problemlos in vorhandene Sicherheitsgeräte integrieren, indem diese in eine sichere Entschlüsselungszone gestellt werden.

- Benutzerfreundlichkeit - SSL Insight kann innerhalb von Minuten in jeder Netzwerkumgebung eingesetzt werden, ohne dass es zu Netzwerkausfällen oder Unterbrechungen kommt. Die zentralisierte Verwaltung ermöglicht vollständige Transparenz, einheitliche Durchsetzung von Sicherheitsrichtlinien, einheitliche Analysen und SaaS-Verkehrstransparenz über alle SSL Insight-Bereitstellungen hinweg.

Das Null-Vertrauensmodell ist ohne TLS-Prüfung bedeutungslos

Ohne spezielle TLS-Prüfung ist das Zero-Trust-Modell nicht in der Lage, unsere Netze, Nutzer und Daten vor Bedrohungen innerhalb und außerhalb des Netzes zu schützen.