Was ist das Zero-Trust-Modell?

Wenn Sie allein in Ihrem Haus sind und die Türen und Fenster verschlossen sind, können Sie sicher sein, dass Ihr Tafelsilber vor einem Einbrecher sicher ist, aber wenn Sie gute Schlösser haben, können Sie sich wahrscheinlich entspannen. Sie haben Ihr Schloss, und Ihre physischen Verteidigungsanlagen sind in der Tat Ihr Burggraben. Jetzt kommt noch Ihr Ehepartner hinzu. Die Wahrscheinlichkeit, dass Ihr Tafelsilber verloren geht, hat sich statistisch gesehen erhöht; vielleicht nicht um viel, aber man weiß ja nie. Jetzt kommen noch Ihre Kinder und Ihre Mutter in der Einliegerwohnung hinzu. Die Wahrscheinlichkeit, dass jemand Ihre Wertsachen stiehlt, hat sich gerade noch einmal erhöht, hoffentlich nicht um viel, obwohl die Wahrscheinlichkeit jetzt definitiv nicht bei Null liegt. Jetzt tauchen auch noch Ihre Geschwister und Schwiegereltern auf sowie Ihr alter Studienfreund, der einen Platz zum Pennen braucht, und dann kommt auch noch der Klempner, um die verstopften Abflüsse zu reparieren und ...

Wenn Sie allein sind, können Sie darauf vertrauen, dass Ihre Wertsachen sicher sind, aber wenn die interne Bevölkerung zunimmt und der Verkehr, der Ihren Graben überquert, steigt, sinkt Ihr Vertrauen in Ihre Sicherheit entsprechend.

Die Verteidigung des Unternehmens

Das gleiche Problem stellt sich auch in IT-Umgebungen von Unternehmen, und bis vor einem Jahrzehnt war das Modell von Burg und Burggraben - d. h. die Annahme, dass alles, was sich innerhalb des Burggrabens und der Burg befindet, sicher ist - die vorherrschende Strategie. Da jedoch die Kosten für die Unternehmenssicherheit von Jahr zu Jahr stiegen, was auf die zunehmende Häufigkeit und die Kosten von Datenschutzverletzungen zurückzuführen war, wurde ein neuer Ansatz für die Unternehmenssicherheit erforderlich. Hier kommt das Zero-Trust-Modell ins Spiel.

Im Jahr 2010 entwickelte John Kindervag, ein leitender Analyst bei Forrester Research Inc. das Zero-Trust-Modell, das besagt, dass man ohne Überprüfung niemals Netzwerkverbindungen vertrauen sollte, egal ob sie von innerhalb oder außerhalb der Unternehmensgrenzen kommen. Dies ist sinnvoll, denn mit den immer ausgefeilteren und effektiveren Hacking-Techniken - insbesondere Phishing und Spear-Phishing - verschaffen sich die Bösewichte häufig internen Zugang, der dann den Schutzwall und die Festung kurzschließt. Darüber hinaus bedeutet die Migration zu einer Polynimbus-Cloud-Infrastruktur eine Ausweitung der Unternehmens-IT auf neue Art und Weise, so dass der Bedarf an tiefgreifender Sicherheit dringender denn je ist.

Wie man Zero Trust Security Defenses aufbaut

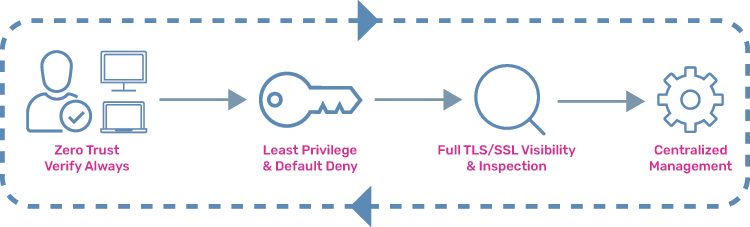

Die erste Zeile einer Zero-Trust-Sicherheitsstrategie besteht darin, zu wissen, welche Kommunikationsendpunkte sicher sind und wer oder was an jedem Endpunkt aktiv ist. Dies erfordert eine mehrstufige Authentifizierung, Verschlüsselung, Analyse, Dateisystemberechtigungen, integrierte Zugriffsverwaltung und minimale Zugriffsrichtlinien. Die wichtigste Komponente des Zero-Trust-Modells ist jedoch die Fähigkeit, Inhalte zu analysieren, die über gesicherte und ungesicherte Netzwerkverbindungen übertragen werden.

Dies erfordert Application Delivery Controller mit TLS/SSL-Entschlüsselung und TLS/SSL-Überprüfungsfunktionen, damit Sie Malware und sensible Datenübertragungen, z. B. personenbezogene Daten, erkennen und diese blockieren und melden können. Das Zero-Trust-Modell ist die effektivste Sicherheitsstrategie für die Sicherheit vor Ort und multi-cloud Netzwerksicherheit.

Wie A10 helfen kann

A10 NetworksDer branchenführende Thunder® Application Delivery Controller (ADC), der sowohl als Hardware- als auch als Softwareversion erhältlich ist, bietet Deep Packet Inspection und Filterung sowie zentralisiertes Management, SSL-Offloading, Load Balancing und Traffic-Shaping und macht A10 Networks zum kosteneffizientesten Kernstück einer Zero Trust-Sicherheitsstrategie.

Zero Trust Modellartikel und Vermögenswerte von Interesse

- Das Null-Vertrauensmodell ist ohne TLS-Prüfung bedeutungslos

- Wählen Sie die TLS/SSL-Entschlüsselung, die für eine starke Zero-Trust-Strategie unerlässlich ist

- Online-Gaming braucht eine vertrauenswürdige DDoS-Abwehr

- Ransomware-Angriffe bedrohen die Sicherheit von Wahlen - und vieles mehr

- Hybrid Cloud-Anwendungsbereitstellung in Finanzdienstleistungen

- Zero Trust ist unvollständig ohne TLS-Entschlüsselung (Whitepaper)

- TLS, Compliance und Zero Trust - Schutz der Benutzer vor Cyberangriffen (Webinar)

- Vollständige Sichtbarkeit für Zero-Trust-Netzwerke (Webinar)