Wie man Emotet-Malware mit SSL-Abfangung besiegt

Einer der am längsten verbreiteten und tödlichsten Malware-Stämme ist wieder auf den Plan getreten. Er hieß Emotet und war zunächst ein einfacher Banking-Trojaner, als er 2014 von einer Hackergruppe entwickelt wurde, die unter verschiedenen Namen wie TA542, Mealybug und MummySpider bekannt ist. Die Emotet-Malware ist wieder in den Schlagzeilen und stellt weiterhin eine der größten Bedrohungen für Unternehmen dar.

Was ist Emotet Malware (auch bekannt als Emotet Trojaner) und stellt sie eine Bedrohung dar?

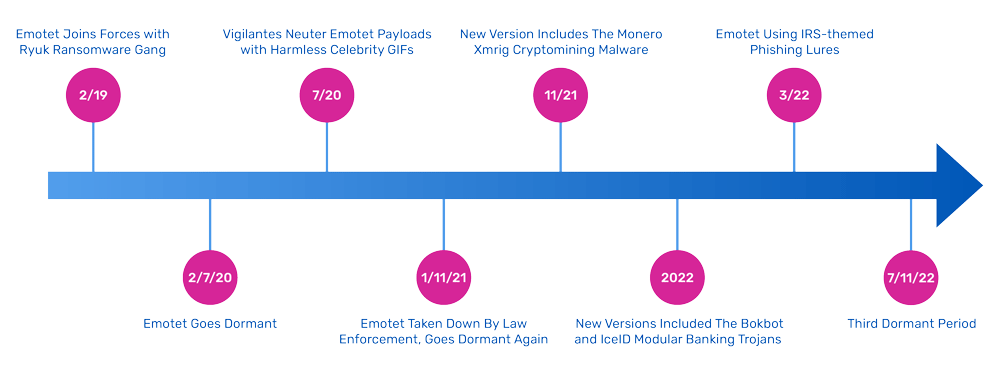

Seine Geschichte ist lang und vielfältig, wie Sie aus der folgenden Zeitleiste ersehen können:

Bevor das Emotet-Botnet ab 2020 für drei Zeiträume inaktiv wurde, war es die weltweit größte und aktivste Cybercrime-Operation, wobei Any.run in den Jahren 2019 und 2020 den Spitzenplatz in Bezug auf die Anzahl der angegriffenen Endpunkte einnahm.

Zur Vermeidung von Emotet-Malware sind verschiedene Taktiken erforderlich, darunter der Einsatz von SSL-Entschlüsselung und SSL-Prüfung in Ihrem gesamten Netzwerk sowie die Einführung von Zero-Trust-Sicherheitsmodellen, die einen besseren Schutz bieten. Das US-Verteidigungsministerium hat kürzlich die Vorteile der Einführung eines Zero-Trust-Sicherheitsmodells für seine eigenen Netzwerke hervorgehoben .

Ruhende Perioden für Emotet-Malware

Es gab verschiedene Gründe, warum die Emotet-Malware-Angriffe aufhörten, Phishing-Köder zu versenden, und warum sie nicht mehr aktiv waren: Mehrere Forscher vermuten, dass die Emotet-Malware-Gruppe im Jahr 2020 einen Wechsel in der Geschäftsführung vollzog, und vielleicht noch einmal im Jahr 2021, nachdem eine kombinierte Strafverfolgungsoperation den Großteil ihrer Infrastruktur ausgeschaltet hatte.

Die Ruhephasen könnten auch als Zeiträume für die Neukodierung bestimmter Module erklärt werden, so Darren Guccione, Mitbegründer und CEO von Keeper Security. Er wurde in The Register zitiert : Emotet "könnte neue Malware entwickeln oder ein anderes Geschäftsmodell ausprobieren. Es scheint, dass die Entwickler versuchen, Forscher abzuschrecken, während die Gruppe ihre Malware verbessert, um in einer sich ständig weiterentwickelnden Bedrohungslandschaft einen Schritt voraus zu sein."

Wie funktioniert Emotet?

Emotet ist in dreierlei Hinsicht noch tödlicher. Erstens verwendet er weiterhin gut durchdachte Verschleierungsmethoden. Es war eines der ersten Malware-Samples, das polymorphen Code einsetzte, um seine Größe und Anhänge zu variieren, d. h. es änderte seine Form und Verfahren, um der Erkennung zu entgehen. Andere Techniken nutzten Installationsverfahren mit mehreren Zuständen, verschlüsselte Kommunikationskanäle und migrierten ihren 32-Bit-Code zu 64-Bit. Im Laufe der Jahre wurden einige sehr raffinierte Köder ausgelegt, z. B. das Versenden von Spam-E-Mails, die entweder eine URL oder einen Anhang enthalten, und das vorgebliche Versenden eines Dokuments als Antwort auf bestehende E-Mail-Threads. IBMs X-Force fand eine Variante, die den Virus COVID-19 als Teil des Phishing-Köders verwendet. Diese Köder werden oft in verschiedenen Sprachen der Zielpersonen verschickt, wobei nicht nur englische, sondern auch deutsche, chinesische und spanische Versionen entstehen.

Zweitens verfügt Emotet über eine gut vernetzte Sammlung von Verbrechensmethoden. Im Intel 471 Cyber Threat Report 2022 heißt es: "Die Neuartigkeit der Emotet-Operationen besteht darin, dass die Betreiber den Angriff und die Auslieferung ihrer Malware nicht einer anderen Gruppe anvertrauen oder Installationen kaufen müssen. Ihre eigenen Fähigkeiten ermöglichen es ihnen, das Botnetz auszubauen, indem sie die bereits vorhandenen Infektionen nutzen."

Was Emotet zu einer solchen Bedrohung macht, ist die Tatsache, dass seine Entwickler ständig Änderungen an seinem Code vornehmen, seine Taktik ändern und den Grad der Verschleierung erhöhen, den er einsetzt. Der Emotet-Trojaner entwickelte sich schnell zu einer Reihe von Botnetzen, mit deren Hilfe weitere Phishing-Angriffe gestartet wurden. Bromium-Forscher dokumentierten 2019, wie Emotet seine Taktik vom Diebstahl von Massendaten auf den Verkauf seiner Malware als Dienstleistung für andere Nutzer verlagerte. Damals tat sich Emotet mit der Ransomware-Gruppe Ryuk zusammen. Forscher haben herausgefunden, dass die Version vom November 2021 die Kryptomining-Malware Monero XMRig sowie neue Aufklärungsfunktionen und Befehle enthält. Neuere Versionen aus dem Jahr 2022 enthielten die modularen Banking-Trojaner BokBot, Bumblebee und IceID, die infizierte Microsoft Word-Makros und die mobile Malware Mailbot nutzen. In letzter Zeit verwendet Emotet einen kompromittierten Windows-.LNK-Dateianhang, der eine Reihe von Powershell-Befehlen auslöst, die seine Malware herunterladen.

Offensive Maßnahmen der Emotet-Malware

Da Emotet so populär und gefährlich war, motivierte es viele offensive Maßnahmen zur Bekämpfung seines Cyberwar of Crime. Im Februar 2020 entwickelte Binary Defense zwei Versionen eines Killswitches, der verschiedene Schwachstellen im Code von Emotet ausnutzte. Schließlich fanden die Emotet-Entwickler dies heraus und aktualisierten den Code, um den Killswitch zu umgehen, was zeigt, wie aktiv die Entwickler von Emotet sind.

Im Jahr 2021 kastrierte eine Gruppe weißer Vigilanten etwa ein Viertel aller Emotet-Downloads und ersetzte die Malware durch harmlose animierte GIFs von Prominenten. In dem oben verlinkten ZDNET-Beitrag wird beschrieben, wie die Bürgerwehr die Emotet-Malware modifizieren und durch diese ersetzen konnte. Die Identität des Vigilanten ist nach wie vor unbekannt, obwohl einige Forscher unter dem Namen Cryptolaemus, der sich auf ein bestimmtes Insekt bezieht, spekuliert haben, dass es sich um eine rivalisierende Malware-Gruppe handeln könnte.

Der MS Office-Makro-Infektionsvektor war so weit verbreitet, dass Microsoftim Oktober 2021 die Ausführung von Makrosaus Dateien, die aus dem Internet heruntergeladen wurden, standardmäßig blockierte. Dies motivierte die Emotet-Schöpfer, andere Taktiken anzuwenden, z. B. das Speichern ihrer Anhänge auf Cloud-Laufwerken, die Verwendung von HTML-Anwendungen und Verknüpfungen, um diesen Schutz zu umgehen.

Beginnen Sie mit diesen Strategien zum Schutz vor Malware

Die US-amerikanische CISA hat im Januar 2020 eine Warnung herausgegeben, in der verschiedene Taktiken beschrieben werden, mit denen Sie versuchen können, die bösen Absichten von Emotet zu umgehen und zu einem effektiveren Zero-Trust-Sicherheitsmodell überzugehen. Dazu gehört das Hinzufügen von Gruppenrichtlinienobjekten und Firewall-Regeln, um Emotet zu blockieren, sowie eine angemessene Netzwerksegmentierung und die Verwendung von E-Mail-Authentifizierungstechnologien wie DMARC und SPF auf Ihren Unternehmensdomänen. Da die heutigen Emotet-E-Mail-Kampagnen gestohlene E-Mail-Antwortketten verwenden, um bösartige Excel-Anhänge zu verbreiten, ist es auch hilfreich, wenn Sie die automatische Ausführung von Word- und anderen Office-Makros aus E-Mail-Anhängen deaktivieren können. Dies ist ein gängiger Malware-Trick, der nicht nur bei Emotet zum Einsatz kommt. Sie können diese Dokumente alternativ in Google Docs öffnen, und Bleeping Computer hat weitere Anleitungen, um die Aktivierung dieser bösartigen Anhänge zu vermeiden.

Einblick in die blinden Flecken der Verschlüsselung mit SSL-Tools

Malware-Angriffe wie Emotet nutzen häufig eine grundlegende Schwachstelle in der Internetsicherheit aus und machen sich Unternehmen zunutze, die noch kein Zero-Trust-Sicherheitsmodell eingeführt haben. Um die verbleibenden aktiven Emotet-Botnets - und zahllose andere Cyberbedrohungen - aus ihrer Umgebung fernzuhalten, müssen sich Unternehmen auf robustere und zuverlässigere Maßnahmen verlassen, die auf SSL-Abfang(SSL-Inspektion) und SSL-Entschlüsselung basieren. Dieses Verfahren ist äußerst effektiv bei der Identifizierung von SSL-Datenverkehr, um zu verhindern, dass Spoofing, Man-in-the-Middle-Angriffe und andere gängige Angriffe die Datensicherheit und den Datenschutz gefährden. Leider bietet es auch ein ideales Versteck für Hacker. Da jedoch mehr als die Hälfte der Malware-Angriffe, die heute zu beobachten sind, eine Form der Verschlüsselung verwenden, schafft dies blinde Flecken, in denen Malware die auf SSL-Verkehr basierenden Abwehrmaßnahmen umgehen kann.

Der naheliegendste Weg, dieses Problem zu lösen, wäre die Entschlüsselung des Datenverkehrs bei seinem Eintreffen, um eine SSL-Prüfung zu ermöglichen, bevor der Datenverkehr an sein Ziel innerhalb des Unternehmens weitergeleitet wird - ein Ansatz, der als SSL-Abhörung bekannt ist. Aber auch hier treten Probleme auf. Zum einen dürfen einige Datentypen nicht entschlüsselt werden, z. B. die Aufzeichnungen medizinischer Patienten, die unter Datenschutzstandards wie HIPAA fallen, so dass eine generelle SSL-Entschlüsselung ungeeignet ist. Und für jede Art von Datenverkehr kann die SSL-Entschlüsselung die Leistung von Sicherheitsgeräten erheblich beeinträchtigen und gleichzeitig die Netzwerklatenz, Engpässe, Kosten und Komplexität erhöhen. Multiplizieren Sie diese Auswirkungen mit der Anzahl der Komponenten im typischen Sicherheits-Stack eines Unternehmens - DLP, Antivirus, Firewall, IPS und IDS - und das Problem wird deutlich.

Wie A10 Networks' SSL-Inspektionsprodukt hilft

A10 Networks Thunder® SSL Insight (SSLi®) beseitigt den blinden Fleck der SSL-Verschlüsselung, um ein effektives SSL-Abfangen zu ermöglichen und ein effektiveres Zero-Trust-Sicherheitsmodell aufzubauen. Anstatt sich auf eine verteilte SSL-Entschlüsselung pro Hop zu verlassen, können Unternehmen eine einzige Thunder SSLi-Lösung verwenden, um den Datenverkehr einmal zu entschlüsseln, eine SSL-Prüfung durch so viele separate Sicherheitsgeräte wie nötig im Tandem zu ermöglichen und ihn dann einmal auf dem Weg aus dem Netzwerk heraus erneut zu verschlüsseln. Um die Einhaltung gesetzlicher Vorschriften zu gewährleisten, ermöglicht die Lösung auch SSL-Entschlüsselungsrichtlinien zur selektiven Umgehung des Datenverkehrs für bestimmte Webseiten und Domänen, während sichergestellt wird, dass alles andere entschlüsselt wird.

Verwandte Ressourcen

- Durchführungsverordnung zur Verhinderung von Cyberangriffen fördert Zero-Trust-Architektur (Blog Post)

- Bürgermeister von Amerika, Vorsicht! - Ransomware kommt in die Stadt (Blog Post)

- Entschärfung von DDoS-Angriffen und Malware-Verbreitung (Webinar)

- Malware-Schutz für Finanzdienstleistungen (Blog Post)