2022 Ransomware-Angriffe und die Entwicklung der Datenexfiltration

Ransomware ist einer der raffiniertesten und gefürchtetsten Angriffe in der modernen Bedrohungslandschaft. Ransomware ist eine spezielle Form von Malware, die darauf ausgelegt ist, die Dateien eines Opfers gewaltsam zu verschlüsseln. Der Angreifer verlangt dann eine Zahlung vom Opfer im Austausch für den Entschlüsselungsschlüssel, um den Zugriff auf die Daten nach der Zahlung wiederherzustellen. Die Kosten können von einigen hundert Dollar bis zu Millionenbeträgen reichen, zusätzlich zu den Unterbrechungen, die entstehen, während die Daten unzugänglich bleiben. Und selbst wenn das Lösegeld gezahlt wird, gibt es keine Garantie dafür, dass der versprochene Schlüssel auch geliefert wird. Die Fähigkeit eines Ransomware-Angriffs, die Daten seines Opfers unzugänglich zu machen, macht ihn zu einer weitaus größeren Bedrohung als einen einfachen Datendiebstahl und macht den Schutz vor Ransomware zu einer der obersten Prioritäten der Cyberabwehr für jedes Unternehmen.

Bemerkenswerte Ransomware-Angriffe des Jahres 2022

1. Ransomware-Angriff in Costa Rica (Regierung)

Im Mai 2022 rief der costaricanische Präsident Rodrigo Chaves den nationalen Notstand aus, weil die Ransomware Conti zahlreiche staatliche Einrichtungen angriff, darunter das Finanzministerium, das Wissenschaftsministerium und die costaricanische Sozialversicherungskasse (CCSS).

Conti, eine Ransomware-as-a-Service, richtet seit 2020 großen Schaden an. Die Ransomware Conti verfügt über mehrere einzigartige Funktionen, die bisher nicht bekannt waren, darunter die Fähigkeit, 32 Verschlüsselungs-Threads gleichzeitig auszuführen, sowie die Fernsteuerung über Befehlszeilenoptionen. Dadurch kann sie wichtige Daten schnell verschlüsseln, ohne das System funktionsunfähig zu machen, so dass ein Unternehmen Maßnahmen ergreifen kann.

"Tag 113: Costa Rica - high tech and high literacy rate" von Carol (vanhookc) ist lizenziert unter CC BY-NC-SA 2.0

2. Puma-Ransomware-Angriff (Unternehmen)

Puma wurde am 10. Januar auf eine Sicherheitsverletzung aufmerksam gemacht, die durch einen Ransomware-Angriff auf Kronos, den Anbieter von Personalmanagementlösungen, verursacht wurde. Mit Ransomware und Datenexfiltration, dem Ziel, wurden persönliche Daten von über 6.600 Mitarbeitern, einschließlich Sozialversicherungsnummern, entwendet und verschlüsselt, aber keine Kundeninformationen wurden kompromittiert. Kronos erhielt bald darauf wieder Zugang zu den Daten und stellte den betroffenen Puma-Mitarbeitern als Entschädigung zwei Jahre lang Experian IdentityWorks kostenlos zur Verfügung, einschließlich Kreditüberwachung, Versicherung und Wiederherstellung.

3. Französische Krankenhäuser im Visier von Ransomware (Gesundheitswesen)

Im August setzten Hacker LockBit-Ransomware ein und griffen das französische Krankenhaus Centre Hospitalier Sud Francilien an, um Daten zu exfiltrieren. Als Vergeltung für die Nichtzahlung des Lösegelds ließen die Angreifer Patientendaten durchsickern, darunter Laboranalysen, Radiologieberichte und mehr. Der Angriff führte zu einer Unterbrechung aller Gesundheitsdienste, so dass die Patienten in andere Einrichtungen verlegt und Operationen verschoben werden mussten.

Ein weiteres französisches Krankenhaus, das André-Mignot-Krankenhaus in Versailles, war im Dezember ebenfalls von Ransomware betroffen. Als Sicherheitsmaßnahme musste es sein Netzwerk abschalten. André Mignot schränkte die Aufnahme neuer Patienten ein und verlegte einige sogar in andere Krankenhäuser.

Was war die vorherrschende Ransomware-Variante des Jahres 2022?

Einem Bericht von Mawarebytes zufolge war LockBit (ehemals "ABCD"-Ransomware) die wichtigste Ransomware-Variante des Jahres. LockBit-Ransomware sucht nach wertvollen Zielen, verbreitet sich selbst und verschlüsselt alle Computer, die mit dem Netzwerk verbunden sind.

"LockBit ist eine Unterkategorie von Ransomware, die als 'Krypto-Virus' bekannt ist, weil sie ihre Lösegeldforderungen auf eine finanzielle Zahlung im Austausch für die Entschlüsselung ausrichtet. Er konzentriert sich hauptsächlich auf Unternehmen und Regierungsorganisationen und nicht auf Einzelpersonen.

- Quelle: Kapersky Lab's Artikel LockBit ransomware - Was Sie wissen müssen

Wie funktionieren Ransomware-Angriffe?

Ransomware-Angriffe können auf viele Arten initiiert werden. Einer der häufigsten ist ein Phishing-Angriff, bei dem eine E-Mail einen als legitime Geschäftsdatei getarnten Anhang enthält. Sobald die Datei heruntergeladen und geöffnet wurde - oft von einem Opfer mit guten Absichten und ohne Bewusstsein für die darin enthaltene Bedrohung - übernimmt die Malware den Computer des Opfers und kann sogar integrierte Social-Engineering-Tools nutzen, um administrativen Zugriff zu erhalten. An diesem Punkt kann sich die Ransomware seitlich von einem Computer zum anderen ausbreiten und schließlich das gesamte Netzwerk infizieren. Die aggressivsten Formen von Ransomware, wie z. B. Petrwrap/Petya, umgehen den Benutzer vollständig und infizieren Computer über bestehende Sicherheitslücken.

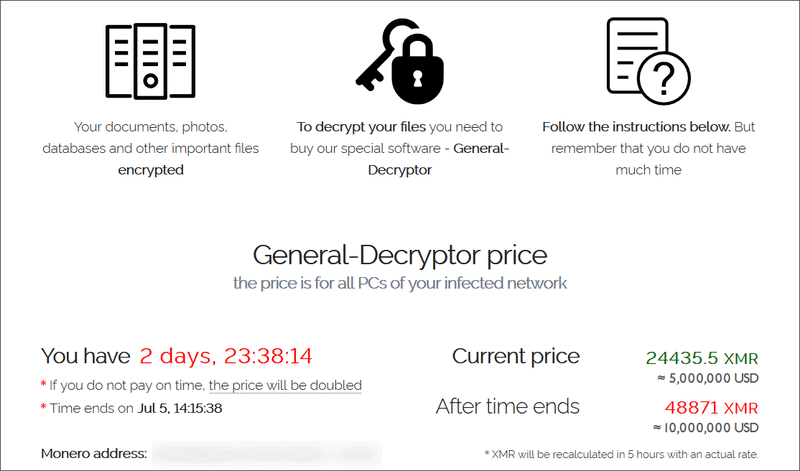

Sobald die Malware den Computer des Opfers übernommen hat, besteht der typische nächste Schritt darin, einige oder alle sensiblen Dateien des Benutzers zu verschlüsseln und das System des Benutzers zwangsweise neu zu starten. Der Benutzer wird dann über die Sicherheitslücke informiert und über das geforderte Lösegeld benachrichtigt, in der Regel in Form einer nicht zurückverfolgbaren Bitcoin-Zahlung, sowie über eine Frist für die Zahlung. Wenn das betroffene Unternehmen das Lösegeld zahlt, wird der Entschlüsselungsschlüssel bereitgestellt - so lautet das Versprechen. Wenn nicht, bleiben die Daten dauerhaft verschlüsselt und unzugänglich.

Von der Hackergruppe REvil eingesetzte Ransomware. Quelle: Creative Commons

Zwar kann jede Art von Organisation Opfer eines solchen Angriffs werden, doch werden die Ziele für Ransomware-Angriffe oft nach Faktoren wie ihrer vermeintlichen Anfälligkeit, der Sensibilität ihrer Daten oder ihrem Wunsch, schädliche Publicity zu vermeiden, ausgewählt. Universitäten beispielsweise verfügen in der Regel über einen geringeren Ransomware-Schutz und andere Cyber-Abwehrmaßnahmen als andere Organisationen und haben ein hohes Maß an Dateifreigabe, was sie zu einer relativ leichten Beute für einen Phishing-Angriff macht. Städte und andere Regierungsbehörden sind für lebenswichtige öffentliche Dienste wie Strafverfolgung, Notfallmaßnahmen, öffentliche Verkehrsmittel und das Gerichtssystem auf Computersysteme angewiesen, was den Druck auf eine schnelle Wiederherstellung des Datenzugriffs erhöht. Für Krankenhäuser und andere medizinische Einrichtungen können Daten buchstäblich eine Frage von Leben und Tod sein. Finanzinstitute, Anwaltskanzleien und große Unternehmen sind möglicherweise bereit, schnell zu zahlen, um nicht mit einem Ransomware-Angriff in Verbindung gebracht zu werden - und verfügen über die entsprechenden Ressourcen.

In gewisser Weise können Ransomware-Angriffe eine noch größere Gefahr darstellen als einfacher Datendiebstahl. Während Datendiebstahl für das Opfer peinlich und kostspielig sein kann, bleiben die Daten, die kompromittiert wurden, zugänglich. Bei einem Ransomware-Angriff hingegen sind die Daten faktisch verschwunden, was einen normalen Geschäftsbetrieb unmöglich macht.

Wie hängt die Datenexfiltration mit Ransomware und Datendiebstahl zusammen?

Ransomware-Angriffe entwickeln sich sowohl technisch als auch technisch weiter. In den letzten Monaten waren Cybersicherheitsexperten alarmiert über die Konvergenz von Ransomware mit Datendiebstahl und Datenexfiltration, die eine besonders bösartige Bedrohung darstellt.

Die herkömmliche Datenexfiltration ist an sich eine Mischung aus Datendiebstahl und Erpressung. Ein Hacker kompromittiert die Verteidigungssysteme eines Unternehmens und exfiltriert sensible Daten von messbarem Wert - Finanzdaten, geistiges Eigentum, Geschäftsdaten und so weiter. Nachdem er die Daten auf dem Schwarzmarkt zum Verkauf angeboten hat, um ihren Wert festzustellen, kontaktiert der Angreifer das Opfer und verlangt eine Zahlung, um den Verkauf zu verhindern. Das Druckmittel des Angreifers ist in diesem Fall der beträchtliche Imageschaden, potenzielle behördliche Akten und andere Folgen, die sich aus der Veröffentlichung der Daten ergeben würden. Die Daten selbst bleiben jedoch für das Opfer verfügbar.

Ransomware-Varianten wie Maze und DopplePaymer wurden verwendet, um einem Ransomware-Angriff die Gefahr der Datenexfiltration hinzuzufügen. Wenn ein Opfer zögert, das geforderte Lösegeld zu zahlen, gibt der Hacker einen Teil der Daten frei, um die Schwachstelle bekannt zu machen und den Druck zu erhöhen. Durch die Kombination des Rufschadens eines Datendiebstahls oder einer Datenexfiltration mit der Betriebsunterbrechung eines Ransomware-Angriffs kann diese Art des Angriffs die Verwendung von Datensicherungen als Schutz gegen Ransomware gefährlich effektiv verhindern, wie das FBI rät.

Wie A10 Networks beim Schutz vor Ransomware hilft

Ein wirksamer Schutz vor Ransomware hängt von der vollständigen Transparenz des verschlüsselten Datenverkehrs ab, um versteckte Angriffe am Netzwerkrand zu stoppen. A10 Networks Thunder® SSL Insight (SSLi®) ermöglicht die SSL-Entschlüsselung und SSL-Prüfung, um die Effektivität der bestehenden Sicherheitsinfrastruktur zu verbessern und Ransomware, Malware und andere Angriffe zu erkennen, die sich im verschlüsselten Datenverkehr verstecken.