Twitch Hack, Datenexfiltration zeigt Twitch Creator Auszahlungen

Es geht nicht um ein "ob", sondern um ein "wann". Ganz gleich, was Sie tun, ganz gleich, für wie stabil Sie Ihre Cyberabwehr halten, auf die eine oder andere Weise wird Ihr Unternehmen irgendwann gehackt werden. Wenn Sie Glück haben, werden die Folgen des Angriffs minimal sein - vielleicht nur eine leicht zu analysierende und zu behebende Verunstaltung der Website. Wenn Sie hingegen Pech haben, könnte es Ihnen wie dem Computerspiel-Streamingdienst Twitch ergehen.

Twitch, das 2014 von Amazon für 970 Millionen Dollar in bar übernommen wurde, ist der 800 Pfund schwere Gorilla des Videospiel-Streamings. Er bietet auch Esports und Musikübertragungen an. Im Februar 2020 lieferte der Dienst jeden Monat Inhalte von drei Millionen Twitch-Autoren, bediente 15 Millionen täglich aktive Nutzer und betreute durchschnittlich 1,4 Millionen gleichzeitige Nutzer.

Der Twitch-Hack

Als der Spiele-Streamingdienst Twitch am 6. Oktober 2021 gehackt wurde, ging es in den Nachrichten weniger um die Tatsache, dass der Dienst gehackt wurde, sondern vielmehr um den Umfang und die Tiefe der Datenexfiltration: Die Hacker kopierten alles, was sich auf den Servern von Twitch befand:

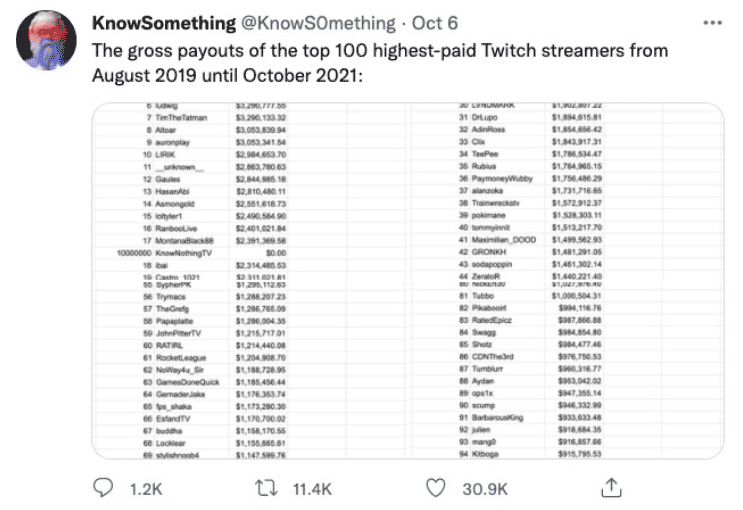

- Aufzeichnungen der Auszahlungen von Twitch-Schöpfern aus drei Jahren

- Der gesamte Quellcode der Plattform, "mit einer Commit-Historie, die bis zu den frühen Anfängen zurückreicht".

- Quellcode von Twitch-Clients für Mobilgeräte, Desktops und Videospielkonsolen

- Quellcode im Zusammenhang mit proprietären SDKs und internen AWS-Diensten, die von Twitch verwendet werden

- Ein unveröffentlichter Steam-Konkurrent von Amazon Game Studios

- Daten zu anderen Twitch-Eigenschaften wie Vapor, IGDB und CurseForge

- Twitchs interne Sicherheitstools

Die gestohlenen Inhalte wurden von einem anonymen 4chan-Benutzer in einem 125-GB-Torrent mit der Nachricht veröffentlicht: "Jeff Bezos hat 970 Millionen Dollar dafür bezahlt, wir geben es KOSTENLOS weg." Der Benutzer behauptete auch, dass dies "Teil eins" sei, was darauf hindeutet, dass es noch mehr gestohlene Inhalte aus der Datenexfiltration geben könnte.

Eines der größten Probleme für Twitch wird die Veröffentlichung des Quellcodes des Spiele-Streaming-Dienstes sein, denn wie bei der Sicherheitslücke im Jahr 2014 wird das Unternehmen wahrscheinlich das System komplett neu schreiben müssen, um die potenzielle Angriffsfläche zu verringern.

Während die Anmeldedaten der Benutzerkonten und andere personenbezogene Daten nicht offengelegt wurden, enthielt das Datenleck die Einnahmen der Twitch-Ersteller-Konten für den Zeitraum von August 2019 bis Oktober 2021, die zuvor nicht veröffentlicht worden waren.

Quelle: Twitter

Wie kam es zu dem Twitch-Hack?

Bislang hat sich das Unternehmen noch nicht zu den Ursachen des jüngsten Twitch-Hacks geäußert:

"...der Vorfall war das Ergebnis einer Änderung der Serverkonfiguration, die einen unzulässigen Zugriff durch einen unbefugten Dritten ermöglichte ... Twitch-Passwörter wurden nicht offengelegt. Wir sind auch zuversichtlich, dass auf Systeme, die Twitch-Anmeldeinformationen speichern, die mit bcrypt gehasht werden, nicht zugegriffen wurde, ebenso wenig wie auf vollständige Kreditkartennummern oder ACH-/Bankinformationen."

Wie bereits erwähnt, war dieser jüngste Hack nicht der erste, den Twitch erlebte. Bei dem Einbruch im Jahr 2014, der kurz nach der Übernahme des Unternehmens durch Amazon stattfand, entdeckte ein Ingenieur Spuren eines unbefugten Zugriffs in den Systemprotokollen des Spiele-Streaming-Dienstes. Der Einbruch wurde als "Merkmal eines wenig geschickten Angreifers" gewertet. Mit anderen Worten: Es hatte den Anschein, dass sich ein Amateur Zugang verschafft hatte.

Schockierenderweise hatte Twitch zu diesem Zeitpunkt nur wenige Mitarbeiter, die für die Cybersicherheit zuständig waren. Infolgedessen ging das gesamte Unternehmen in den Schadensbegrenzungsmodus über, und fast alle Mitarbeiter arbeiteten zwei Monate lang daran, den Schaden zu bewerten. Einem ehemaligen Mitarbeiter zufolge:

"Die Hacker hatten einen so breiten Zugang, bevor sie entdeckt wurden, dass wir im Grunde alles von Grund auf neu aufbauen mussten.

Ein anderer ehemaliger Mitarbeiter kommentierte dies:

"Dieser Vorfall [2014] war ein Angriff im schlimmsten Fall, der völlig vermeidbar war. Aber der Wunsch der Führung, das Sicherheitsproblem nicht zu berücksichtigen, war die Hauptursache... Und dieser jüngste Vorfall zeigt, dass sie nichts aus dem Vorfall von 2014 gelernt haben."

Was hätte Twitch tun können?

Zwar sind die vollständigen Einzelheiten des jüngsten Twitch-Hacks noch unklar, doch angesichts des offenbar unbegrenzten Zugangs, den die Eindringlinge zu einem System im Unternehmensmaßstab erlangt haben, ist es offensichtlich, dass es große systemische Schwachstellen in der Sicherheit des Unternehmens gab, die eine derart massive Datenexfiltration ermöglichten.

Die Verhinderung eines solchen Angriffs sollte für jede Organisation mit einem Unternehmensnetzwerk von entscheidender Bedeutung sein. Die Antwort darauf ist der Einsatz dessen, was als die derzeit beste Netzwerksicherheitspraxis gilt: eine Zero-Trust-Architektur.

Das Null-Vertrauens-Modell

Das National Institute of Standards and Technology definiert das Zero-Trust-Modell als "eine Sammlung von Konzepten und Ideen, die darauf abzielen, die Unsicherheit bei der Erzwingung präziser Zugriffsentscheidungen in Informationssystemen und -diensten zu minimieren, wenn das Netzwerk als kompromittiert angesehen wird".

Das Zero-Trust-Modell hat sieben Hauptprinzipien:

- Alle Datenquellen und Rechendienste werden als Ressourcen betrachtet.

- Die gesamte Kommunikation ist unabhängig vom Standort des Netzes gesichert.

- Der Zugriff auf einzelne Unternehmensressourcen wird pro Sitzung gewährt.

- Der Ressourcenzugang wird durch dynamische Richtlinien bestimmt, die den beobachtbaren Zustand der Client-Identität, der Anwendung/des Dienstes und des anfragenden Assets umfassen und weitere Verhaltens- und Umgebungsattribute einschließen können.

- Das Unternehmen überwacht und misst die Integrität und die Sicherheitslage aller eigenen und zugehörigen Vermögenswerte.

- Alle Ressourcenauthentifizierungen und -autorisierungen sind dynamisch und werden streng erzwungen, bevor der Zugriff erlaubt wird.

- Das Unternehmen sammelt so viele Informationen wie möglich über den aktuellen Zustand der Anlagen, der Netzinfrastruktur und der Kommunikation und nutzt sie, um seine Sicherheitslage zu verbessern.

Es ist der letzte Grundsatz, der das Zero-Trust-Modell in der realen Welt wirksam macht, denn die Echtzeitüberwachung von Ressourcen stellt sicher, dass ein unbefugter Zugriff sofort erkannt wird. Dies erfordert jedoch eine gründliche und umfassende Überwachung der gesamten Netzkommunikation, die gemäß dem zweiten Grundsatz des Zero-Trust-Modells gesichert werden muss.

Die Lösung für diese "tiefe" Überwachungsanforderung ist die TLS- und SSL-Inspektion (auch "break and inspect" genannt), bei der die gesicherte Kommunikation sowohl am Netzwerkrand als auch innerhalb von Netzwerksegmenten entschlüsselt und nicht nur auf unbefugten Zugriff, sondern auch auf Anzeichen von Datenexfiltration untersucht wird, indem auf wichtige Geschäftsinhaltsmuster geachtet wird (z. B. Sozialversicherungsnummern, Dateitypen, unerwartet große Datenübertragungen usw.).

Verwandte Ressourcen

- Zero Trust ist ohne TLS-Entschlüsselung unvollständig (White Papers)

- Null Vertrauen und die neue Normalität für Cybersicherheit (Webinar)

- TLS, Compliance und Zero Trust - Schutz der Benutzer vor Cyberangriffen (Webinar)

Wie A10 helfen kann

Wenn Ihr Unternehmen noch keine Zero-Trust-Architektur in Kombination mit tiefgreifender TLS- und SSL-Prüfung eingeführt hat, ist es jetzt an der Zeit, Ihre Sicherheitsposition zu überdenken, denn die Bedrohungslage ist invasiver und gefährlicher denn je.

A10 Networks Thunder® SSL Insight bietet vollständige Verkehrstransparenz durch zentralisierte TLS- und SSL-Inspektion. Der Ansatz "einmal entschlüsseln, mehrmals inspizieren" ermöglicht es Ihnen, den gesamten Datenverkehr in Echtzeit zu inspizieren und gleichzeitig Leistungseinbußen zu vermeiden und die Überwachung zu vereinfachen.