Wie Zero Trust die Ransomware-Malware von DarkSide hätte stoppen können

Wenn Sie an der Ostküste leben, haben Sie sicher schon mitbekommen, dass der Benzinpreis gestiegen ist. Und wenn Sie die Nachrichten aufmerksam verfolgt haben, wissen Sie auch warum: Am Freitag, dem 7. Mai, führte ein Ransomware-Angriff auf einen der größten Kraftstoffpipeline-Betreiber des Landes, Colonial Pipeline, dazu, dass das gesamte Computernetzwerk des Unternehmens und damit auch die Pipeline selbst abgeschaltet wurde.

Über diese Pipeline, die über 5.500 Meilen lang ist und täglich über 100 Millionen Gallonen transportiert, werden 45 Prozent des Benzins, Diesels und anderer Kraftstoffe der Ostküste befördert. Innerhalb weniger Tage nach der Abschaltung kam es zu einer weit verbreiteten Treibstoffknappheit: Jede fünfte Tankstelle in Atlanta meldete am Dienstagabend, den 11. Mai, dass ihr der Treibstoff ausgegangen war.

Der Ransomware-Angriff war das Werk einer russischen oder osteuropäischen Hackergruppe namens DarkSide, und laut Bloomberg hat das Unternehmen trotz früherer Berichte, wonach Colonial Pipeline nicht die Absicht hatte, das Lösegeld zu zahlen, tatsächlich fast sofort in Höhe von fast 5 Millionen US-Dollar in der Kryptowährung Bitcoin bezahlt. Dabei handelte es sich um ein relativ geringes Lösegeld; bei Unternehmen der Größe von Colonial Pipeline liegen die Lösegelder normalerweise im Bereich von 25 Millionen Dollar und mehr. Im Gegenzug für die Zahlung erhielt Colonial Pipeline ein Ransomware-Entschlüsselungstool, das so langsam war, dass das Unternehmen gezwungen war, sich auf seine eigenen Backups zu verlassen, um seine Systeme wiederherzustellen.

Am 13. Mai kündigte Colonial Pipeline an, die Pipeline wieder in Betrieb zu nehmen, doch das Erreichen der vollen Kapazität würde mehrere Tage dauern, so dass die eingeschränkte Kraftstoffverfügbarkeit noch etwa eine Woche andauerte.

Es überrascht nicht, dass wie bei den Toilettenpapieren Anfang 2020 eine Welle von Panikkäufen von Benzin an der Ostküste einsetzte, die bizarrerweise dazu führte, dass die U.S. Consumer Product Safety Commission eine Warnung veröffentlichte, dass Amerikaner keine Plastiktüten mit Benzin füllen sollten.

Der Aufstieg der Darkside

Die DarkSide-Hackergruppe tauchte erstmals im August 2020 als bedeutende Bedrohung für die Cybersicherheit auf, als sie eine Pressemitteilung veröffentlichte, in der es hieß:

Wir sind ein neues Produkt auf dem Markt, aber das bedeutet nicht, dass wir keine Erfahrung haben und aus dem Nichts kommen.

Durch die Zusammenarbeit mit anderen bekannten Kryptolockern haben wir Millionen von Dollar Gewinn gemacht.

Wir haben DarkSide entwickelt, weil wir nicht das perfekte Produkt für uns gefunden haben. Jetzt haben wir es.

DarkSide-Pressemitteilung. (Von https://www.bleepingcomputer.com/news/security/DarkSide-new-targeted-ransomware-demands-million-dollar-ransoms/)

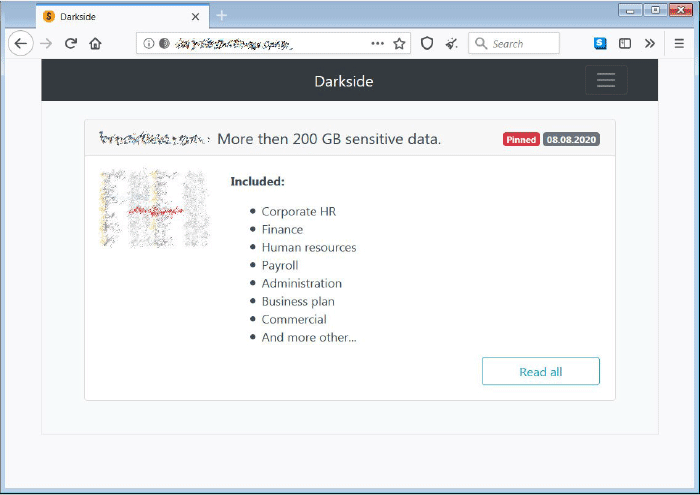

Sobald es einer Gruppe wie DarkSide gelingt, in ein Netzwerk einzudringen, kann sie alle gefundenen Daten auf ihre eigenen Server kopieren und die Daten des Opfers anschließend mit Ransomware verschlüsseln. Handelt es sich um private oder wirtschaftlich sensible Daten, veröffentlichen die Hacker einen Teil der gestohlenen Daten auf einer von ihnen kontrollierten Website, um zu zeigen, dass sie erfolgreich waren.

DarkSide macht in der Regel deutlich, dass es alle Daten mindestens sechs Monate lang online veröffentlichen wird, wenn das Lösegeld nicht gezahlt wird, so dass selbst dann, wenn das Opfer die Daten erfolgreich aus Sicherungskopien wiederherstellen kann, ein ernsthafter Anreiz besteht, zu zahlen.

Wenn das Opfer zahlt, verspricht DarkSide, wie die meisten Ransomware-Kriminellen, ein Entschlüsselungstool zur Wiederherstellung der verschlüsselten Daten. Wie bereits erwähnt, gibt es selbst dann, wenn die Cyberkriminellen ein Entschlüsselungstool bereitstellen, keine Garantie, dass es gut genug funktioniert, um den Ransomware-Angriff zu beheben.

Bildunterschrift: Ein DarkSide-Beweis für die Exfiltration sensibler Inhalte. (Von https://www.bleepingcomputer.com/news/security/darkside-new-targeted-ransomware-demands-million-dollar-ransoms/)

Anfälligkeit der US-Infrastruktur

Ransomware-Angriffe auf amerikanische Unternehmen und Dienste sind zwar nicht neu, aber das Ausmaß und die Folgen des Angriffs auf die Colonial Pipeline machen deutlich, wie verwundbar die US-Infrastruktur ist, und das hat die Regierung zum Handeln veranlasst.

Eric Goldstein, stellvertretender Direktor der Abteilung für Cybersicherheit bei der Agentur für Cybersicherheit und Infrastruktursicherheit (CISA) des Ministeriums für Innere Sicherheit, kommentierte dies:

"Wir arbeiten mit dem Unternehmen und unseren behördenübergreifenden Partnern an der Aufklärung der Situation. Dies unterstreicht die Bedrohung, die Ransomware für Organisationen unabhängig von ihrer Größe und Branche darstellt. Wir ermutigen jede Organisation, Maßnahmen zu ergreifen, um ihre Cybersicherheitslage zu verbessern und ihre Anfälligkeit für diese Art von Bedrohungen zu verringern.

DarkSide zielt auf Unternehmensnetzwerke ab, die mit Microsoft Windows betrieben werden, und die Gruppe behauptet, dass sie nicht auf Medizin (Krankenhäuser, Hospize), Bildung (Schulen, Universitäten) und gemeinnützige Organisationen abzielen wird.

Interessanterweise könnte die Reaktion der US-Regierung auf den Angriff auf Colonial Pipeline DarkSide verunsichert haben, was erklären könnte, warum sie das Lösegeld vergleichsweise niedrig angesetzt haben. Ihre jüngste Pressemitteilung klingt auch etwas weniger zuversichtlich als ihre üblichen Veröffentlichungen (beachten Sie, dass alle Rechtschreib- und Zeichensetzungsfehler im Original enthalten sind):

Wir sind unpolitisch, wir beteiligen uns nicht an der Geopolitik, brauchen uns nicht an eine bestimmte Regierung zu binden und suchen nach anderen unseren Motiven. Unser Ziel ist es, Geld zu verdienen. und nicht Probleme für die Gesellschaft zu schaffen. Ab heute führen wir Moderation ein und prüfen jedes Unternehmen, das unsere Partner verschlüsseln wollen, um soziale Konsequenzen in der Zukunft zu vermeiden.

Angesichts der Tatsache, dass diese Art von Angriffen auf die nationale Infrastruktur nicht neu ist, stellt sich die Frage, warum sich Unternehmen nicht mit dem verteidigen, was in der Informationstechnologie als beste Praxis zur Sicherung von Netzwerken anerkannt ist - demZero-Trust-Modell.

Vertrauen in Zero Trust

Das Zero-Trust-Modell besteht aus vier Komponenten, die Unternehmen und Behörden zum Schutz ihrer Netzwerke einsetzen sollten:

- Erstellen Sie Mikrosegmente und Mikroperimeter im Netzwerk, um den Datenverkehr einzuschränken und übermäßige Benutzerrechte und -zugriffe so weit wie möglich zu begrenzen.

- Stärkung der Erkennung von und Reaktion auf Vorfälle durch umfassende Analysen und Automatisierung.

- Lösungen müssen problemlos in Netze verschiedener Anbieter integriert werden können, damit sie nahtlos zusammenarbeiten und die Einhaltung von Vorschriften und eine einheitliche Cybersicherheit ermöglichen. Die Lösungen sollten auch einfach zu bedienen sein, damit zusätzliche Komplexität beseitigt werden kann.

- Bieten Sie einen umfassenden und zentralisierten Einblick in Benutzer, Geräte, Daten, das Netzwerk und Workflows. Dazu gehört auch der Einblick in alle verschlüsselten Kanäle.

Grundsätzlich basiert das Zero-Trust-Modell darauf, dass Sie niemandem oder nichts in Ihrem Netz vertrauen. Das bedeutet, dass der Netzzugang nicht gewährt wird, ohne dass das Netz genau weiß, wer Sie sind. Dieser Zugang wird an mehreren Stellen im Netz mit Hilfe von Mikroperimetern überprüft, um sicherzustellen, dass sich kein unbefugter Benutzer seitlich im Netz bewegt. Damit ein Zero-Trust-Modell funktioniert, muss es jedoch durch eine gründliche Überprüfung und Analyse des Datenverkehrs unterstützt werden, um den blinden Fleck in diesem Modell zu schließen.

Der Schlüssel zu diesem Ansatz ist der Einsatz von TLS/SSL-Inspektionslösungen, die den verschlüsselten Netzwerkverkehr entschlüsseln und analysieren, um die Einhaltung von Richtlinien und den Datenschutz zu gewährleisten. Durch die Überwachung des verschlüsselten Datenverkehrs zur Erkennung von Malware-Payloads und verdächtiger Netzwerkkommunikation sowie der Exfiltration kontrollierter Daten (z. B. Kreditkarten- und Sozialversicherungsnummern) ermöglicht TLS/SSL Inspection dem Zero-Trust-Modell, das zu tun, was es tun soll: Netzwerke unterschiedslos vor internen und externen Bedrohungen zu schützen.

Wenn Ihr Unternehmen noch keine Zero-Trust-Strategie in Kombination mit einer tiefgreifenden TLS/SSL-Verkehrsprüfung eingeführt hat, ist es jetzt an der Zeit, Ihre Sicherheitsposition zu überdenken, denn Bedrohungsakteure wie Darkside werden nicht so schnell verschwinden.

Wie A10 helfen kann

A10 Networks Thunder® SSL Insight erfüllt das Versprechen von Zero Trust, indem es eine vollständige Transparenz des Datenverkehrs bietet. Mit dem Ansatz "einmal entschlüsseln, mehrmals prüfen" ermöglicht die A10-Lösung der Cybersicherheitsinfrastruktur eine schnelle Prüfung des gesamten Datenverkehrs im Klartext, um Leistungseinbußen und übermäßige Komplexität zu vermeiden.