Igitt! Eine weitere DDoS-Waffe, WS-Discovery-Amplifikationsangriffe

Webdienste Dynamische Erkennungsdienste als Waffe für DDoS

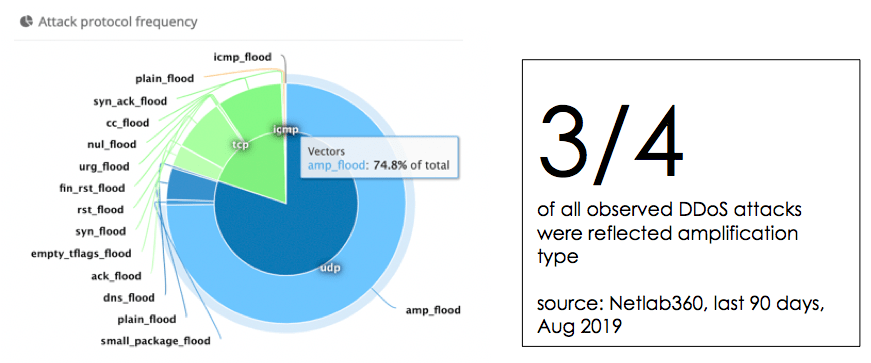

Reflektierte Verstärkungsangriffe sind nach wie vor die bevorzugte Waffe von DDoS-Angreifern. Aus Sicht der Angreifer ist dies sinnvoll, da keine Malware entwickelt werden muss und kein Eindringen erforderlich ist, um die Computer- und Netzwerkfähigkeiten eines anderen auszunutzen. Man täuscht einfach die IP-Adresse des Opfers als Anforderer vor, und ein Server mit einem Dienst für reflektierte Verstärkung, z. B. ein DNS-Resolver oder ein NTP-Server, wird bereitwillig eine verstärkte Antwort an das Opfer oder an jeden anderen Anfragenden senden. Wiederholen Sie dies mit hundert, tausend, zehntausend oder sogar einer Million dieser ungeschützten Server, und Sie haben einen DDoS-Angriff, der die Aufmerksamkeit Ihrer Kunden auf sich ziehen wird.

WS-Discovery, die neue DDoS-Waffe

Die Ausnutzung dieser Server für verstärkte Angriffe ist jedoch keine Neuigkeit. Neu für DDoS-Verteidiger und den Rest von uns Internetnutzern ist, dass die Angreifer ein weiteres Werkzeug zur Verstärkung gefunden haben. Diese neue Waffe ist das Web Service Dynamic Discovery-Protokoll (WS-Discovery oder WSD), wie Catalin Cimpanu kürzlich in ZDNet hervorhob.

WS-Discovery ist ein UDP-basiertes Multicast-Kommunikationsprotokoll, mit dem man herausfinden kann, wer sich in meiner Nähe befindet. WSD funktioniert ähnlich wie UPnP, das das Auffinden von und Verbinden mit Dingen in Ihrem Zuhause erleichtert. Ein gängiger IoT-basierter WSD-Anwendungsfall ist die gegenseitige Erkennung von IP-Kameras und DVRs.

Das Problem entsteht, wenn Menschen und IT-Abteilungen diese Geräte für das Internet zugänglich machen. WSD sollte eine LAN-Technologie sein und sich nicht im Internet ausbreiten. Und genau das haben sich DDoS-Angreifer und DDoS-for-hire-Dienste (Booter) zunutze gemacht.

Hier sind einige der hässlichen Zahlen, die die Bedrohungsforscher von A10 Networks' gefunden haben:

- >800k Quellen, die auf WS-Directory-Anfragen antworten

- Beobachteter Amplifikationsfaktor von bis zu 95x

- Vietnam, Brasilien, die Vereinigten Staaten, die Republik Korea und China beherbergen 72 Prozent der entdeckten Bestände.

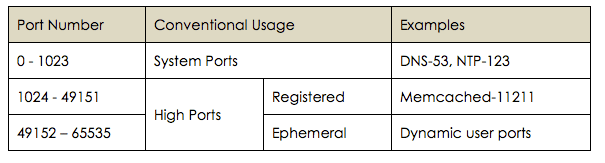

Jetzt kommt der problematische Teil. WS-Discovery-basierte Angriffe sind nicht so einfach zu erkennen und abzuwehren. Sie haben die unangenehme Eigenschaft, zufällige hohe UDP-Ports für die Übermittlung ihrer verstärkten Antwort an das Opfer zu verwenden. Um die Auswirkungen dieser Verwendung von hohen UDP-Ports besser erklären zu können, müssen wir auf die Konvention zur Verwendung von UDP-Ports zurückgreifen.

UDP-Port-Zuweisungskonvention

Die meisten Protokolle folgen einer etablierten Konvention und verwenden vordefinierte, von der IANA zugewiesene Ports für die Übermittlung ihrer Antworten. Der rekordverdächtige Github-Angriff von 1,3 TBit/s im Jahr 2018 nutzte zum Beispiel ~50.000 ungeschützte Memcached-Server (Anmerkung am Rande: Warum stellen Menschen Back-End-Objekt-Caching-Server dem Internet zur Verfügung? Irrsinn). Memcached-Server übermitteln ihre Antworten über den Quellport 11211. Das macht es relativ einfach, sie zu identifizieren. Wenn Sie eine große Menge an Datenverkehr sehen, die alle über den Quell-Port 11211 laufen, einen Port, an dem niemals Datenverkehr aus dem Internet ankommen sollte, sollte Ihre nächste Aktion ziemlich klar sein. Schreiben Sie eine Router-Regel oder machen Sie eine BGP-Flowspec-Ankündigung, um den UDP-Quellport 11211 stromaufwärts zu blockieren.

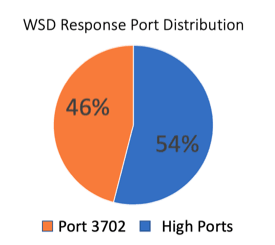

Bei WS-Discovery haben die Forscher von A10 Networks jedoch festgestellt, dass viele WSD-Implementierungen wie erwartet über den Quellport 3702 antworten, aber fast die Hälfte über UDP-Highports. Igitt! Eine Flut von UDP-Paketen mit zufälligen hohen Ports und eindeutigen Daten-Nutzlasten pro Host macht die Abwehr auf Netzwerkebene kompliziert. Herkömmliche Techniken wie BGP Flowspec Port-Blocking funktionieren nicht von alleine.

Aber es ist noch nicht alles verloren. A10 NetworksBedrohungsforscher unter der Leitung von Rich Groves und Manoj Senguttuvan haben einen ausführlichen Bericht über diese neue Angriffsstrategie verfasst. Darin werden die Angriffsmerkmale, die geografische Lage der anfälligen Server, die ASN-Hosts und die PCAPs der verstärkten Reaktionen erläutert. Noch wichtiger ist, dass in dem Advisory sowohl funktionierende Abwehrtechniken als auch gängige Techniken beschrieben werden, die einfach nicht funktionieren.

Diskutierte Abhilfestrategien

- Schicht 3/4 Filter

- Auswirkungen der Blockierung von Fragmenten

- Blacklisting mit DDoS-Waffen-Intelligenz

- Erkennung von Mustern für Zero-Day-Angriffe (ZAPR)

Sie können die Details dieses Bedrohungsberichts hier lesen: WS-Discovery-Verstärkungsangriff

Wenn Sie mehr über die DDoS-Abwehr von A10 Networkserfahren möchten und wissen möchten, wie Sie die Vorteile der DDoS-Waffen Intelligence nutzen können, folgen Sie diesen Links: