Wie man sich gegen Amplified Reflection DDoS-Angriffe verteidigt

Was sind DDoS-Angriffe mit verstärkter Reflexion?

Amplified-Reflection-Angriffe sind eine Art von DDoS-Angriffen, bei denen die verbindungslose Natur von UDPs mit gefälschten Anfragen an falsch konfigurierte offene Server im Internet ausgenutzt wird. Amplified-Reflection-Angriffe sind in Bezug auf das Ausmaß des Angriffs am erfolgreichsten.

Der Angriff sendet eine Reihe kleiner Anfragen mit der gefälschten IP-Adresse des Opfers an zugängliche Server. Die Server antworten mit großen, verstärkten Antworten an das unwissende Opfer. Die Server sind dazu in der Lage, weil sie mit Diensten konfiguriert sind, die von den Angreifern als Hilfsmittel für diesen Angriff ausgesucht wurden.

Das folgende Video von nat0 bietet eine kurze Einführung in diese Art von DDoS-Angriffen. In diesem Artikel werden verstärkte reflektierende UDP-basierte Angriffe ausführlicher erklärt.

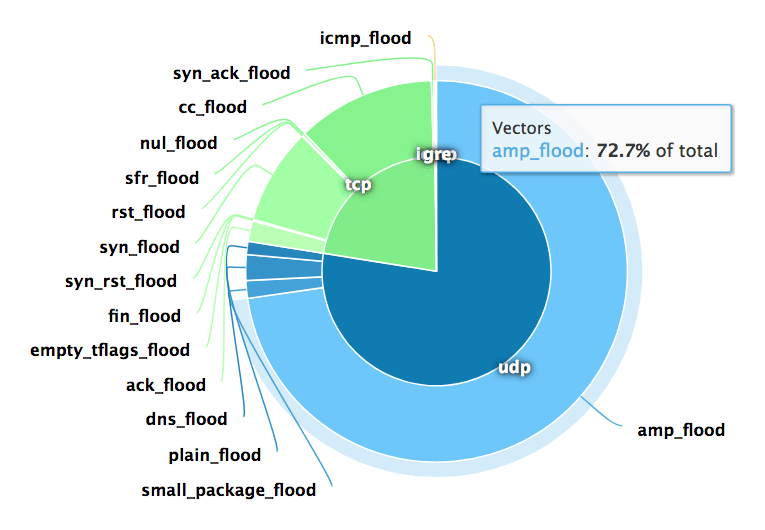

Die häufigsten Arten dieser Angriffe können Millionen von ungeschützten DNS-, NTP-, SSDP-, SNMP- und anderen UDP-basierten Diensten nutzen. Diese Angriffe haben zu rekordverdächtigen kolossalen volumetrischen Angriffen geführt, wie z. B. dem 1.3Tbps Memcached-basierter Github-Angriffund machen den Großteil der DDoS-Angriffe aus. Das Diagramm in Abbildung 1 unten zeigt, dass fast 73 % der DDoS-Angriffe während einer Woche im Juli 2018 amp_flood waren. Hier finden Sie das aktuelle Diagramm zur Häufigkeit der Angriffsprotokolle.

Abbildung 1: Häufigkeit der Angriffsprotokolle

Angreifer lieben diese Strategie, weil die Waffen ständig verfügbar sind, nur schwer dem Orchestrator zugeordnet werden können und nur wenig Aufwand erfordern, um mit einem kleinen Pool von Bots oder einem einzigen leistungsstarken Server riesige Angriffe durchzuführen.

Bei DDoS-Angriffen mit verstärkter Reflexion verwendete Waffen

Früher wurden die Tools, die ausgenutzt werden, als "falsch konfigurierte offene Server" bezeichnet. Eine bessere Beschreibung ist "mangelnde Verwaltungshygiene". Server können einen bestimmten Zweck für den Besitzer erfüllen, der sie eingesetzt hat, aber keine Zugangskontrollen haben, oder sie können vergessen und nicht verwaltet worden sein, oder sie können ohne ersichtlichen Grund unbeabsichtigt dem Internet ausgesetzt worden sein.

Zum Beispiel gibt es etwa 3 Millionen SSDP-Server, die wiederholt für DDoS-Angriffe mit einem Verstärkungsfaktor von mehr als 30x verwendet werden. Was zum Teufel haben sich die Besitzer dabei gedacht, als sie die UPnP-Funktionalität ins Internet stellten? Aber das ist die schmutzige Cyberwelt, in der wir leben.

Memcached-Server sind in dieser Liste der UDP-Verstärker besonders hervorzuheben, da sie einen enormen Verstärkungsfaktor aufweisen - möglicherweise das 51.000-fache der gefälschten Anfrage. Zum Zeitpunkt des Github-Angriffs gab es etwa 300.000 ungeschützte Memcached-Server.

Die folgende Tabelle enthält einen ausnutzbaren UDP-Dienst und seinen Verstärkungsfaktor. Die meisten Daten in dieser Tabelle finden sich im Alert (TA14-017A) des National Cybersecurity and Communications Integration Center : UDP-Based Amplification Attacks.

Tabelle 1: Ausnutzbarer UDP-Dienst und Verstärkungsfaktor

| Typ | Verstärkungsfaktor |

|---|---|

| Memcached | 10.000 bis 51.000 |

| NTP | 556.9 |

| CharGEN | 358.8 |

| QOTD | 140.3 |

| RIPv1 | 131.24 |

| CLDAP | 56 bis 70 |

| LDAP | 46 bis 70 |

| DNS | 28 bis 54 |

| Quake Netzwerkprotokoll | 63.9 |

| TFTP | 60 |

| SSDP | 30.8 |

| MSSQL | 25 |

| Kad (P2P) | 16.3 |

| Anschlussplan (RPCbind) | 7 bis 28 |

| SNMP | 6.3 |

| Dampf-Protokoll | 5.5 |

| NetBIOS | 3.8 |

| BitTorrent | 3.8 |

| Multicast DNS (mDNS) | 2 bis 10 |

Memcached-Server werden weiterhin ausgenutzt

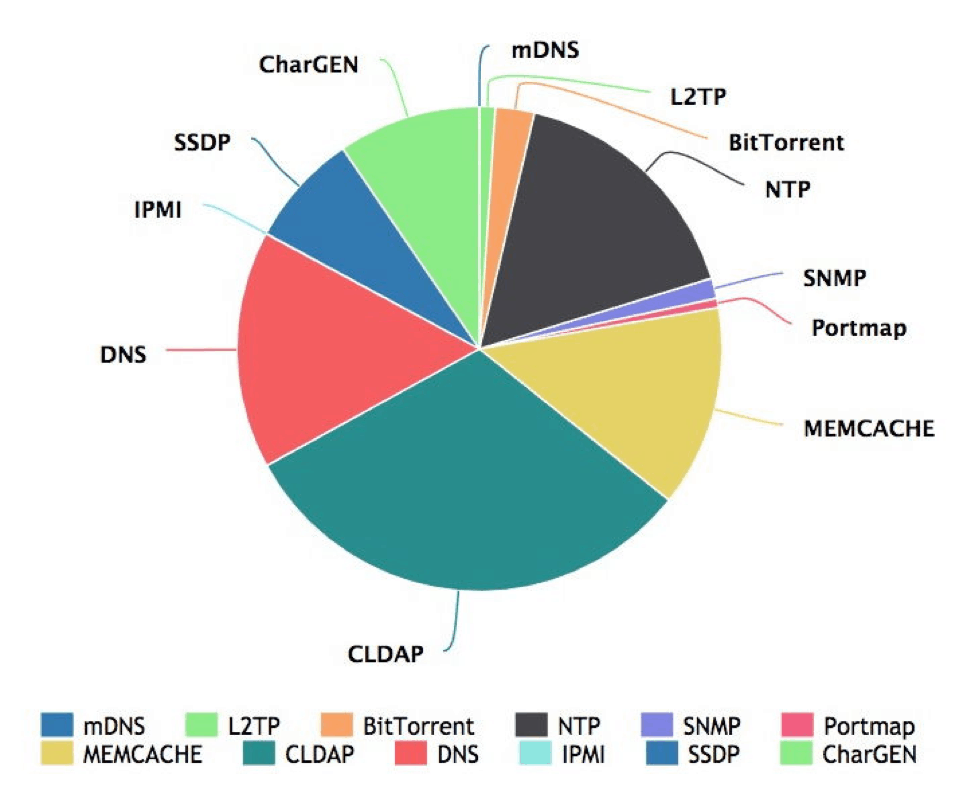

Das Internet hat sich seit den Anfangstagen verbessert. Die Eigentümer reduzieren die Anzahl der Server auf etwa 40 Tausend. Diese Memcached-Server werden jedoch weiterhin ausgenutzt. Die folgende Abbildung 2 aus dem Network Security Research Lab von Qihoo 360 bietet wertvolle Einblicke in die globale DDoS-Bedrohungslandschaft. Im Zeitraum von Mai bis Juli 2018 hat Memcache gezeigt, dass es weiterhin einen erheblichen Anteil an DDoS-Angriffen hat.

Abbildung 2: Häufigkeit der für die Reflexion verwendeten Protokolle

Verteidigungsmaßnahmen für DDoS-Angriffe mit verstärkter Reflexion

Die Erkennung eines reflektierten Verstärkungsangriffs ist angesichts der ungestümen Natur volumetrischer Angriffe einfach. Die Abwehr eines Angriffs ist jedoch nicht so einfach, da die Antworten von legitimen Quellen stammen, die der RFC-Struktur folgen und einige der Dienste nutzen, auf deren Funktionen die Benutzer angewiesen sind, wie DNS und NTP.

Die Herausforderung besteht darin, legitime Benutzerarbeitslasten von reflektiertem Verkehr zu unterscheiden. In vielen Fällen wird ein angegriffener Dienst aufgrund wiederholter Wiederholungsversuche als Reaktion auf die schleppende Reaktion des Dienstes zusätzlichen legitimen Benutzerverkehr verzeichnen. Diese Wiederholungsversuche können fälschlicherweise als DoS-Verhalten angesehen werden.

Vier Strategien zur Entschärfung von DDoS-Angriffen mit verstärkter Reflexion

1. Ratenbegrenzung

Die Ratenbegrenzung ist eine allgemeine Kategorie von Strategien zur DDoS-Abwehr. Die Begrenzungen können auf Ziele oder auf Quellen angewendet werden. Die Ratenbegrenzung für das Ziel ist aufgrund ihres wahllosen Charakters mit Kollateralschäden verbunden und sollte nur als letzte Maßnahme angewandt werden, um den Zusammenbruch des Systems zu verhindern. Eine Ratenbegrenzung an der Quelle ist effektiver, da sie auf der Grundlage einer Abweichung von einer festgelegten Zugangsrichtlinie erfolgt. Die Einschränkung dieser verrauschten Quellen oder sogar das Verwerfen der fragmentierten UDP-Pakete aus diesen Quellen wird die Auswirkungen erheblich verringern.

2. Filter für reguläre Ausdrücke (Regex)

Die Anwendung von Verkehrssignaturfiltern kann eine wirksame Verteidigung gegen reflektierte Verstärkungsangriffe sein. Diese Angriffe haben identifizierbare, sich wiederholende Strukturen, aus denen ein regulärer Ausdruck abgeleitet werden kann.

Ein Nachteil der Regex-Filterung kann die Leistung sein. DDoS-Abwehrsysteme sitzen am Rande der Netzwerke und müssen das gesamte Volumen der Internetkapazität eines Unternehmens absorbieren. Unabhängig davon, ob die Prüfung in Software oder Hardware erfolgt, kann die Prüfung jedes Pakets die Abwehr überfordern.

3. Hafenblockierung

Das Sperren nicht benötigter Ports ist immer eine gute Sicherheitspraxis. Die Herausforderung besteht darin, Ports zu verteidigen, die sowohl von legitimem als auch von angreifendem Verkehr genutzt werden. Der TCP- oder UDP-Port 53 von DNS ist ein gutes Beispiel für benötigte Ports, die häufig angegriffen werden. Die Blockierung von Port 53 hätte für alle in der Umgebung die gleichen Auswirkungen wie ein DoS-Angriff. Andererseits ist die Sperrung von Port 1900 für den aus dem Internet stammenden Datenverkehr sehr sinnvoll, da SSDP ein unwahrscheinlicher legitimer Anwendungsfall im Internet ist.

4. Intelligente Bedrohung

Angreifer durchsuchen das Internet ständig nach Servern, die sie für ihre DDoS-Kampagnen einsetzen können. Die Identität dieser anfälligen Server wird in Echtzeit von Threat-Intelligence-Unternehmen übermittelt.

Die IP-Adresse anfälliger Server zu kennen und dann zu blockieren, ist eine wirksame, proaktive Methode zur Eindämmung von Angriffen. Bei dieser Strategie wird die Reputation als entscheidender Faktor für die Blockierung des Datenverkehrs verwendet, was eine präzisere Eindämmung ermöglicht. Die Herausforderung besteht darin, umfangreiche Feeds mit zig Millionen von Einträgen zu verarbeiten und sie handlungsfähig zu machen.

So wurde beispielsweise nach dem Spamhaus-DNS-Verstärkungsangriff im Jahr 2013, der damals eine Rekordgeschwindigkeit von 300 Gbps erreichte, das Open DNS Resolver Project ins Leben gerufen, um eine gute Internet-Hygiene einzuführen und die etwa 28 Millionen ungeschützten DNS-Server zu löschen, die auf nicht authentifizierte DNS-Anfragen mit dem Typ "ANY" antworteten. Die IP-Adressen dieser Server waren damals bekannt und sind auch heute noch verfügbar.

Die DDoS-Bedrohungskarte von A10 identifiziert etwa 4 Millionen Server, die immer noch anfällig sind und für DNS-reflektierte Verstärkungsangriffe genutzt werden.

Methoden zur Abwehr der einzelnen Arten von Angriffen mit verstärkter Reflexion

Bei der Wahl einer effektiven Verteidigungsstrategie gilt es, das richtige Gleichgewicht zwischen Wirksamkeit, Implementierungskosten und der Vermeidung von Kollateralschäden für legitime Nutzer zu finden.

Tabelle 2: Anwendungsfälle für Port-Blockierung und Threat Intelligence

| Reflektierter, verstärkter Angriffstyp | Angriffsquelle Port | Empfohlene Minderungsstrategie |

|---|---|---|

| BitTorrent | UDP 6881 | Quellport sperren |

| CharGEN | UDP 19 | Quellport sperren |

| CLDAP | UDP 389 | Quellport sperren |

| DNS | UDP 53 | Bedrohungsinformationen |

| Kad (P2P) | UDP 751 | Quellport sperren |

| Memcached | UDP 11211 | Quellport oder Threat Intelligence blockieren |

| MSSQL | UDP 1434 | Quellport sperren |

| Multicast DNS | UDP 5353 | Quellport sperren |

| NetBIOS | UDP 137 | Quellport sperren |

| NTP | UDP 123 | Blockieren von MONLIST-Antworten oder Threat Intelligence |

| Anschlussplan (RPCbind) | UDP 111 | Quellport sperren |

| QOTD | UDP 17 | Quellport sperren |

| Quake Netzwerkprotokoll | UDP 27960 | Quellport sperren |

| RIPv1 | UDP 520 | Quellport sperren |

| SNMP | UDP 161 | Quellport oder Threat Intelligence blockieren |

| SSDP | UDP 1900 | Quellport sperren |

| Dampf-Protokoll | UDP 27015 | Quellport sperren |

| TFTP | Kurzlebig | Intelligente Bedrohung |

Wie A10 helfen kann

Reflektierte Verstärkungsangriffe sind eine Bedrohung, die immer mehr zunimmt. Da die Branche mit neuen Anwendungen und Diensten innovativ ist, finden Angreifer neue Werkzeuge, die sie ausnutzen können. Wenn wir als Verteidiger die Angriffsstrategien verstehen und wissen, woher ein Angriff kommt, können wir die Oberhand gewinnen und DDoS-Resilienz erreichen.

Die Anwendung aggressiver Portsperren und die Aufnahme von IPs in schwarze Listen auf der Grundlage ihrer Reputation birgt ein gewisses Risiko. Legitime Benutzer können zu Kollateralschäden werden. So könnte beispielsweise eine IPv4-Adresse von einem anfälligen Server und einem potenziellen legitimen Benutzer über NAT-Dienste gemeinsam genutzt werden. Bei einem DDoS-Angriff muss jedoch der verdächtige Datenverkehr entfernt werden, um zu verhindern, dass das Zielsystem umkippt.

Um den Kollateralschaden für legitime Nutzer zu minimieren, verfügt A10s Thunder TPS DDoS-Mitigation-Produkt über eine innovative fünfstufige automatische Mitigations-Eskalationsstrategie. Diese Strategie ermöglicht es den Betreibern von DDoS-Abwehrsystemen, eine vordefinierte Mitigationsstrategie auf den entsprechenden Stufen anzuwenden. In Friedenszeiten, oder was wir als Stufe 0 bezeichnen, wird zum Beispiel keine Schadensbegrenzung durchgesetzt. Wenn ein Angriff erkannt wird, schaltet unser System automatisch auf die Stufen 1 bis 4 hoch. Port-Blockierung oder Threat Intelligence kann jeder der Stufen als automatische dynamische Richtlinie zugewiesen werden, nachdem andere, weniger invasive Techniken ausgeschöpft wurden.

Unsere umsetzbare DDoS Threat Intelligence liefert Ihnen eine große Anzahl von IPs, die die riesige Anzahl von Waffen abbilden, die den Angreifern zur Verfügung stehen. Viele der gefährdeten Dienste haben Millionen von einzelnen IPs, wie Sie in unserer A10's DDoS Threat Intelligence Map sehen können. Diese DDoS Threat Intelligence ist in unserem TPS-Produkt Thunder enthalten und unterstützt die größten verfügbaren Klassenlisten mit bis zu 96 Millionen Einträgen.

Erfahren Sie mehr über die DDoS-Schutzlösungen von A10.