Testen der Effektivität der DDoS-Abwehr bei 300 Gbps und darüber hinaus

Ixia BreakingPoint DDoS-Defense-Testmethodik-Bericht

Zusammenfassung

DDoS-Angriffe (Distributed Denial of Service) gegen kritische Unternehmensdienste nehmen an Intensität, Häufigkeit und Raffinesse zu. Um diesen Anstieg der DDoS-Aktivitäten zu bekämpfen, müssen Unternehmen neue Investitionen in DDoS-Abwehrlösungen tätigen. Unternehmen haben einen Preisschock erlitten, als sie die Erweiterung, Verdopplung oder Verdreifachung ihrer DDoS-Abwehrkapazitäten mit älteren, etablierten Anbietern untersuchten. Sie brauchen bessere Möglichkeiten, um sicherzustellen, dass sie in Lösungen investieren, die effektiver und skalierbar sind, die wirtschaftlich sinnvoll sind und die gleichzeitig einen zukünftigen Schutz gewährleisten.

Damit Unternehmen die verfügbaren Optionen besser verstehen können, haben A10 Networks und Ixia Communications eine Reihe von Tests durchgeführt, um die Wirksamkeit des A10 Networks Thunder® Threat Protection System (TPS™) 14045, der leistungsstärksten DDoS-Mitigation-Appliance der Branche, im großen Maßstab zu ermitteln.

Für diesen Bericht haben wir die A10 Thunder 14045 TPS mit einem Sperrfeuer von volumetrischen, Netzwerkprotokoll- und Anwendungsangriffen - also echtem Angriffsverkehr - unter Verwendung der Ixia BreakingPoint Sicherheits- und Anwendungstestplattform angegriffen.

Fünfzehn herausfordernde DDoS-Angriffsvektoren wurden in einem Umfang von bis zu 310+ Gbps mit 360.000 angreifenden Agenten eingesetzt. Zusammenfassend lässt sich feststellen, dass Thunder 14045 TPS mit der Verarbeitungs-Engine A10 Networks Advanced Core Operating System (ACOS®) in der Lage war, die Angriffsvektoren einzeln und gleichzeitig abzuwehren, ohne den legitimen Benutzerverkehr zu beeinträchtigen.

"Investitionen in neue Technologien sind komplex, denn Statistiken auf Datenblättern sagen nur einen Teil der Wahrheit. Um quantifizierbare Daten darüber zu erhalten, wie eine Technologie in ihrem jeweiligen Netzwerk tatsächlich funktioniert, müssen Unternehmen Tests im großen Maßstab mit realem Anwendungsverkehr und Sicherheitsangriffen durchführen."

- Sashi Jeyaretnam | Leiter des Produktmanagements, Ixia

Zusammenfassung der Testergebnisse

- Erfolgreiche Abwehr von 310+ Gbps an Angriffs- und legitimem Benutzerverkehr

- Weniger als 60 % durchschnittliche CPU-Auslastung bei vollem Angriff

- Erkennung und Entschärfung aller fünfzehn Angriffsvektoren

- Keine Unterbrechung für legitime Nutzer während eines Angriffs

DDoS-Angriffe erklärt

Denial of Service (DoS) ist eine Technik, mit der ein Angreifer einen Online-Dienst für legitime Nutzer unzugänglich macht. DoS-Angriffstools und Dark-Web-Services gibt es in vielen Formen und Größen, aber alle zielen darauf ab, die Infrastruktur des Ziels zu überwältigen. So kann beispielsweise ein Webserver mit übermäßig vielen gefälschten Anfragen überlastet werden, so dass legitime Anfragen nicht beantwortet werden können. Häufig gehen diese Angriffe von kompromittierten Computern oder IoT-Botnets (Internet of Things) aus, die von einem Angreifer ferngesteuert und zum Senden des schädlichen Datenverkehrs verwendet werden. Diese kompromittierten Hosts, die als Bots bezeichnet werden und über das Internet verteilt sind, werden in ein Botnetz aufgenommen. Das bedeutet, dass der Angriff von vielen verschiedenen, verteilten Hosts aus gleichzeitig gestartet wird, weshalb DDoS-Angriffe auch als verteilte Denial-of-Service-Angriffe bezeichnet werden. Der Datenverkehr der Angreifer nimmt immer größere Ausmaße an, die alle auf die IP-Adresse des Opfers abzielen.

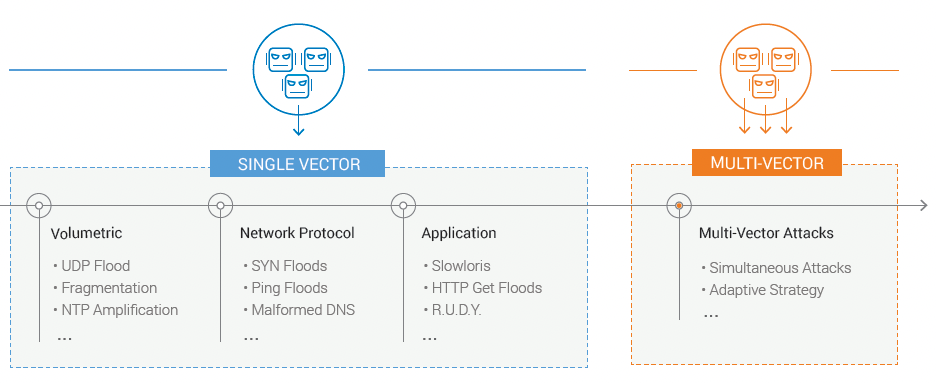

DDoS-Typen

Technisch gesehen kann die Anatomie von DDoS-Angriffen in verschiedene Kategorien unterteilt werden:

| Volumetrische AngriffeVolumetrische Angriffe wie DNS- oder NTP-Amplifikationsangriffe zielen darauf ab, die Netzwerkverbindung eines Opfers zu überfluten und zu sättigen, so dass die Dienste nicht mehr verfügbar sind. Bei Amplifikationsangriffen werden Bots eingesetzt, die Anfragen mit einer gefälschten oder "gespooften" IP-Adresse (der IP-Adresse des Opfers) an einen Dienst wie z. B. einen DNS-Server senden, der eine viel größere Antwort als die Anfrage an die IP-Adresse des Opfers sendet. All diese Antworten, die von vielen - in der Regel nicht gepatchten oder schlecht konfigurierten - Internetservern kommen, häufen große Datenmengen an, die für das Opfer bestimmt sind. |

| Angriffe auf NetzwerkprotokolleNetzwerkprotokollangriffe wie SYN-Floods, Ping of Death und IP-Anomalien zielen darauf ab, den Protokollstapel eines Opfers zu erschöpfen, so dass es nicht auf legitimen Verkehr reagieren kann. Ein SYN-Flood-Angriff basiert beispielsweise auf der Tatsache, dass ein Server Ressourcen für nicht abgeschlossene Verbindungsanfragen reserviert. Wenn diese Anfragen jedoch in ausreichender Zahl erfolgen, sind die Ressourcen des Servers erschöpft und er ist überfordert, so dass er auf legitime Anfragen nicht mehr reagieren kann. |

| Angriffe auf AnwendungenLow-and-Slow-Techniken, HTTP-GET-Flood, DNS-Flood oder SSL-basierte Angriffe nutzen gezielt eine Schwäche in der Funktion einer Anwendung aus oder versuchen, den Dienst zu überwältigen. Der Ansatz ist ähnlich: Der Angriff zielt darauf ab, alle Ressourcen der Anwendung zu verbrauchen und sie schließlich zu überwältigen. |

DDoS-Angriffe haben sich weiterentwickelt

Entwicklung von Multi-Vektor-Angriffen

| Multi-Vektor-AngriffeAngriffe mit mehreren Vektoren sind zur Norm geworden. Angreifer haben ihre Botnets mit mehreren Fähigkeiten ausgestattet, um Schwachstellen in der Verteidigung ihres Ziels ausfindig zu machen, indem sie mehrere Angriffsvektoren nacheinander oder gleichzeitig anwenden, um einen Multi-Vektor-Angriff durchzuführen. Diese Arten von Angriffen sind für einen Verteidiger am problematischsten, wenn sie mit der Skalierung kombiniert werden. |

Prüflogistik

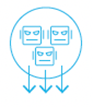

Die folgenden Ergebnisse fassen die umfangreichen Tests zusammen, die Ixia im August 2017 am Hauptsitz von A10 Networksin San Jose, Kalifornien, durchgeführt hat. Der durchgeführte Test und die gesammelten Ergebnisse folgten der Ixia-Methodik zur Validierung der DDoS-Abwehr, die Ixia in seinem Methodikpapier beschreibt. Die DDoS-Angriffe und der legitime Benutzerverkehr wurden von der BreakingPoint-Sicherheits- und Anwendungstestplattform von Ixia erstellt, die auf dem 100-GbE-fähigen CloudStorm-Hardwaresystem ausgeführt wurde. Ein A10 Thunder 14045 TPS wurde im L3-Modus im Pfad zur Ixia-Plattform platziert, um die nicht vertrauenswürdige Zone, die den Angreiferverkehr enthielt, und den legitimen Benutzerverkehr, der auf die Zielserver in der vertrauenswürdigen Zone gerichtet war, zu trennen. Die Erfolgskriterien des Tests bestanden darin, die vertrauenswürdige Zone zu überwachen, um zu verstehen, wie der legitime Benutzerverkehr während eines Angriffs beeinträchtigt wurde, und um festzustellen, ob der DDoS-Angriffsverkehr angemessen erkannt und entschärft wurde.

Die zur Durchführung des Tests verwendete Ausrüstung

|

|

Test Topologie

Der Test modelliert ein großes Netzwerk mit einer nicht vertrauenswürdigen Zone mit legitimen Benutzern, die auf Webdienste zugreifen, und einer großen Anzahl von angreifenden Botnet-Agenten, die DDoS-Angriffe durchführen. Die vertrauenswürdige Zone ist das Netzwerksegment, das die durch A10 Thunder TPS geschützten Zielserver enthält.

| Artikel | Parameter |

| Physikalische Netzwerkbandbreite der nicht vertrauenswürdigen Zone | 340 Gbps Vernetzung |

| # Angriffsagenten definiert | 360,000 |

| # Legitime Benutzer-Agenten definiert | 138 |

| # geschützte Server | 30 |

Topologie des Netzes

Der legitime Benutzerverkehr modelliert HTTP-GET-Anfragen und Serverantworten. Der Angreiferverkehr umfasste fünfzehn DDoS-Angriffsvektoren. Um die Effektivität von Thunder 14045 TPS zu bestimmen, wurde eine Basis von legitimen Benutzern, die auf Webdienste zugreifen, erstellt. Dieser Datenverkehr wurde überwacht, um die Auswirkungen auf legitime Benutzer während eines aktiven DDoS-Angriffs zu verstehen. Zunächst wurden die DDoS-Angriffe in Wellen von jeweils einem Angriffsvektor generiert, gefolgt von einem Multi-Vektor-Angriff, bei dem alle fünfzehn Angriffe und legitime Benutzersitzungen angewendet wurden.

| Verkehrsart | Kategorie des DDoS-Angriffs |

| UDP Fragmentation Flood: Fragmentierte UDP-Pakete mit hohen Raten | Volumetrisch |

| NTP-Amplifikation: Bots fälschen NTP-Anfragen an die Server-IP des Opfers | Volumetrisch |

| ICMP-Echoflood | Volumetrisch |

| TCP ChristmasTree Flood: TCP-Paket mit gesetzten PSH-, URG- und FIN-Flags ohne Daten, um das Protokoll auszunutzen und Ressourcen zu erschöpfen | Netzwerk-Protokoll |

| SYN-Flut: TCP SYN-Pakete mit 1024 Byte Daten, die mit hoher Geschwindigkeit gesendet werden, um sowohl den Speicher als auch die Bandbreite des Ziels auszuschöpfen | Netzwerk-Protokoll |

| TCP SYN+FIN Flood: Ungültiges TCP-Paket mit gesetzten SYN- und FIN-Flags, das mit hoher Geschwindigkeit gesendet wird, um das Protokoll auszunutzen und die Ressourcen zu erschöpfen | Netzwerk-Protokoll |

| Mirai Botnet induzierte verschiedene Angriffe: Verschiedene Angriffe wie DNS-Flood-Attacke, Botnet-HTTP-Flood-Attacke, Botnet-UDP-Flood-Attacke, UDP-Plain-Flood-Attacke, Valve Source Engine Query Flood-Attacke | Volumetrisch Anmeldung Gezielt |

| DNS DDoS: Eine Mischung aus DNS-Anfragen und missgestalteten großen DNS-Anfragen | Anmeldung |

| Exzessive Post: Flut von Versuchen, große Dateien auf den Webserver zu übertragen | Anmeldung |

| Slowloris: Es wird versucht, HTTP-Sitzungen mit unvollständigem Header durchzuführen | Anmeldung |

| Ein kombinierter Multi-Vektor-Angriff | Volumetrisch Anmeldung Gezielt |

Test Ergebnisse

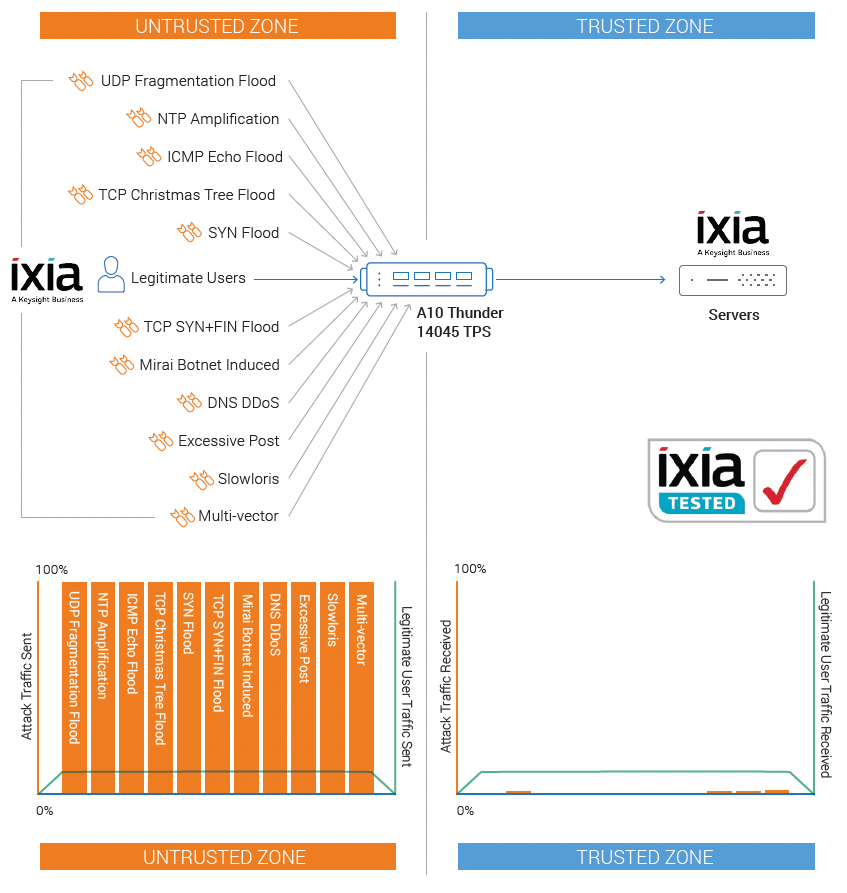

Legitimer Nutzerverkehr als Basiswert festlegen

Der legitime Benutzerverkehr wird als HTTP-GET-Anfragen der Benutzer und die Serverantworten auf diese Anfragen modelliert. Diese Transaktionen folgten normalen Benutzerverkehrsmustern und waren in der Lage, alle TCP- und HTTP-Authentifizierungsanforderungen zu erfüllen.

Merkmale des legalen Nutzerverkehrs

| Parameter | Gemessene Ergebnisse | Anmerkungen |

| Durchschnittlicher Durchsatz | GET-Anfrage 300 Mbps GET-Antwort vom Server 5 Gbps | 10.000 gleichzeitige Verbindungen |

| Durchschnittliche Latenzzeit - Zeit bis zum ersten Byte (TTFB) | 8,6 ms |

Während der gesamten Tests wurden wiederholte HTTP-GET-Anfragen gestellt, und 5 Gbit/s an Antwortverkehr wurden ohne Unterbrechung an die legitimen Benutzer zurückgeschickt, sowohl in Friedenszeiten als auch während des Angriffs.

HTTP-GET und -Antworten nicht betroffener legitimer Benutzer (aus dem BreakingPoint-Bericht)

Sicherheitseffektivität für jede Angriffsart

| Angriffsstrategie | Strategie zur Risikominderung | Ergebnisse | |||

| Angriffsart | Angriffsvolumen oder -rate gesendet | Angewandte Milderung | Wirksamkeit der Abhilfemaßnahmen | Auswirkungen auf rechtmäßige Nutzer | |

| Übermäßiges HTTP POST | 75 Gbit/s | HTTP-Herausforderung POST-Ratenbegrenzung | 100% | 0% | |

| Slowloris | 3 Millionen gleichzeitige HTTP-Sitzungen mit einer Rate von 100.000 Sitzungen pro Sekunde | Langsamer und geringer Angriffsschutz | 100% | 0% | |

| Mirai | 50K-Angreifer bei 100 Kpps | Verwerfen von Datenverkehr, der für einen nicht definierten Anschluss bestimmt ist Verkehr von bekannten Quellports verwerfen | 100% | 0% | |

| NTP-Verstärkung | 90 Gbit/s | Verkehr von bekannten Quellports verwerfen Fragmentiertes UDP-Paket verwerfen | 100% | 0% | |

| DNS DDoS | 50 Gbit/s mit 2 Millionen DNS-Anfragen pro Sekunde | Herausforderung der DNS-Authentifizierung Prüfung auf fehlerhafte DNS-Anfragen Fragmentiertes UDP-Paket verwerfen | 100% | 0% | |

| TCP Weihnachtsbaum-Flut | 24 Mpps | Filterung von Protokollanomalien durch Hardware | 100% | 0% | |

| SYN-Flut | 100 Gbit/s | TCP SYN-Authentifizierung Verwerfen von Datenverkehr, der für einen undefinierten | 100% | 0% | |

| UDP-Fragmentierung Flut | 100 Gbit/s mit 9 Mpps | Fragmentiertes UDP-Paket verwerfen | 100% | 0% | |

| TCP SYN+FIN Flut | 23 Mpps | Filterung von Protokollanomalien durch Hardware | 100% | 0% | |

Sicherheitseffektivität für jede Angriffsart

| Angriffsstrategie | Ergebnisse | ||

| Angriffsart | Angriffsvolumen oder -rate gesendet | Wirksamkeit der Abhilfemaßnahmen | Auswirkungen auf rechtmäßige Nutzer |

| Multi-Vektor - alle einzelnen Angriffe werden zusammen ausgeführt + ICMP Echo Flood | Gesamtverkehr von 310 Gbps mit 52 Mpps | 100% | 0% |

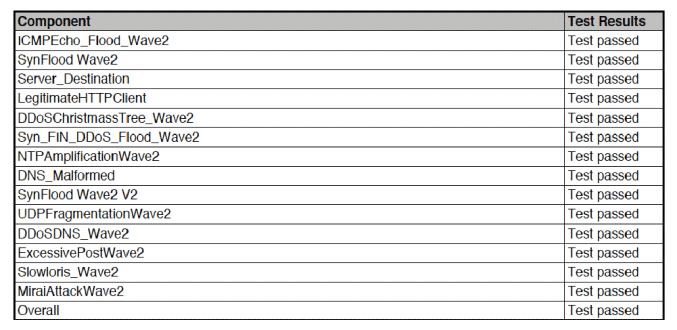

Zusammenfassung der BreakingPoint-Testergebnisse (aus dem BreakingPoint-Bericht)

"A10 Thunder TPS hat sich als leistungsfähige Mitigationslösung gegen alle Angriffsvektoren bewährt und stellt gleichzeitig die Serviceverfügbarkeit für legitime Nutzer sicher."

- Amritam Putatunda | Technischer Produktmanager, Ixia

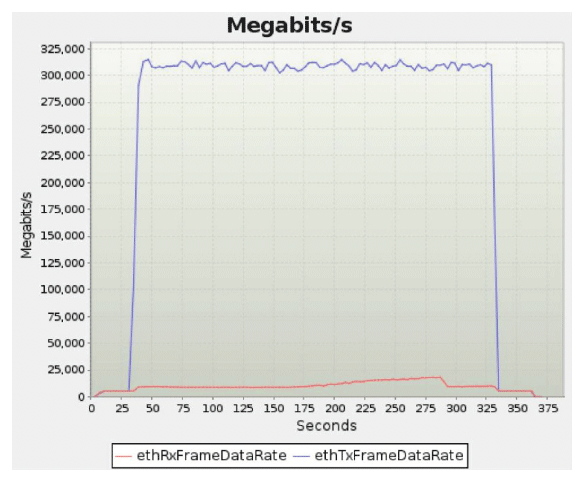

BreakingPoint 310+ Gbps nicht vertrauenswürdiger Datenverkehr und zurückgegebene Antworten (aus BreakingPoint-Bericht)

Ziele der DDoS-Abwehr

Wenn es um DDoS geht, sollte der Fokus immer auf dem legitimen Nutzer liegen und sicherstellen, dass wichtige Dienste für ihn verfügbar sind. Obwohl DDoS-Angriffe von Natur aus größtenteils Brute-Force-Angriffe sind, muss die DDoS-Abwehr chirurgisch vorgehen und in der Lage sein, auf intelligente Weise legitimen Benutzerverkehr von angreifendem Bot-Verhalten zu unterscheiden. Strategien wie Remote Triggered Black Hole (RTBH) und die Begrenzung der Dienstrate sollten die letzte und nicht die erste Maßnahme sein, um zu verhindern, dass der Dienst zusammenbricht, denn diese Strategien sind wahllos und helfen dem Angreifer, sein Ziel zu erreichen, nämlich die Verfügbarkeit von Diensten für legitime Nutzer zu blockieren.

Wirksame DDoS-Lösungen umfassen viele Strategien zur Erkennung und Eindämmung von bösartigem DDoS-Verhalten, darunter:

- Verhaltenslernen im Friedenszeitverkehr und anomale Verhaltensschwelleneinstellung

- Verfolgung mehrerer Verhaltensindikatoren, um Abweichungen von normalen Mustern bei Anwendungen oder

Diensten zu erkennen - Inspektionsverkehr auf Anomalien bei L3-L4

- Untersuchung des Datenverkehrs auf anomales Protokoll- und Anwendungsverhalten

- Initiieren von Authentifizierungsherausforderungen auf L4-L7

- Begrenzung des sitzungsinitiierten Quelldatenverkehrs und der Abfrageraten auf Netz- und Anwendungsebene

- Richtlinienbasierte automatische Eskalation des Schweregrads von Schadensbegrenzungen

- Integration aktueller, präziser Bedrohungsdaten auf Internet-Ebene, um bekannte bösartige Akteure zu stoppen

- Bieten Sie eine offene API für die automatische Orchestrierung an.

- Und mehr

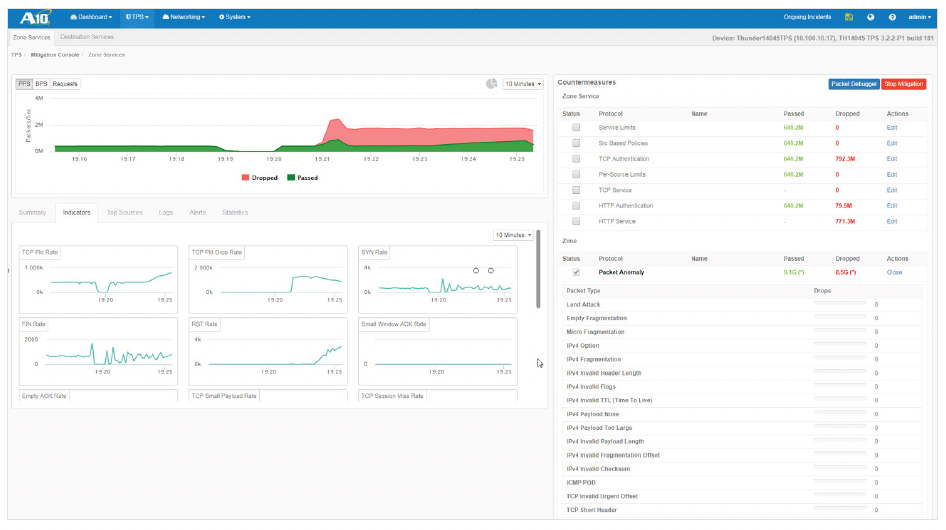

Thunder TPS-Minderungskonsole

Wichtigste Erkenntnisse

Die wichtigsten Erkenntnisse

A10 Thunder TPS wurde entwickelt, um hohe Leistung mit chirurgischer Präzision zu liefern und die Effektivität der DDoS-Abwehr zu erhöhen. Sie ist in einer Reihe von Formfaktoren erhältlich, die für Unternehmen jeder Größe wirtschaftlich sinnvoll sind. Thunder TPS bietet eine unübertroffene Skalierbarkeit und ermöglicht es Ihnen, die Anzahl der Einheiten, die Ihr Unternehmen kaufen muss, zu reduzieren, was sich deutlich positiv auf die TCO und die allgemeine Zuverlässigkeit auswirkt.

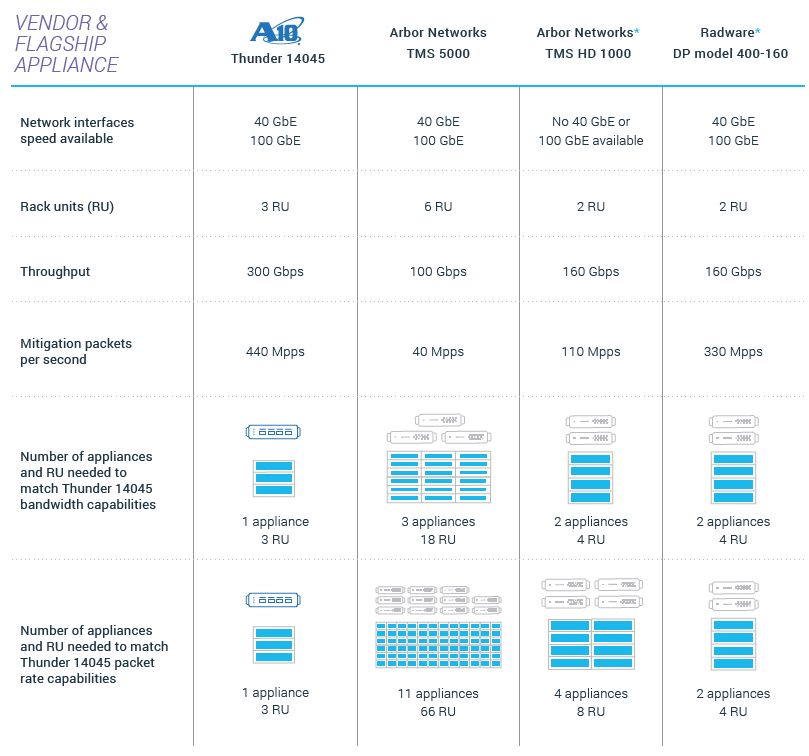

Vergleich mit den Flaggschiff-Plattformen älterer etablierter Anbieter

* Wie auf den Websites der Anbieter angegeben. Das vom Hersteller mit der höchsten Leistung beworbene Gerät

kann zum Zeitpunkt der Lektüre dieses Dokuments in Produktion sein, muss es aber nicht.

Ältere, etablierte Anbieter können mit der Innovation von A10 Networks' nicht mithalten und fallen weiter zurück. Die Entscheidung ist klar. Es geht um Ihr Geld. Maximieren Sie Ihre Investition und holen Sie sich die beste DDoS-Abwehr, die mit Präzision und kompromisslosem Umfang vor Multi-Vektor-Angriffen schützt.

Zusammenfassung

Neue Bedrohungsvektoren haben den Umfang, die Intensität und die Komplexität der den Angreifern zur Verfügung stehenden Optionen verändert. Etablierte Lösungen, die sich auf ineffektive, signaturbasierte IPS oder nur auf die Begrenzung der Datenverkehrsrate verlassen, sind nicht mehr ausreichend. A10 Thunder TPS bietet die Skalierbarkeit und Präzision, um die schwierigsten Multi-Vektor-DDoS-Angriffe abzuwehren und Ihre Infrastruktur widerstandsfähig gegen DDoS-Angriffe zu machen. Im Gegensatz zu veralteten DDoS-Schutzprodukten basiert Thunder TPS auf der markterprobten Advanced Core Operating System (ACOS)-Plattform von A10, die skalierbare Formfaktoren und Kostenstrukturen bietet, die mit einer kompletten Erkennungs-, Mitigations- und Managementlösung wirtschaftlich sinnvoll sind.

A10 Networks Thunder 14045 TPS, die leistungsstärkste DDoS-Abwehr-Appliance der Branche, wurde getestet und war in der Lage, DDoS-Angriffe mit Präzision abzuwehren und legitime Benutzer mit einer Rate von 310+ Gbps zu schützen.

Jetzt kennen Sie die Fakten

Setzen Sie sich mit A10 in Verbindung und lassen Sie uns gemeinsam den Weg zu einem effektiveren, skalierbaren und kosteneffizienten Ansatz für DDoS-Resilienz einschlagen.

Über A10 Networks

A10 Networks (NYSE: ATEN) ist ein Secure Application Services™-Unternehmen, das eine Reihe von Hochleistungs-Netzwerklösungen für Anwendungen anbietet, mit denen Unternehmen sicherstellen können, dass ihre Rechenzentrumsanwendungen und Netzwerke hochverfügbar, beschleunigt und sicher bleiben. Das 2004 gegründete Unternehmen A10 Networks hat seinen Sitz in San Jose, Kalifornien, und betreut Kunden auf der ganzen Welt mit Niederlassungen in aller Welt.

Über IXIA

Ixia, ein Keysight-Unternehmen, bietet Test-, Sichtbarkeits- und Sicherheitslösungen zur Stärkung von Netzwerken und Cloud-Umgebungen für Unternehmen, Dienstanbieter und Hersteller von Netzwerkausrüstung. Erfahren Sie mehr unter ixiacom.com.

Dieses Dokument stellt keine ausdrückliche oder stillschweigende Garantie für A10 Networks oder für seine Produkte oder Dienstleistungen dar, einschließlich, aber nicht beschränkt auf die Eignung für einen bestimmten Zweck und die Nichtverletzung von Rechten. A10 Networks hat angemessene Anstrengungen unternommen, um zu überprüfen, ob die hierin enthaltenen Informationen korrekt sind, aber A10 Networks übernimmt keine Verantwortung für deren Verwendung. Alle Informationen werden im Ist-Zustand bereitgestellt. Die in dieser Publikation beschriebenen Produktspezifikationen und Funktionen beruhen auf den neuesten verfügbaren Informationen; die Spezifikationen können jedoch ohne vorherige Ankündigung geändert werden, und bestimmte Funktionen sind möglicherweise bei der ersten Produktveröffentlichung noch nicht verfügbar. Wenden Sie sich an A10 Networks , wenn Sie aktuelle Informationen zu den Produkten oder Dienstleistungen des Unternehmens wünschen. A10 NetworksFür die Produkte und Dienstleistungen gelten die allgemeinen Geschäftsbedingungen von A10 Networks.