Was ist die Log4j-Schwachstelle, Log4J CVE?

Eine noch nie dagewesene Zero-Day-Schwachstelle lädt zu Bedrohungen durch Malware, Botnets und DDoS-Angriffe ein

Es ist nicht übertrieben, die Log4j-Sicherheitslücke als eine der schwersten Cybersecurity-Krisen seit vielen Jahren zu bezeichnen. Als Schwachstelle in dem weit verbreiteten Open-Source-Softwarepaket Log4j setzte die Log4j CVE eine große Anzahl von Organisationen weltweit Malware aus, einschließlich der massenhaften Rekrutierung von Botnets für DDoS-Angriffe. Da es sich bei der Log4j CVE um eine Zero-Day-Schwachstelle handelt, könnte sie bereits von Cyberkriminellen ausgenutzt worden sein, bevor sie am 24. November 2021 an die Apache Software Foundation gemeldet oder am 10. Dezember 2021 öffentlich bekannt gegeben wurde.

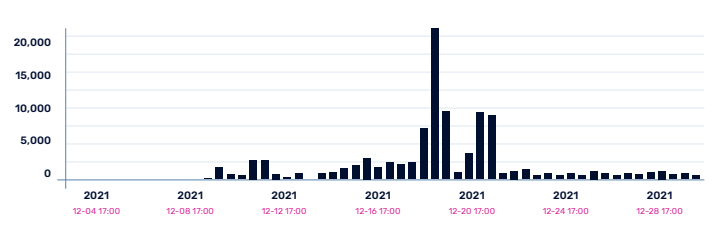

Die ungekanntes Ausmaß der Zero-Day-Schwachstelle in Log4j hat die Behebung der Schwachstelle zu einer kritischen und zugleich schwierigen Aufgabe gemacht. Die Log4j-Schwachstelle betrifft Hunderte von Millionen von Geräten, von Netzwerkservern und schweren Industrieanlagen bis hin zu Automobile, Druckerund smartphonesund beliebte Dienste wie Cloudflare, iCloud, Minecraft: Java Edition, Steam, Tencent QQ und Twitter - sie alle müssen auf eine neue Version der Software aktualisiert werden, um einen Log4j-Exploit zu verhindern. Bereits am 9. Dezember 2021 hat das A10-Sicherheitsforschungsteam begann mit dem Scannen nach Hosts, die von dem Log4j CVE betroffen waren.

Bereits am 9. Dezember 2021 hat das A10-Sicherheitsforschungsteam begann mit dem Scannen nach Hosts, die von dem Log4j CVE betroffen waren.

Wie das Log4j CVE funktioniert

Log4j wurde erstmals Anfang 2001 veröffentlicht und ist ein Subsystem zur Aufzeichnung von Ereignissen wie Fehler- und Statusmeldungen. Log4j ist leichtgewichtig und einfach zu benutzen und wurde schnell zu einer gängigen Komponente moderner Anwendungen. Die Verwendung des Java Naming and Directory Interface (JNDI) in dem Paket machte es jedoch für Kriminelle angreifbar.

Durch das Senden betrügerischer HTTP/HTTPS-Anfragen zur Protokollierung eines Ereignisses und das Einfügen einer JNDI-Anfrage in die Kopfzeile kann ein Angreifer Log4j dazu bringen, den eigenen LDAP-Server des Hackers abzufragen, der dann mit Verzeichnisdaten antworten könnte, die ein bösartiges Java-Objekt enthalten. Auf diese Weise ermöglicht der Log4J-Exploit Cyberkriminellen, RCE-Angriffe (Remote Code Execution) zu starten, um vollständigen Zugriff auf den Zielcomputer zu erhalten.

Cyber-Kriminelle schlagen Kapital mit Botnetzen, DDoS-Angriffen, Malware und mehr

Die Veröffentlichung der Zero-Day-Lücke in Log4j löste eine dramatische Reaktion von Cyberkriminellen aus, die vom Testen von Log4j-Exploits bis zu aktiven Angriffen reichte. Innerhalb weniger Tage startete eine vom iranischen Staat gesponserte Hackergruppe namens Charming Kitten oder APT35 mehrere Log4j-Exploit-Angriffe auf israelische Regierungs- und Unternehmenswebsites. Neue Mutationen und Variationen von Log4j-Exploits verbreiteten sich schnell, und Ende 2021 nutzte die APT Aquatic Panda Log4Shell-Exploit-Tools, um Industrie- und Militärgeheimnisse von Universitäten zu stehlen. In der Zwischenzeit nutzten Botnets wie Mirai, Elknot und Gafgyt die Log4j-Schwachstelle, um IoT-Geräte wie IP-Kameras, Smart-TVs, Netzwerk-Switches und Router zu kompromittieren.

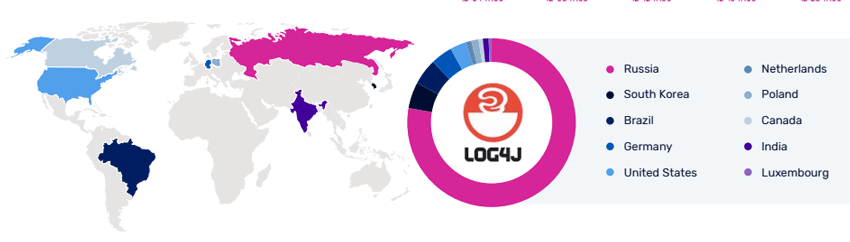

Log4j Exploit-Verteilung nach Land

Angesichts der weiten Verbreitung von Log4j in IoT-Geräten ist die Verwendung des Log4j CVE zur Rekrutierung von Botnets besonders problematisch. Da sich die Patching-Bemühungen wahrscheinlich über Monate oder Jahre hinziehen oderganz vernachlässigt werden, werden Cyberkriminelle reichlich Gelegenheit haben, anfällige Geräte für Krypto-Mining und DDoS-Angriffsplattformen zu rekrutieren. Insbesondere Mirai bleibt eine ständige Bedrohung für Opfer aller Größenordnungen, sowohl direkt als auch durch die Vermietung an andere Bedrohungsakteure, um eigene Angriffe zu starten.

Auch andere Formen von Malware haben die Log4j-Schwachstelle ausgenutzt. Noch vor Ende des Jahres 2021 entdeckte das belgische Verteidigungsministerium einen solchen Angriff auf sein Netzwerk, möglicherweise als Teil eines Ransomware-Schemas. Anfang Januar 2022 bestätigte Microsoft, dass Cyberkriminelle die VMware Horizon-Serversoftware bei Organisationen wie dem britischen National Health Service (NHS) angriffen, um NightSky zu installieren, einen neu entwickelten Ransomware-Stamm, der auf der Log4j-Schwachstelle basiert.

B1txor20 wurde erstmals im März 2022 von Forschern des Network Security Research Lab von Qihoo 360 identifiziert und verfügt über Backdoors, SOCKS5-Proxy, Malware-Downloads, Datendiebstahl, die Ausführung beliebiger Befehle und die Installation von Rootkits. Mithilfe des Log4j-Exploits greift die Malware die Linux-ARM- und X64-CPU-Architektur an und nutzt DNS-Tunneling, um Anweisungen zu empfangen und Daten zu und von den Befehls- und Kontrollservern des Botnets zu exfiltrieren.

Schutz Ihres Unternehmens vor Log4j-Exploits und anderen Zero-Day-Bedrohungen

Die Apache Foundation reagierte schnell auf die Offenlegung des Log4j CVE, indem sie eine Reihe von aktualisierten Versionen herausgab und schließlich am 17. Dezember 2021 eine vollständig sichere Version 2.17.1 veröffentlichte. Wie Cybersecurity-Experten jedoch nur zu gut wissen, ist die Verfügbarkeit eines Sicherheitspatches nicht gleichbedeutend mit tatsächlicher Sicherheit. Wie im Google Security Blog kurz nach Bekanntgabe der Sicherheitslücke festgestellt wurde, sind wahrscheinlich mehr als 35.000 Java-Pakete betroffen, die meisten davon fünf oder mehr Ebenen tiefer. "Diese Pakete erfordern Korrekturen in allen Teilen des Baums, beginnend mit den tiefsten Abhängigkeiten", warnte das Unternehmen.

Die Aktualisierung oder Deaktivierung von Log4j-Bibliotheken im gesamten Unternehmen - einschließlich IoT-Geräten und Laptops und Smartphones der Mitarbeiter - ist zwar eine gewaltige Aufgabe, aber eine absolut notwendige Voraussetzung. Neben dieser wichtigen Aufgabe sollten die Cybersicherheitsteams von Unternehmen auch Schritte unternehmen, um das Risiko eines Log4j-Exploits zu minimieren. Eine Webanwendungs-Firewall sollte eingesetzt und so konfiguriert werden, dass sie nicht autorisierte Quellen und Inhalte, einschließlich der in Log4j-RCE-Angriffen verwendeten JNDI-Anfragen, von unbekannten IP-Adressen herausfiltert. In ähnlicher Weise können JNDI-Lookups deaktiviert werden, um Abfragen an einen bösartigen LDAP-Server zu verhindern. Die Deaktivierung des Ladens von Remote-Java-Objekten kann ebenfalls dazu beitragen, dass kein bösartiger Code in der Umgebung installiert wird.

Der Schutz von IoT- und anderen Geräten vor der Einbindung in Botnets, die häufig für DDoS-Angriffe genutzt werden, war schon lange vor dem Auftauchen der Log4j-Schwachstelle eine der wichtigsten Prioritäten der Cybersicherheit. Die Log4j-Schwachstelle erhöht dieses Risiko beträchtlich, insbesondere angesichts des Anstiegs der DDoS-Aktivitäten im Zusammenhang mit dem Ukraine-Russland-Konflikt. Bei diesen Angriffen werden häufig Methoden wie DDoS-Verstärkung und -Reflexion eingesetzt, um ihre Wirkung über offene NTP-, LDAP- und SNMP-Dienste zu vervielfachen.

Als Reaktion darauf müssen Unternehmen ihre Abwehrmaßnahmen sowohl gegen die Rekrutierung von Botnets als auch gegen DDoS-Angriffe verstärken. Dies beginnt mit der Sicherung des Unternehmensnetzwerks, der Verringerung der Angriffsfläche und der Pflege eines Inventars der dem Internet ausgesetzten IoT-Ressourcen. Die Reduzierung der Anzahl offener NTP-, LDAP- und SNMP-Dienste kann DDoS-Verstärkungs- und Reflexionstaktiken vereiteln. Eine schleppende Netzwerkleistung kann auf eine aktive Botnet-Infektion hindeuten und sollte eine schnelle Reaktion der SecOps-Teams auslösen.

Wie A10 Networks Ihr Unternehmen vor Log4j-Exploits und anderen Zero-Day-Bedrohungen schützt

A10 Networks bietet fortschrittliche Cybersicherheitslösungen zur Unterstützung einer Zero-Trust-Strategie, die Unternehmen beim Schutz ihrer Netzwerke und Daten hilft. Diese Lösungen umfassen:

- Das Thunder® Threat Protection System (TPS) setzt fortschrittliche DDoS-Schutz- und -Minderungsstrategien zum Schutz vor DDoS-Angriffen ein.

- Thunder SSL Insight®(SSLi®) bietet vollständige Transparenz des Netzwerkverkehrs und macht es Angreifern schwer, Malware in Netzwerke einzuschleusen oder Daten zu exfiltrieren.

- Die Thunder® Convergent Firewall (CFW) ist eine skalierbare, leistungsstarke Firewall, die IPsec VPN, ein sicheres Web-Gateway, DNS über HTTPS (DoH) und CGNAT mit integriertem DDoS-Schutz unterstützt.

- Die A10 Harmony® Controllerunterstützt die zentrale Verwaltung des A10 Networks' Thunder Portfolios einschließlich der Produkte ADC, SSLi, CFW und CGN.

Die moderne DDoS-Schutzlösung von A10, Zero-Day Automated Protection (ZAP), säubert den Angriffsverkehr schnell und effektiv mit mehrstufigen adaptiven Mitigationsrichtlinien und ML-gestützter ZAPR (Zero-Day Attack Pattern Recognition).