Integrierte Sicherheit für Telco Cloud Edge und Private 5G

Telekommunikationsunternehmen und Unternehmen erkennen die Notwendigkeit, sich in Richtung Edge zu bewegen und Edge-Cloud-Lösungen einzusetzen, um die massiven Fortschritte bei der Übertragung, die 5G bietet, zu nutzen. Vorteile wie Geschwindigkeit, niedrige Latenzzeiten und Kapazität werden für Telekommunikationsunternehmen und Unternehmen einen großen Wandel bewirken und neue Umsatzmöglichkeiten und Geschäftsmodelle eröffnen.

Telekommunikationsunternehmen und Unternehmen erforschen neue Anwendungsfälle, indem sie Edge Clouds einsetzen und Inhalte und Anwendungen näher an die Nutzer und Milliarden von IoT-Geräten heranbringen, um die Anforderungen an niedrige Latenzzeiten zu erfüllen. Der Ericsson-Mobilitätsbericht 2022 prognostiziert, dass bis 2027 über 30 Milliarden IoT-Geräte (Internet of Things) angeschlossen sein werden.

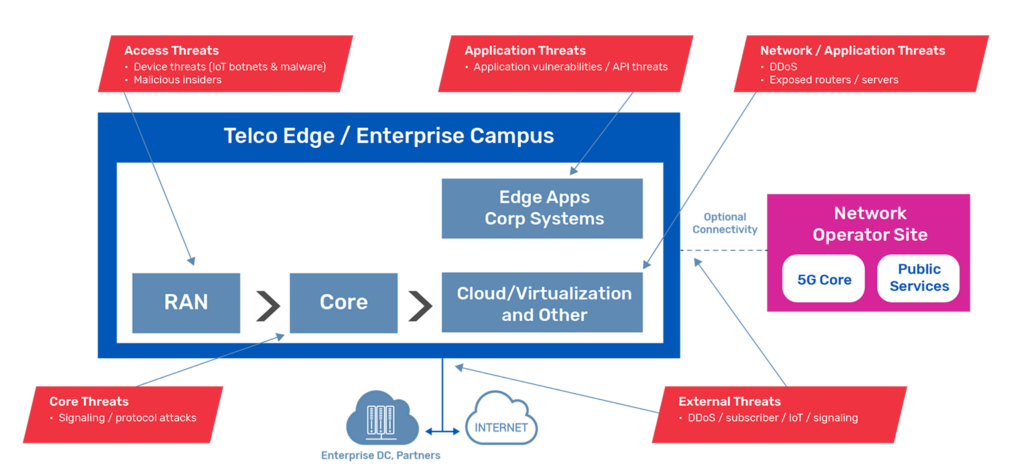

Die 5G-Kernnetzfunktionen könnten als Microservice in einem privaten Rechenzentrum des CSP und des Unternehmensnetzes oder auf public cloud bereitgestellt werden. Die Verlagerung an den Rand und die Bereitstellung von Telco-Cloud-Edge-Diensten und hybriden privaten 5G-Unternehmensnetzen bringen neue Sicherheitsbedrohungen mit sich, die mit dem 5G- und Edge-Einsatz verbunden sind.

Auch wenn es bei 3G/4G Sicherheitsrisiken gibt, sind diese Risiken hauptsächlich mit externen Angriffen verbunden. Mit der 5G/MEC/IoT-Architektur wird dieses Risiko jedoch größer und ernster. 5G-Kern- und -Edge-Standorte können vom internen Netzwerk aus in einem "Inside-to-Outside"-Ansatz angegriffen werden. In Anbetracht der Tatsache, dass 5G Hochgeschwindigkeits-Breitband-Internet bereitstellt und eine große Anzahl von Verbraucher- und IoT-Geräten verbindet, kann dies als neuer Angriffspunkt für die 5G-Cloud-Edge-Architektur betrachtet werden.

Dieser massive Wandel zwingt Telekommunikationsunternehmen und Unternehmen, die Cloud-Edge- und private 5G-Dienste bereitstellen, ihre Sicherheit und ihren Netzwerkschutz zu überdenken. Es gibt viele Herausforderungen bei der Bereitstellung von Sicherheitslösungen durch Telekommunikationsunternehmen und Unternehmen, da sie keine integrierten 5G-Kern- und Sicherheitslösungen anbieten können, die sich an Cloud-Edge-Anwendungsfälle anpassen. Die Verlagerung an den Rand erfordert beispielsweise einen geringen Platzbedarf, Automatisierung, Skalierung und ein vereinfachtes Lifecycle-Management (LCM). In Anbetracht der zunehmenden Anzahl von Edge-Standorten, die eingesetzt werden können, wird es sehr komplex sein, verschiedene Sicherheitslösungen manuell zu verwalten und zu skalieren. Die typischen Implementierungen von Sicherheitslösungen sind nicht für verteilte und Cloud-Edge-Architekturen optimiert.

Die Auswirkungen einer Sicherheitsbeeinträchtigung auf ein Betreiber- oder Unternehmens-Edge-Netz könnten massiv sein, da Edge-Standorte in der Regel weniger Kapazität haben als Kernstandorte und geschäftskritische Anwendungen hosten, um Anforderungen an niedrige Latenzzeiten, einschließlich IoT-Nutzungsfälle, zu erfüllen. So könnte beispielsweise ein DDoS-Angriff mit einem Volumen von 10/20 G erhebliche Auswirkungen auf die Netzwerkverfügbarkeit und die Anforderungen an niedrige Latenzzeiten haben und zu einer kritischen Serviceunterbrechung und einem daraus resultierenden Markenschaden führen.

Der Übergang zu Cloud und Edge für Telekommunikationsunternehmen und Unternehmen ist ein weiterentwickelter Ansatz für die Bereitstellung von Diensten und Lösungen und die Einführung einer dynamischeren Umgebung. Die heutigen Sicherheitsmaßnahmen sind nicht auf die Cloud-Edge-Anforderungen in Bezug auf den Platzbedarf für physische Sicherheitslösungen, die zunehmende Anzahl von Edge-Standorten, die Cloud-native Strategie und andere erforderliche Funktionen zur Verbesserung der Gesamtbetriebskosten abgestimmt.

DDoS-Schutz für Colocation-, Hosting- und Rechenzentrumsanbieter

Betreiber von Rechenzentren sehen sich immer häufiger mit DDoS-Angriffen auf die Rechenzentrumsinfrastruktur und ihre Unternehmenskunden/Mieter konfrontiert, die die Serviceverfügbarkeit, den Umsatz und die Marke bedrohen.

DDoS-basiertes IoT-Botnetz

Die meisten IoT-Geräte verfügen nur über begrenzte Rechenressourcen, um Sicherheitsfunktionen bereitzustellen, und sind in der Regel nicht sicher kodiert. MOZI ist ein Beispiel für ein DDoS-fokussiertes IoT-Botnet, das eine große Anzahl von Remote-Code-Ausführungen (RCEs) nutzt, um gängige Schwachstellen und Sicherheitslücken (CVEs) in IoT-Geräten für eine Infektion auszunutzen. Zu diesen Geräten gehören Netzwerk-Gateways, CCTVs, DVRs usw. Sobald das IoT-Gerät erfolgreich infiziert ist, verwendet das Botnet Protokolle/Apps wie TCP/UDP/HTTP, um Konfigurationsaktualisierungen und Angriffsbefehle zu senden und zu empfangen. Schließlich beginnen die infizierten IoT-Knoten, Angriffsverkehr zu erzeugen, was zu einer massiven und plötzlichen Spitze im UDP-Verkehr führt, der mit Peer-to-Peer-Netzwerken hin und her geht. Solche volumetrischen Angriffe von kompromittierten IoT-Geräten machen es sehr schwierig, ein bestimmtes Dienstniveau zu garantieren und die Anforderungen an niedrige Latenzzeiten einzuhalten.

Auch wenn es immer empfehlenswert ist, IoT-Geräte mit der neuesten Firmware zu betreiben, auf der alle notwendigen Sicherheits-Patches installiert sind, können wir uns nicht vollständig auf die Sicherung oder Aktualisierung von IoT-Geräten verlassen. Daher sollte das Netzwerk auch mit modernen Sicherheitslösungen wie DDoS-Angriffs-Baselining-Techniken zur Erkennung anomalen Verhaltens im Vergleich zu historischen Normen und KI/ML-Techniken zur Erkennung und Verhinderung von Zero-Day-Angriffen ausgestattet sein.

Mobile Edge Cloud und Private 5G erfordern neue Sicherheitsansätze

Die Sicherheit für Mobile Cloud Edge und Enterprise Hybrid Private 5G muss sorgfältig gemessen werden, um den neuen und zunehmenden Sicherheitsbedrohungen gerecht zu werden. Dies erfordert die Sicherung der mobilen Kerninfrastruktur und einen modernen Netzwerkschutz, um geschäftskritische Anwendungen bereitzustellen und gleichzeitig die Anforderungen an niedrige Latenzzeiten zu erfüllen. Letztendlich wird dies dazu beitragen, dass Telekommunikationsunternehmen und Unternehmen ihre gewünschten Geschäftsergebnisse erzielen.

Darüber hinaus sollte die Sicherheitsimplementierung für Telekommunikationsunternehmen Security-as-a-Service in Betracht ziehen, damit die Betreiber sichere IoT-Dienste anbieten können, die Network Slicing nutzen und den Endkunden die Flexibilität bieten, ihre eigenen Sicherheitsrichtlinien mit vollständiger Netzisolierung zu verwalten. Dies erfordert eine Sicherheitsintegration mit den 5G-Ökosystemen, um die Teilnehmer und Geräte für eine flexiblere Sicherheitskontrolle zu sensibilisieren.

Unternehmen, die ein privates 5G-Netz einrichten, verfügen möglicherweise nicht über die Erfahrung und das Wissen von Telekommunikationsunternehmen, um diese mobile Infrastruktur zu sichern, und verlassen sich bei der Gewährleistung der vollständigen Sicherheit und des Schutzes der Infrastruktur vollständig auf den Mobilfunknetzbetreiber oder die Anbieter von Mobilfunkausrüstung (NEPs). Unternehmen müssen jedoch ihre Netzwerk- und IT-Sicherheitsstandards erweitern und alle notwendigen Überlegungen anstellen, wenn sie ihre kritischen Systeme und Anwendungen an den Rand verlagern.