Was ist eine Web Application Firewall (WAF)?

Sichere Anwendungsbereitstellung für Webanwendungen ermöglichen

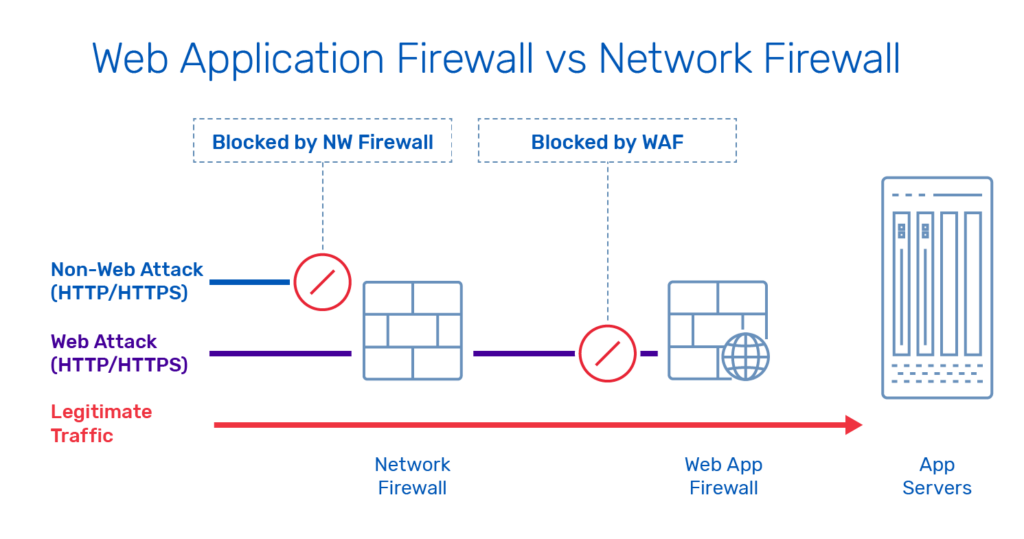

Eine Web Application Firewall (WAF) ist eine spezielle Form der Anwendungs-Firewall, die für die sichere Bereitstellung von HTTP-basierten Anwendungen entwickelt wurde. Mit der zunehmenden Verbreitung dieser Anwendungen haben Unternehmen WAF-Funktionen implementiert, um den Netzwerkverkehr auf der Anwendungsebene zu prüfen, also auf einer detaillierteren Ebene als herkömmliche Netzwerk-Firewalls. Als eigenständiges Hardware- oder Software-Gerät oder über einen Application Delivery Controller (ADC) oder eine Server Load Balancing (SLB)-Lösung eingesetzt, hilft eine WAF, Angriffe zu verhindern, die Schwachstellen wie SQL-Injection, Cross-Site Scripting (XSS), Cross-Site Request Forgery und eine unsachgemäße Systemkonfiguration ausnutzen.

Die Entwicklung der Web Application Firewall

Firewalls sind seit den Anfängen der weit verbreiteten Internet-Konnektivität ein grundlegendes Element der Netzwerksicherheit. Durch die Überwachung des ein- und ausgehenden Datenverkehrs zwischen Systemen oder Netzwerken auf der Grundlage einer Reihe von Regeln ermöglicht eine Firewall einem Unternehmen, das Risiko von Angriffen oder Verstößen zu verringern.

Als Webanwendungen in den späten 1990er Jahren immer mehr Verbreitung fanden und die Angriffe auf Webserver entsprechend zunahmen, führten Sicherheitsanbieter spezielle WAF-Geräte ein, um das mit diesen öffentlich zugänglichen Anwendungen verbundene Risiko zu verringern. Zusätzlich zu den kommerziellen Lösungen wurde 2002 das Open-Source-Projekt ModSecurity von den SpiderLabs von Trustwave gegründet, um den Zugang zur WAF-Technologie und zu einem Standard-Regelwerk zum Schutz vor der jährlichen Top-10-Liste der Schwachstellen in Webanwendungen des Open Web Application Security Project (OWASP) zu erweitern. Da sich die Cyberbedrohungen weiter verschärfen und Vorschriften wie der Payment Card Industry Data Security Standard (PCI DSS) und die EU-Datenschutzgrundverordnung die Anforderungen an die Einhaltung von Cybersicherheitsstandards erhöhen, wird der WAF-Markt bis 2027 voraussichtlich 13,8 Milliarden US-Dollar erreichen.

Wie sich die WAF in die Anwendungsbereitstellung einfügt

Wie der Name schon sagt, überwacht, filtert und blockiert eine Web Application Firewall Datenpakete auf dem Weg zu und von Webanwendungen. Die WAF kann im Netzwerk, auf dem Host oder in der Cloud vor einer oder mehreren Webanwendungen oder Websites bereitgestellt werden. Obwohl sie theoretisch überall im Datenpfad eingesetzt werden kann, sollte sie optimal hinter der SLB-Schicht ( Server Load Balancing ) und in der Nähe des Anwendungsservers, den sie schützt, positioniert werden.

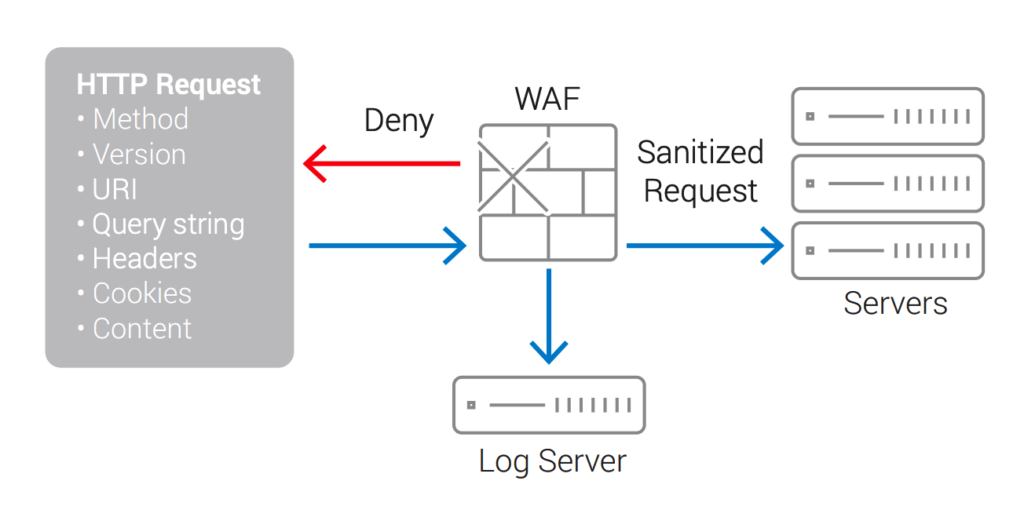

Im Gegensatz zu Proxies, die die Clients schützen, schützen WAFs den Server selbst und fungieren in der Regel als Reverse Proxy. Die WAF arbeitet auf Schicht 7 des OSI-Modells, der Anwendungsschicht, und prüft und analysiert die Elemente der Datenpakete wie User-Agent, Header, Referrer, Redirects und HTML-Body nach festgelegten Regeln und filtert potenziell schädlichen Datenverkehr heraus, bevor er den Server erreicht.

Kombination von WAF mit Server Load Balancing in einem Application Delivery Controller

Während Web Application Firewall-Lösungen früher in der Regel eigenständige Einzelprodukte waren, werden sie zunehmend in andere Elemente der Anwendungsbereitstellungsinfrastruktur integriert. Die Integration einer WAF in einen Application Delivery Controller hat sich als besonders beliebt und effektiv erwiesen. Der Application Delivery Controller befindet sich in der Regel an der Grenze zwischen dem Rechenzentrum und dem Internet und ist gut positioniert, um neben anderen Funktionen wie DDoS-Schutz, SSL-Offload, Content-Caching und Server-Lastausgleich auch Funktionen zur Überprüfung des Netzwerkverkehrs auf Bedrohungen für Webanwendungen zu hosten.

Thunder ADC und CFW können mit ihrer integrierten WAF Angriffe blockieren, Anfragen mit bösartigem Inhalt säubern und Aktivitäten protokollieren.

Die Vorteile der Kombination von WAF- und ADC-Funktionen können beträchtlich sein. Da ein Application Delivery Controller eine privilegierte Vertrauens- und Aufsichtsposition in der Netzwerktopologie einnimmt, hat er einen vollständigen Überblick über das gesamte OSI-Modell von Layer 2 bis Layer 7 und kann einen Mehrwert schaffen, indem er auch die Rolle einer WAF übernimmt. In einigen Fällen entscheiden sich Unternehmen für einen Load Balancer, um WAF-Funktionen zu implementieren. Umgekehrt kann eine Web Application Firewall auch beim Server-Lastausgleich helfen, indem sie den HTTP-Verkehr prüft, bevor er den Anwendungsserver erreicht. Die umfassendsten Lösungen von next-generation web application firewall können neben dem Server-Lastausgleich auch erweiterte Sicherheitsfunktionen wie Intrusion Prevention und Threat Intelligence umfassen.

Einsatz einer WAF zur Abwehr von Cyberangriffen

Da Zero-Day-Exploits, Malware-Infektionen, Impersonation und andere bekannte und unbekannte Bedrohungen und Schwachstellen Webanwendungen angreifen, sind Unternehmen auf die WAF angewiesen, um die sichere Bereitstellung von Anwendungen für eine zunehmend verteilte Belegschaft zu gewährleisten. Dies betrifft auch Kunden, die öffentlich zugängliche Webanwendungen wie E-Commerce, Online-Banking, Telemedizin und Streaming Media nutzen.

Zu den wichtigsten Bedrohungen, die von einer WAF abgewehrt werden können, gehören:

- SQL-Injection-Angriffe, bei denen über ein Webformular SQL-Befehle oder Befehle, die SQL-Sonderzeichen enthalten, an die Backend-SQL-Datenbank gesendet werden, so dass unbefugte Benutzer auf sensible Unternehmensdaten zugreifen, Datenbankdaten ändern und Verwaltungsvorgänge in der Datenbank ausführen können

- Cross-Site-Scripting (XSS ), bei dem ein Webserver Daten, die von einer anderen Website kommen, nicht validiert, so dass der Angreifer sensible Informationen erhalten oder den Server anderweitig gefährden kann

- Gefährdung sensibler Daten, wenn unzureichend gesicherte Webanwendungen es Angreifern ermöglichen, persönlich identifizierbare Informationen (PII), geschützte Gesundheitsinformationen (PHI) und andere sensible oder regulierte Daten zu exfiltrieren

- Cross-Site-Request-Forgery-Angriffe, bei denen eine betrügerische HTTP-Anfrage eines Benutzers, einschließlich des Sitzungs-Cookies des Opfers, an eine anfällige Webanwendung gesendet wird, um die Daten des Opfers zu stehlen, sein Konto zu kapern oder andere illegale Funktionen auszuführen

- Pufferüberlauf-Angriffe, bei denen ein Hacker einen Codierungsfehler manipuliert, um Fragmente des Prozessspeichers einer Anwendung zu überschreiben und Ausnahmen und andere Fehler zu verursachen, die die Sicherheit der Anwendung untergraben

Eine WAF kann eine Schwachstelle in einer Webanwendung auf verschiedene Weise vor Cyberangriffen schützen. HTTP-Inhalte können durch Whitelisting, Blacklisting oder eine Kombination aus beidem gefiltert werden, wobei Informationen über bekanntermaßen bösartige oder sichere IP-Adressen verwendet werden, um zu bestimmen, welche Pakete an den Webanwendungsserver weitergeleitet werden sollen. Um Pufferüberlauf-Angriffe zu verhindern, kann eine WAF akzeptierte Höchstwerte für Aspekte von HTTP-Anfragen festlegen und Anfragen blockieren, die diese Grenzen überschreiten. Um andere Arten von Bedrohungen abzuwehren, kann die WAF HTTP-Antwort-Header entfernen, um die Webserver-Informationen zu verbergen, die für einen wirksamen Angriff benötigt werden.

Web Application Firewalls spielten eine wichtige Rolle bei der Entschärfung der Log4j-Schwachstelle. Schon bald nach Bekanntwerden der Log4J-Schwachstelle am 10. Dezember 2021 veröffentlichten Anbieter von Netzwerksicherheitslösungen Präventionssignaturen, mit denen WAFs nach Log4j-Exploits suchen und diese blockieren können. In vielen Fällen wurden die WAF-Regeln von den Anbietern automatisch aktualisiert, was dazu beitrug, das Risiko angesichts einer wahrhaft historischen Cybersecurity-Krise zu verringern.

Obwohl die Web Application Firewall eine wichtige Rolle bei der Cybersicherheit spielt, ist es wichtig zu wissen, dass eine WAF nicht als vollständige Sicherheitslösung gedacht oder konzipiert ist. Stattdessen arbeitet sie zusammen mit anderen Elementen des Perimeter-Sicherheitsstapels als Teil einer mehrschichtigen Strategie zur Erkennung, Verhinderung und Entschärfung von Cyber-Bedrohungen.

Wie A10 Networks die Funktionalität einer Web Application Firewall (WAF) bereitstellt

A10 Thunder® Application Delivery Controllers (ADCs) enthalten eine voll funktionsfähige WAF, die Webangriffe blockiert, bevor sie anfällige Anwendungen erreichen können. Als Proxy vor Webservern eingesetzt, prüft Thunder ADC Web-Anfragen und -Antworten und kann bösartige Aktivitäten blockieren, bereinigen oder protokollieren. Thunder ADC wurde entwickelt, um viele der heutigen Bedrohungen zu erkennen, bietet aber auch die Flexibilität, die Prüfungen für neue Bedrohungen anzupassen. Durch die Bereitstellung integrierter WAF-, Application Delivery Controller (ADC)- und Server Load Balancing (SLB)-Funktionen bietet Thunder ADC eine hoch skalierbare Sicherheitslösung mit hoher Leistung, einfacher Konfiguration und Verwaltung sowie niedrigen Gesamtbetriebskosten.

Verwandte Ressourcen

- Thunder Web Application Firewall (Lösungsübersicht)

- Digitale Transformation mit effektiver Anwendungsbereitstellung und Sicherheit vorantreiben (Blog Post)