Was sind Cyber-Kriminelle und wie verwenden sie Malware?

Cyber-Kriminelle sind Einzelpersonen oder Gruppen von Personen, die Computer und Netzwerke nutzen, um Online-Verbrechen zu begehen. Mit Hilfe von Malware-Programmen versuchen sie, anderen Personen, Unternehmen und Regierungen zu schaden. Obwohl ihre Methoden vielfältig sind, verwenden Cyberkriminelle häufig Ransomware, die Ihre Daten als Geiseln nimmt, und Datenexfiltration, das unbefugte Abrufen und Extrahieren Ihrer Daten.Cyberkriminalität wurde bereits in den 1980er Jahren zu einem Problem und hat sich seitdem in unvorstellbarer Weise ausgeweitet und weiterentwickelt.

Mit der Zeit haben sich auch die Raffinesse und die Techniken der Internetkriminalität weiterentwickelt und vervielfacht. Für die meisten Unternehmen sind die enormen Risiken von Ransomware und Datenexfiltration offensichtlich. Der Schutz vor Internetkriminalität erfordert daher das Bewusstsein und die Beteiligung aller Mitarbeiter eines Unternehmens, nicht nur des CIO, CISO oder CTO. Sehen wir uns an, warum Cyberkriminelle Ihr Unternehmen ins Visier nehmen könnten.

Die Gefahren von Cyber-Kriminellen und Cyber-Kriminalität

Cyber-Kriminelle sind in der Regel durch finanziellen Gewinn motiviert, aber auch der Wunsch nach politischem Einfluss, ein gewisses Konzept von sozialer Gerechtigkeit oder einfach der bösartige Nervenkitzel, anderen Schaden zuzufügen, können Beweggründe sein. Die Bedrohung durch Internetkriminalität ist so weit verbreitet, dass die Regierung der Vereinigten Staaten im Jahr 2002 eine FBI-Abteilung einrichtete, die sich mit der Untersuchung von Internetkriminalität und der strafrechtlichen Verfolgung von Internetkriminellen sowohl in den USA als auch im Ausland befasst.

Diese Zuweisung von FBI-Ressourcen ist ermutigend. Gleichzeitig gibt es keine Garantie dafür, dass das FBI in der Lage sein wird, schnell gegen Internetkriminalität vorzugehen, bevor Ihre Daten kompromittiert werden, wenn es überhaupt in der Lage ist, sie zu bekämpfen.

Die Cyber-Kriminellen, die Schadsoftware entwickeln, sind in der Regel technisch sehr versiert, während die Ermittler der Regierung dies manchmal nicht sind. Im Oktober 2022 gab ProPublica mit der Veröffentlichung eines Buchauszugs mit dem Titel "How the FBI Stumbled in the War on Cybercrime" Einblick in dieses Problem.

Letztendlich liegt es an Ihrem Unternehmen, der Cybersicherheit und der Malware-Erkennung proaktiv Priorität einzuräumen, ein Zero-Trust-Modell für die Netzwerksicherheit einzuführen und festzulegen, wie Sie verhindern können, dass Ransomware Ihr Netzwerk überhaupt angreift - lange bevor es zu einem Sicherheitsverstoß und einer Datenexfiltration kommen kann. Tools wie A10 Thunder® SSL Insight (SSLi) helfen Ihnen dabei durch TLS/SSL-Entschlüsselung und TLS/SSL-Inspektion.

Wie Sie das Ziel eines Malware-Angriffs werden können

Malware ist eine der größten Bedrohungen für die Sicherheit Ihres Netzwerks. Malware steht für "bösartige Software" und ist eine Art von Programm, das geschrieben wurde, um Geräte in Ihrem Netzwerk zu infiltrieren und darauf zuzugreifen, um Ihre Daten zu stehlen oder Ihr Netzwerk zu sabotieren. Cyber-Kriminelle nutzen Malware, um Finanzdaten, geistiges Eigentum, personenbezogene Daten und Anmeldeinformationen zu stehlen, wichtige Betriebsdaten und Codes zu verschlüsseln oder zu löschen, Wahlen zu manipulieren und Wahlergebnisse zu verfälschen oder DDoS-Angriffe (Distributed Denial of Service) zu starten.

Es sollte ziemlich klar sein, dass die Erkennung und Entfernung von Malware für jedes Unternehmen mit vertraulichen Daten unerlässlich ist. Es gibt zwar verschiedene Arten von Malware, aber die Schemata, die Ransomware und Datenexfiltration beinhalten, sind besonders weit verbreitet und störend.

Wie man Ransomware und deren Kosten verhindert

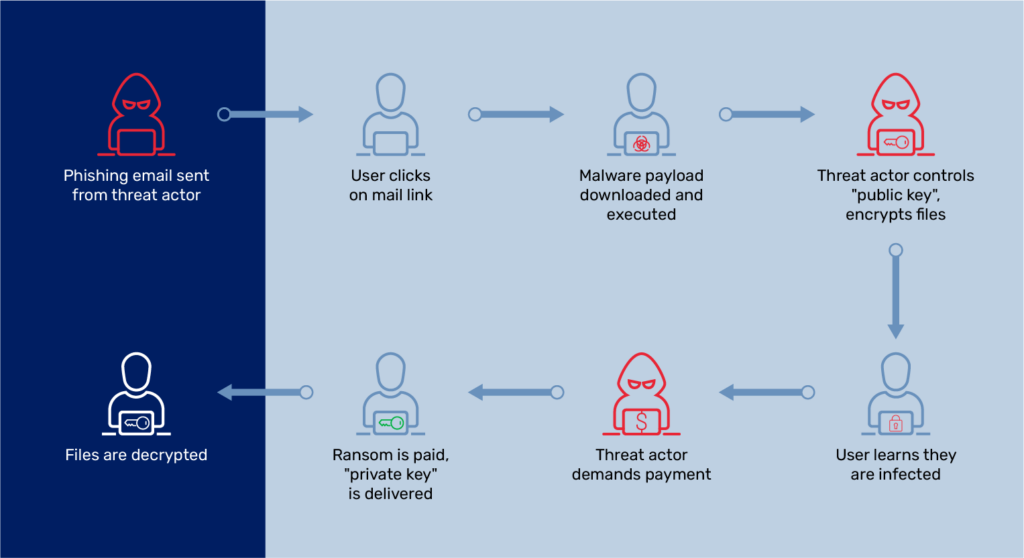

Ransomware ist eine Art von Malware, die versucht, vom Opfer des Angriffs eine Zahlung zu erpressen. Das Ransomware-Programm durchbricht Ihre Netzwerk-Firewall, greift dann auf Ihre Daten zu und verschlüsselt sie, so dass sie für Ihr Unternehmen nicht mehr lesbar oder nutzbar sind. Um Ihre Daten wieder einsehen zu können, benötigen Sie einen Entschlüsselungsschlüssel, ein Programm, das Ihre Daten wieder entschlüsselt, damit sie wieder nutzbar sind. Natürlich muss für den Entschlüsselungsschlüssel ein Preis gezahlt werden, und zwar in Form eines Lösegelds, das der Cyberkriminelle verlangt. Damit die Zahlung nicht zurückverfolgt werden kann und der Cyberangreifer anonym bleibt, wird das Lösegeld in Bitcoin gefordert.

Leider haben einige Unternehmen Lösegeld gezahlt, weil sie keine andere Möglichkeit hatten, aber es ist äußerst riskant, mit Cyberkriminellen zu verhandeln. Zum einen garantiert die Zahlung eines Lösegelds nicht, dass die Cyber-Kriminellen Ihnen einen Entschlüsselungsschlüssel geben, der tatsächlich funktioniert, oder dass die Ransomware anschließend aus Ihrem Netzwerk entfernt wird. Außerdem bleiben Sie anfällig für weitere Angriffe und Forderungen nach Lösegeldzahlungen durch denselben Cyberangreifer oder andere. Um dieses katastrophale Szenario zu vermeiden, müssen Sie sich mit dem Problem befassen, wie Sie Ransomware-Angriffe von vornherein verhindern können.

Cyber-Kriminelle und die Bedrohung durch Datenexfiltrierung

Datenexfiltration ist der unbefugte Export Ihrer vertraulichen Daten, Inhalte und Codes durch unbefugte Benutzer. Dieser Export kann versehentlich erfolgen oder von einem Cyber-Kriminellen, der entweder innerhalb oder außerhalb Ihres Unternehmens arbeitet, inszeniert werden. Zu den gestohlenen Daten können Benutzeranmeldeinformationen, geistiges Eigentum, vertrauliche Verkaufs- oder Finanzinformationen, Geschäftspläne und vieles mehr gehören.

Die Methoden, die Cyberkriminelle zur Datenexfiltration einsetzen, sind ebenso zahlreich. Eine der häufigsten Methoden, um unbefugten Zugriff auf Daten zu erlangen, ist E-Mail-Phishing. Phishing-E-Mails enthalten Links oder ausführbaren Code - Malware -, mit denen die Identität eines Benutzers und der Zugriff auf sensible Daten entwendet werden können. In Anbetracht der schieren Menge an E-Mails, einschließlich Spam, mit denen Benutzer routinemäßig zu tun haben, können Phishing-E-Mails wichtige Vektoren für Angriffe zur Datenexfiltration darstellen.

Die auf den vernetzten Geräten und Repositories eines Unternehmens gespeicherten Daten sind äußerst wertvoll. Daher hat selbst eine einzige Datenexfiltration das Potenzial, den Betrieb eines Unternehmens zum Erliegen zu bringen und es sogar in den Ruin zu treiben. In einem kürzlich erschienenen Artikel auf The Hacker News wurde sogar behauptet, dass die Datenexfiltration inzwischen eine größere Bedrohung darstellt als Ransomware. Aus diesem Grund ist es für Unternehmen von entscheidender Bedeutung, einen Einblick in ihren Netzwerkverkehr zu haben, um Aktivitäten zu überprüfen, nach Mustern zu suchen, die auf eine Sicherheitsverletzung hindeuten könnten, Bedrohungen zu beseitigen und nur vertrauenswürdigen Datenverkehr und Aktivitäten in ihrem Netzwerk zuzulassen. Wenn Sie die Exfiltration von Daten verhindern sollen, müssen Sie ein Zero-Trust-Modell für die Cybersicherheit implementieren.

Der Wert der Malware-Erkennung und das Zero-Trust-Modell

Um die Integrität Ihres Netzes und Ihrer Daten zu gewährleisten, müssen Sie ein Zero-Trust-Modell anwenden. Bei diesem Modell wird davon ausgegangen, dass jede Person und jedes Gerät, die auf Ihr Netzwerk zugreifen, ihre Identität und ihre Zugriffsberechtigung überprüfen lassen müssen; sie erhalten keinen Zugang nur aufgrund von Vertrauen. Sicherheitsprotokolle, die auf einem Zero-Trust-Modell basieren, überwachen Ihr Netzwerk kontinuierlich auf externe und interne Bedrohungen, sichern Ihren Netzwerkrand, überwachen ständig auf Verletzungen der Cybersicherheit und neutralisieren Bedrohungen. Das Zero-Trust-Modell stellt sicher, dass jeder Benutzer und jeder Zugangspunkt durch strenge Authentifizierungsverfahren für den Zugriff auf Ihr Netzwerk autorisiert ist. Diese Technologie umfasst eine integrierte Malware-Erkennung, die eine Datenexfiltration verhindert, Schutz vor Ransomware bietet und Malware selbst entfernt.

Wenn die Erkennung von Malware und die Verhinderung von Ransomware Sie nachts wach hält, kann A10 Thunder SSLi kann helfen. Es handelt sich um eine umfassende SSL/TLS-Entschlüsselungslösung, die Sie bei der Analyse des Datenverkehrs und der Malware-Erkennung im Rahmen eines Zero-Trust-Modells unterstützt. Für Ihr Unternehmen bedeutet dies Schutz vor Ransomware und eine geringere Gefahr der Datenexfiltration. Thunder SSLi entschlüsselt Ihren Netzwerkverkehr, führt Malware-Erkennung und Malware-Entfernung durch, isoliert Bedrohungen für Ihre Netzwerksicherheit und verschlüsselt den Datenverkehr erneut, bevor er in Ihr Netzwerk geleitet wird.

Warum A10 der richtige Sicherheitspartner ist

A10 Networks ist ein anerkanntes Top-Unternehmen für Cybersicherheit und Infrastruktur mit einer integrierten Lösungspalette. Im September 2022 wurde A10 bei den CPI's Future Security Awards ausgezeichnet. Unsere Innovationen in den Bereichen Cybersicherheit, Malware-Erkennung und Ransomware-Schutz können Ihnen dabei helfen, eine effektive Netzwerksicherheitsstrategie zu entwickeln, die Ihnen auch in den kommenden Jahren dienen wird. Weitere Informationen finden Sie in unserem eBook "Combating the Surge of Modern Malware and Ransomware".

Verwandte Ressourcen

- Verkehrsinspektion für mehr Cybersicherheit (Bericht)

- Beseitigung moderner Cyberangriffe (Solution Brief)

- Bringen Sie Sichtbarkeit in den toten Winkel mit A10 Networks & Fidelis Cybersecurity (Solution Brief)

- Zero Trust ist unvollständig ohne TLS-Entschlüsselung (Whitepaper)