Was ist Netzwerksicherheit und wer ist von DDoS-Angriffen betroffen?

Netzwerksicherheit beginnt mit einem gut geschützten Netzwerk

Das bedeutet, dass Eindringlinge ferngehalten werden müssen und dass kontinuierlich nach potenziellen Sicherheitslücken und Malware gesucht werden muss, und dass versuchte Kompromittierungen zu erkennen sind. Eine der größten Bedrohungen, die zunehmend an Popularität gewinnt, ist eine ganz bestimmte Art von Angriffen, die sogenannten DDoS-Angriffe (Distributed Denial of Service). Diese Angriffe zielen auf Ihre Internetserver ab, einschließlich Web- und Datenbankservern, und sind so konzipiert, dass sie den zufälligen Datenverkehr überschwemmen, so dass die Server nicht auf die Anfragen legitimer Benutzer reagieren können.

Sie sind sehr leicht durchzuführen und ohne die richtigen Werkzeuge nur sehr schwer zu verhindern. Für DDoS-Angriffe werden in der Regel zwei verschiedene Cloud-basierte Dienste genutzt, die leicht und zu sehr geringen Kosten (in vielen Fällen weniger als 100 US-Dollar pro Monat) verfügbar sind. Diese Dienste bieten mehrere Angriffsvektoren und die Möglichkeit, auf beliebige Personen zu zielen. Dies rückt sowohl die Cloud-Sicherheit als auch die Web-Sicherheit in den Mittelpunkt des Interesses, da Lücken in diesen beiden Bereichen die Wahrscheinlichkeit eines DDoS-Angriffs erhöhen und die Sicherheit Ihres Netzwerks insgesamt schwächen können.

Diese einfache Nutzung ist einer der Gründe, warum der A10 Networks DDoS Threat Report für 2022 feststellt, dass im Jahr 2021 mehr als 15 Millionen DDoS-Waffen entdeckt wurden, was fast eine Verdreifachung im Vergleich zu vor drei Jahren bedeutet. Der Russland-Ukraine-Krieg brachte neue Fälle von staatlich geförderten DDoS-Angriffen auf kritische Infrastrukturen und Herausforderungen für die Netzwerksicherheit, wie z. B. Versorgungsunternehmen und Transportdienste.

Der DDoS-Angriff wird von einer Armee automatisierter Bots ausgeführt, die vom Angreifer orchestriert wird, oft von vielen Tausend Computern auf der ganzen Welt. Die Verteilung der Angreifer - oder der Computer, die einen Botnet-Angriffsvektor verwenden - macht es schwieriger, den Angriff zu stoppen und auch die Quelle und die Identität des Koordinators zu ermitteln.

Der Sicherheitsforscher Brian Krebs, der seit 2016 von Hunderten von DDoS-Angriffen betroffen war, hat dokumentiert, wie diese Angriffe ablaufen.

Die typischen Opfer von DDoS-Angriffen sind bekanntere Organisationen wie Banken, Regierungsbehörden oder Medienunternehmen, aber eigentlich kann jedes Unternehmen zum Ziel werden. Indem sie einen Webserver zum Absturz bringen oder stoppen, sollen sie das Zielunternehmen Zeit und Geld kosten, um den Server zu reparieren und wieder online zu bringen.

Trends bei DDoS-Angriffen

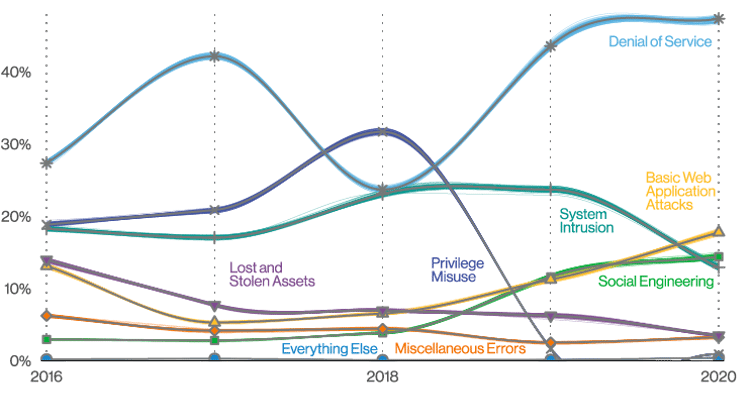

DDoS-Angriffe sind kein neues Phänomen. Der erste bekannte Angriff fand 1996 statt, als der frühe Internet-Provider Panix vom Netz genommen wurde. Seitdem werden DDoS-Angriffe nicht nur immer häufiger, sondern auch in immer größerem Umfang durchgeführt. Dies ist zum Teil darauf zurückzuführen, dass DDoS-Angreifer immer besser darin werden, mehr und mehr Bandbreite zu nutzen, um ihre Ziele zu Fall zu bringen. Der Verizon 2022 Data Breach Report hat diesen Trend verfolgt.

Im Jahr 2013 lag der Median der DDoS-Angriffe bei 422 Mbit/s, wobei nur sehr wenige die Gbit/s-Marke erreichten. Heute dauert der Median weniger als vier Stunden und liegt bei etwa 1,3 Gbit/s, wobei einige im Terabit-Bereich liegen. Verizon stellte fest, dass die heutige DDoS-Infrastruktur viel stärker formalisiert und wiederholbar ist. Dies ist einer der Gründe, warum der Bericht feststellt, dass DDoS-Angriffe seit 2019 die beliebteste Methode unter allen Malware-basierten Angriffen sind.

Im November 2021 entschärfte Microsoft einen DDoS-Angriff auf einen Azure-Kunden mit einem Durchsatz von 3,45 Tbps - es wird angenommen, dass dies der größte dokumentierte DDoS-Angriff war. Andere bemerkenswerte Angriffe sind diese:

- Google verfolgte im Oktober 2020 chinesische Quellen, die 2,5 Tbps erreichten

- Amazons Webdienste im Februar 2020, die 2,3 Tbps erreichten und drei Tage lang andauerten

- Der europäische Hosting-Anbieter OVH wurde im September 2016 von einem siebentägigen Angriff mit einem Spitzenwert von 1,1 Tbps betroffen, bei dem der Mirai-Botnet-Angriffsvektor verwendet wurde

- Auch Dyn wurde einen Monat später, im Oktober 2016, mit einer Spitze von 1,5 Tbps erreicht

- Github wurde im Februar 2018 angegriffen, was nur 20 Minuten dauerte, aber einen Spitzenwert von 1,35 Tbps hatte

Ein beunruhigender Trend ist, dass Forscher einen enormen Anstieg von DDOS-Angriffen durch Kinder festgestellt haben. Ein neuer Bericht der britischen National Crime Agency hat ergeben, dass das Durchschnittsalter von DDOS-Hackern auf 15 Jahre gesunken ist, wobei einige Täter sogar erst neun Jahre alt sind!

Das Internet der Dinge (Internet of Things, IoT) ist auch zur Waffe für DDoS-Botnet-Angriffe auf die Netzwerksicherheit geworden. Die Zahl der mit dem Internet verbundenen Geräte hat zugenommen, da immer mehr vernetzte Geräte für die Heimautomatisierung entwickelt und von den Verbrauchern gekauft werden, und viele dieser Geräte weisen eine schlechte Sicherheits- und Passworthygiene auf.

Ransomware wird jetzt mit DDoS-Angriffen kombiniert, wie Cloudflare feststellt, wobei ein Fünftel aller DDoS-Opfer in den Monaten 2021 und 2022 auch einen Lösegeldangriff erhalten wird.

Verschiedene Arten von DDoS-Angriffen

Alle DDoS-Angriffe lassen sich in zwei große Kategorien einteilen: solche, die sich auf Ihre Netzwerksicherheitsinfrastruktur selbst konzentrieren, und solche, die auf Anwendungen, insbesondere webbasierte Anwendungen, abzielen.

Es gibt zwei allgemeine Arten von Angriffen: solche, die Ihre Infrastruktur mit Datenmüll überschwemmen, um Ihre Server zu verstopfen (so genannte volumetrische DDoS-Angriffe), und solche, die auf bestimmte Protokolle abzielen (so genannte Verstärkungsangriffe), z. B. Domain Name Services (DNS), Network Time Protocol (NTP) und andere UDP-basierte Dienste. Die kleinen Protokollanfragen werden durch ein viel größeres Volumen an Datenverkehr verstärkt, das vom Server als Antwort erzeugt wird.

Innerhalb dieser Kategorien gibt es mehrere verschiedene Angriffsarten:

- Auf SSL-Entschlüsselung basierender Erschöpfungsangriff. Diese senden Datenmüll an einen SSL-verschlüsselten Webserver und fesseln ihn in seiner Antwort.

- SYN-Überschwemmungen. Dies war eine der ersten Arten von DDoS-Botnet-Angriffen und kombiniert eine volumetrische Verkehrsflut mit einem Angriff auf das SYN-Protokoll. Durch das Senden von gefälschten SYN-Anfragen kann ein verteilter Botnet-Angriff erfolgen, der den Betrieb eines Webservers überfordern kann.

- NXNS-Angriffe. Hierbei handelt es sich um eine neuere Variante des Reflection-Angriffs, bei dem ein Dritter eine DNS-Anfrage verstärkt. Er wurde vor ein paar Jahren von mehreren israelischen Sicherheitsforschern entdeckt.

- Simple Service Delivery Protocol-Angriffe. Dieses Protokoll wird von universellen Plug-and-Play-Geräten verwendet, um neue Netzwerkressourcen zu finden. Diese Angriffe fälschen die IP-Adresse eines Opfers und können einen Botnet-Angriff erzeugen, um große Datenmengen, die von diesen Geräten reflektiert werden, an einen Ziel-Webserver zu senden.

Wie kann man DDoS-Schutz bereitstellen?

Der beste Weg, Ihr Netz vor DDoS-Angriffen zu schützen und diese abzuwehren, besteht darin, den gesamten Bereich der Zugangspunkte zu Ihrem Netz abzudecken. Dies bedeutet, dass Sie die gesamte potenzielle Angriffsfläche kennen und in der Lage sind, schnell und entschieden zwischen normalen und anormalen Verkehrsmustern zu unterscheiden. Dies bedeutet auch, dass Sie Ihre Verteidigung planen und Ihren Schutz erhöhen können, wenn ein Angriff das Volumen des Angriffs erhöht. Schließlich sollten Sie eine Web Application Firewall einsetzen, um die bekanntesten Angriffe zu blockieren.

Leider gibt es kein einziges Produkt, das DDoS-Schutz vor allen möglichen Quellen bietet und Web-, Cloud- und Netzwerksicherheit gewährleistet. Die gute Nachricht ist jedoch, dass im Laufe der Jahre eine Reihe von spezialisierten Tools entwickelt wurden, die Ihnen helfen, Ihr Unternehmensnetzwerk vor DDoS-Angriffen zu schützen.

Ihre Aufgabe ist es, dafür zu sorgen, dass es keine Lücken zwischen diesen verschiedenen Tools gibt und dass Sie alle wichtigen Grundlagen abdecken, um Ihr Netzwerk und Ihre Anwendungen sicher zu halten und sich vor potenziellen Schäden durch Cyber-Kriminelle zu schützen. Täglich gibt es neue Sicherheitsbedrohungen, denn Angreifer haben es auf Ihr Unternehmen abgesehen und nutzen kostengünstige Dienste, um Schwachstellen in Ihrem Netzwerk oder in den zahlreichen Cloud-Diensten, die Sie für Ihr Unternehmen nutzen, aufzudecken.

Wie A10 helfen kann, Botnet-Angriffe zu verhindern und DDoS-Schutz zu bieten

Eine Möglichkeit, DDoS-Schutz zu bieten, ist der Einsatz von A10 Thunder® TPS-Produkten. Es enthält umsetzbare automatisierte Erkennungsinformationen und Abwehrmaßnahmen mit einer Reaktionszeit von drei Sekunden, die durch fortschrittliches maschinelles Lernen und Service-Erkennung über Hunderttausende von Erkennungsrichtlinien hinweg unterstützt werden. Expertensysteme berechnen Blockierfilter für Ihren Netzwerkverkehr in Echtzeit. Das Produkt ist in verschiedenen Konfigurationen erhältlich, darunter Hardware und virtuelle Appliances.

Weitere Einzelheiten finden Sie hier. Thunder TPS kann in Netzwerke jeder Größe integriert werden und arbeitet problemlos mit einer Vielzahl von Schutzlösungen anderer Anbieter zusammen, die zahlreiche offene APIs nutzen. Es kann DDoS-Schutz für Angriffe von einem bis 380 Gbit/s bieten.

Verwandte Ressourcen

- Umfassende und intelligente Netzwerksicherheit mit A10 Networks (Solution Brief)

- DDoS-Angriffe abwehren und abwehren: Leitfaden für Rechenzentrumsbetreiber (eBook)

- Globales Spieleunternehmen ZAPS DDoS-Angriffe in Echtzeit mit ZAPR (Fallstudie)

- Was ist das Mirai-Botnetz und wie kann man DDoS-Angriffe verhindern? (Video)

- Analyse der geschäftlichen Auswirkungen von DDoS-Angriffen (Whitepaper)