Carpet-Bombing-Angriffe unterstreichen die Notwendigkeit eines intelligenten und automatisierten DDoS-Schutzes

Kürzlich wandte sich ein großer Dienstanbieter in Osteuropa an das Bedrohungsforschungsteam von A10, um Einblick in eine Reihe von DDoS-Angriffen auf sein Netzwerk zu erhalten. Obwohl die Angriffe keine Auswirkungen auf den Dienst hatten, weckten die Häufigkeit und Hartnäckigkeit der Angriffe interne Bedenken, dass sich hinter den Angriffen eine böswilligere Absicht verbergen könnte: Könnte es sich um einen staatlichen Akteur handeln, der Malware einschleust oder seine Abwehrmaßnahmen für einen größeren Angriff auf kritische Infrastrukturen testet? Waren sie die einzigen, die angegriffen wurden, oder waren es alle Dienstleister in der Region?

Diese Sorge ist nicht unberechtigt. Angesichts des andauernden Ukraine-Konflikts sind DDoS-Angriffe eine beliebte Waffe, um den Konflikt vor Ort zu ergänzen. Das A10-Bedrohungsforschungsteam hat bereits zu Beginn des Konflikts DDoS-Angriffe gegen die Ukraine beobachtet, und sie dauern an.

Der Dienstanbieter verfügte über ein Sicherheitsteam, das den Endpunkt des Angriffs - die Auswirkungen auf sein Netz -, den Umfang und die Dauer jedes Angriffs, das erzeugte Verkehrsaufkommen, die betroffenen Netzelemente und Ports sowie die Erreichung von Schwellenwerten für die Verkehrsbelastung erkennen konnte. Was sie nicht sehen konnten, war der Ursprung des Angriffs und der breitere Kontext dieser Angriffe gegen andere in der Region oder der Welt.

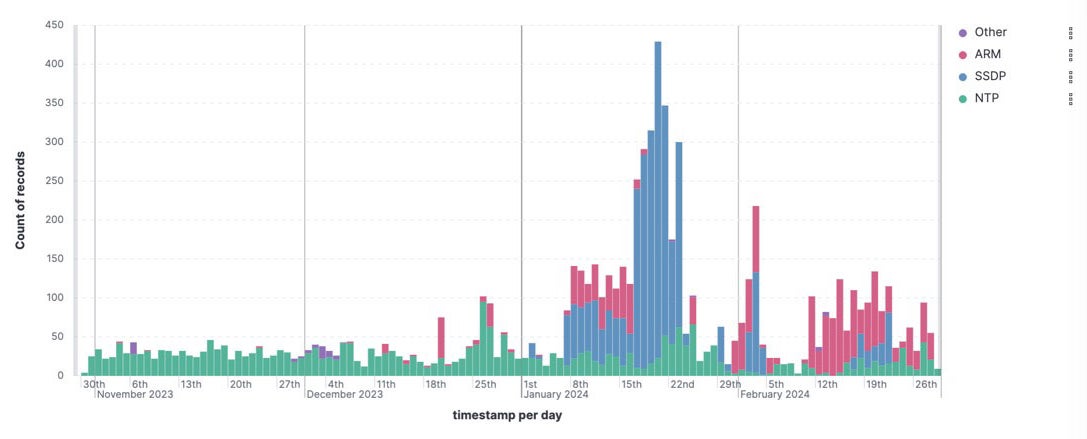

Unser Forschungsteam konnte die Angriffe im Portal A10 Defend Threat Control sehen, ein Beispiel dafür finden Sie unten. Welche Erkenntnisse konnte das Portal threat control dem Team des Dienstanbieters liefern?

Abbildung 1. SSDP-DDoS-Angriffe gegen osteuropäische Dienstanbieter beobachtet in A10 Defend Threat Control

Was sie ist und was sie nicht ist

Bei den Angriffen handelte es sich um "carpet-bombing"-Angriffe unter Verwendung von SSDP, die auf jeden IP-Adressbereich in den ASNs der Dienstanbieterorganisationen abzielten.

Carpet-Bombing-Angriffe sind nicht neu, aber sie sind in den letzten Jahren immer beliebter geworden. Benannt nach der Bombardierung ganzer Städte im Stil des Zweiten Weltkriegs, konzentrieren sich Carpet-Bombing-Angriffe nicht auf einzelne Ziele, sondern verteilen den bösartigen Datenverkehr über ein breites Spektrum von IP-Adressen, oft ein ganzes CIDR oder mehrere ASNs. Während das DDoS-Verkehrsvolumen auf einer einzelnen IP-Adresse gering sein kann, kann das Verkehrsvolumen insgesamt recht groß sein. Herkömmliche Abwehrmaßnahmen, die von Dienstanbietern eingesetzt werden, erkennen DDoS-Verkehr über einen kleinen Bereich von IP-Adressen oder Netzwerkelementen mit festgelegten Erkennungsschwellenwerten (Pakete pro Sekunde oder Mbit/s). Da ein Carpet-Bombing-Angriff nur ein geringes Verkehrsaufkommen pro IP oder Host verwendet, wird die DDoS-Abwehr dieser Elemente nie ausgelöst. Ein Angriff mit 200 Gbit/s, der sich auf eine einzige IP-Adresse konzentriert, würde beispielsweise von den meisten DDoS-Schutzsystemen schnell erkannt und abgewehrt. Bei einer gleichzeitigen Verteilung auf 2.000 Host-Ziele würde dasselbe Angriffsvolumen dazu führen, dass jeder Host 12,5 Mbit/s an Datenverkehr empfängt, ohne entdeckt zu werden und unter dem Radar der meisten Dienstanbieter zu fliegen. Dies könnte zu einer Beeinträchtigung des Dienstes führen, wenn auch nicht zu einem tatsächlichen Ausfall, obwohl das gleiche Verkehrsvolumen erzeugt wird.

Wer würde einen Teppichbombenangriff starten?

Angesichts der leichten Verfügbarkeit von DDoS-Tools im Dark Web und der über 15 Millionen weltweit verfügbaren DDoS-Waffen kann so gut wie jeder mit minimalen Fähigkeiten und Investitionen überall einen DDoS-Angriff starten. Carpet-Bombing-Angriffe sind jedoch sehr anspruchsvoll und erfordern den Einsatz von Angriffen gegen Tausende von Hosts (IP-Adressen). Die Preise für DDoS-Dienste im Dark Web richten sich nach der Anzahl der Ziele, der Größe des Angriffs (Gbit/s oder PPS) und der Dauer. Amateur-Cyberkriminelle, wie z. B. Gamer, investieren vielleicht in sehr kurzfristige Angriffe, um bestimmte Gegner offline zu schalten und sich einen Vorteil zu verschaffen, sind aber wahrscheinlich nicht daran interessiert, die hohen Preise für längerfristige und umfassendere Angriffe zu zahlen. Angriffe von längerer Dauer werden eher von einem raffinierteren und finanziell besser ausgestatteten Gegner gestartet, zu dem auch ein staatlicher Akteur gehören könnte.

Warum ist die Technik der Teppichbomben so populär geworden?

Es gibt mehrere Gründe, warum diese Technik eingesetzt werden kann:

- Das breite Spektrum an Zielen kann das eigentliche, beabsichtigte Ziel verbergen, was ideal für verdeckte Straftaten ist.

- Carpet-Bombing kann mit Techniken der Reflexionsverstärkung kombiniert werden, um ihre Verteilung und ihr Verkehrsaufkommen zu maximieren.

- Carpet-Bombing-DDoS-Angriffe können recht schwierig zu erkennen und abzuschwächen sein.

- Carpet Bombing kann effektiver sein - und mehr Schaden anrichten - als herkömmliche DDoS-Angriffsmethoden.

Carpet Bombing ist eine von mehreren Techniken, die es schwieriger machen, das Ziel und die Quelle zu identifizieren. Ein Reflection-Amplification-Angriff ist beispielsweise eine häufig verwendete Technik, bei der in der Regel Schwachstellen in Internetservern ausgenutzt werden, um den Angriffsverkehr zu verstärken, was die Identifizierung der wahren Quelle erschwert. Bei einem Carpet-Bombing-Angriff werden die Angriffsziele auf eine Vielzahl von IP-Adressen verteilt, was die Identifizierung des Ziels erschwert und eine unüberschaubare Anzahl von Warnmeldungen erzeugt. Manchmal können diese Techniken auch kombiniert werden.

ISPs sind besonders anfällig für Carpet Bombing

Dienstanbieter, wie der hier beschriebene, leiten große Mengen an Datenverkehr über ihre Netze. Ihre DDoS-Abwehr ist in der Regel auf die Erkennung von Verkehrsanomalien und -spitzen ausgelegt, die die Verfügbarkeit und Reaktionsfähigkeit des Netzes stören oder beeinträchtigen könnten. Dazu werden in der Regel Schwellenwerte für den Datenverkehr festgelegt, bei deren Überschreitung eine Abwehrreaktion ausgelöst wird. Carpet-Bombing-Angriffe sind erfolgreich, weil sie den bösartigen Datenverkehr über Tausende von IP-Adressen verteilen. Auf diese Weise wird jede einzelne IP-Adresse mit einem kleinen Datenvolumen angegriffen, das dem Radar des Erkennungssystems entgeht. Außerdem werden mehrere Anwendungen und Systeme innerhalb des Netzes des Dienstanbieters gleichzeitig angegriffen. Dies bedeutet, dass der Dienstanbieter möglicherweise die Daten von mehreren Systemen korrelieren muss, um das gesamte Ausmaß des Angriffs zu erkennen und Warnungen von verschiedenen Systemen zu verwalten. Cyber-Kriminelle wenden auch Automatisierungstechniken an, um die Ziel-IP-Adressen nach Belieben zu ändern. Ein angemessener Schutz erfordert ein hohes Maß an Automatisierung und eine ausgefeilte Erkennung, die in den bestehenden DDoS-Schutzsystemen vieler Unternehmen nicht vorhanden ist.

ISPs können sich durch intelligente Bedrohungsdaten und moderne DDoS-Erkennung und -Abwehr einen Vorsprung vor Carpet-Bombing-Angriffen verschaffen. Mit präzisen Daten können bösartige IPs, Hosts und Server im Vorfeld identifiziert und am Zugang zum Netzwerk gehindert werden. Anschließend können mithilfe von maschinellem Lernen und KI-basierter Erkennung und chirurgischer Schadensbegrenzung geeignete DDoS-Abwehrmaßnahmen eingeleitet werden, so dass legitimer Datenverkehr weiterhin übertragen werden kann.

A10 Defend Suite

Moderne DDoS-Angriffe haben sich weit über einfaches volumetrisches Flooding hinaus entwickelt. Sie sind inzwischen ausgeklügelt, vielschichtig und nutzen oft mehrere Techniken, um sich der Erkennung zu entziehen. Die A10 Defend Suite, bestehend aus A10 Defend Detector, Mitigator, Orchestrator und Threat Control, hilft Unternehmen, einen effektiveren DDoS-Schutz zu ermöglichen und/oder profitable DDoS-Scrubbing-Dienste für ihre Kunden zu erstellen. A10 Defend Detector verfügt über mehrere Erkennungsmechanismen und kann solche komplexen gezielten volumetrischen Angriffe präzise erkennen.

A10 Defend bietet eine ganzheitliche DDoS-Schutzlösung, die skalierbar, wirtschaftlich, präzise und intelligent ist und Kunden dabei hilft, optimale Benutzer- und Abonnentenerfahrungen zu gewährleisten. Die A10 Defend Suite wird von führenden Dienstanbietern, Unternehmen, Cloud-Anbietern und Online-Gaming-Anbietern eingesetzt und besteht aus vier Hauptkomponenten:

- A10 Defend Detektor identifiziert effizient abnormalen Verkehr

- A10 Defend Mitigator entschärft automatisch und intelligent den identifizierten eingehenden DDoS-Angriff

- A10 Defend Threat Control bietet proaktiv einen eigenständigen mehrschichtigen Schutz und verwertbare Erkenntnisse

- A10 Defend Orchestrator bietet einen zentralen Kontrollpunkt für die nahtlose Ausführung der DDoS-Abwehr

Das Portal A10 Defend Threat Control bietet einen Echtzeit-Überblick über die weltweiten DDoS-Angriffe und gibt einen Überblick über die Komplexität des Schutzes vor häufigen und vielfältigen DDoS-Angriffen.