Der Stand der DDoS-Waffen, 2. Quartal 2019

Eine neue Version des "State of DDoS Weapons Report" ist veröffentlicht worden. Erfahren Sie mehr über den neuen Bericht hier.

(Archiviert)

Die Häufigkeit, Intensität und Raffinesse von DDoS-Angriffen nimmt weiter zu. Die Übertragungsmethode - die Verwendung infizierter Botnets und anfälliger Server zur Durchführung dieser Angriffe - bleibt jedoch unverändert. Allerdings zeichnen sich in den Bereichen IoT und 5G einige neue Bedrohungen ab. Lesen Sie weiter, um mehr zu erfahren.

Woher die DDoS-Angriffe kommen

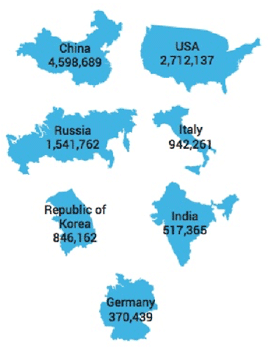

Obwohl DDoS-Waffen weltweit verbreitet sind, ist die Konzentration dort am höchsten, wo die mit dem Internet verbundene Bevölkerung am dichtesten ist.

Unsere Nachforschungen ergaben, dass die folgenden sieben Länder die meisten DDoS-Waffen beherbergen:

- China

- USA

- Russland

- Italien

- Republik Korea

- Indien

- Deutschland

In der Regel konkurrieren dieselben Länder um die Spitzenplätze in dieser Liste, auch wenn ihre Position schwankt. In unserem Bericht " State of DDoS Weapons" für das vierte Quartal 2018 waren beispielsweise China, die USA und Italien die drei Spitzenreiter.

In unserer Untersuchung aus dem 2. Quartal 2019 haben wir außerdem festgestellt, dass einige Unternehmen und Behördenbetreiber einer großen Anzahl von DDoS-Waffen (die ihren Nutzern gehören) erlauben, mit ihren Netzwerken verbunden zu bleiben.

Dadurch konnten diese Benutzer Angriffe auf andere Netzwerke und Computer durchführen. Hier sind die fünf größten Organisationen, die dies zulassen:

- China Unicom (China)

- China Telecom (China)

- TIM (Telecom Italia - Italien)

- Rostelecom (Russland)

- Korea Telecom (Südkorea)

Auch Mobilfunkanbieter hosten DDoS-Waffen. Zu den fünf größten Anbietern gehören nach unseren Recherchen:

- Guangdong Mobile Communication Co. Ltd (China)

- Shandong Mobile Communication Company Ltd. (China)

- China Mobile Communications Corporation (China)

- T-Mobile (Tschechische Republik, die Niederlande, Polen und die Vereinigten Staaten)

- Henan Mobile Communications Co. Ltd (China)

Den Daten zufolge sind dies die wichtigsten Unternehmen, die DDoS-Botnet-Agenten zur Durchführung von Angriffen hosten:

- China Unicom

- Rostelecom

- China Telecom

- TE-Daten (Ägypten)

- Baidu (chinesischer multinationaler Konzern)

- DDoS-Angreifer-Aufklärung

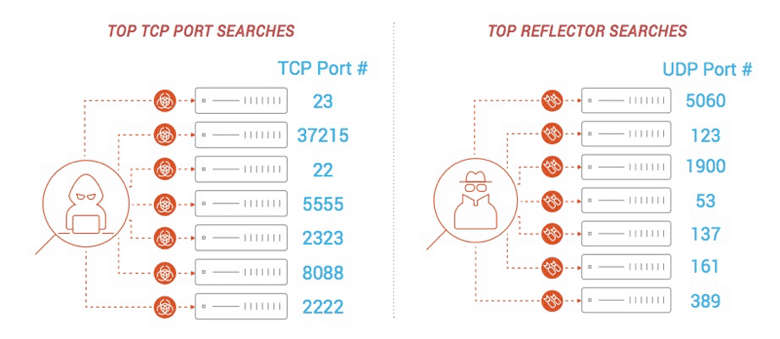

DDoS-For-Hire-Bot-Herder scannen und sondieren das Internet nach den folgenden Kriterien:

- Anfällige IoT-Rechenknoten durch offene TCP-Dienste

- Verfügbare verstärkte UDP-Dienste zur kontinuierlichen Aufstockung ihres Waffenbestands

Nach unseren neuesten Untersuchungen gehören zu den wichtigsten TCP-Port-Suchen:

- 23

- 37215

- 22

- 5555

- 2323

- 8088

- 2222

Top-Reflector-Suchen beinhalten UDP-Portnummern:

- 5060

- 123

- 1900

- 53

- 137

- 161

- 389

IoT: Eine Brutstätte für DDoS-Botnets

Wie wir bereits in der Vergangenheit geschrieben haben, passen IoT-Geräte und DDoS-Angriffe perfekt zusammen.

Mit der explosionsartigen Zunahme des Internets der Dinge (127 angeschlossene Geräte pro Sekunde, Tendenz steigend) haben es Angreifer auf anfällige angeschlossene Geräte abgesehen und haben sogar begonnen, neue Malware-Stämme speziell für das IoT zu entwickeln.

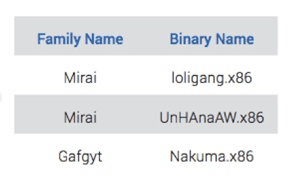

In unserer jüngsten Untersuchung haben wir die drei wichtigsten IoT-Binärdateien herausgestellt, die von Malware-Familien verbreitet werden - zwei der drei gehören zu Mirai.

Zu den fünf Ländern mit den meisten Malware-Droppern gehören:

- Niederlande

- UK

- USA

- Deutschland

- Russland

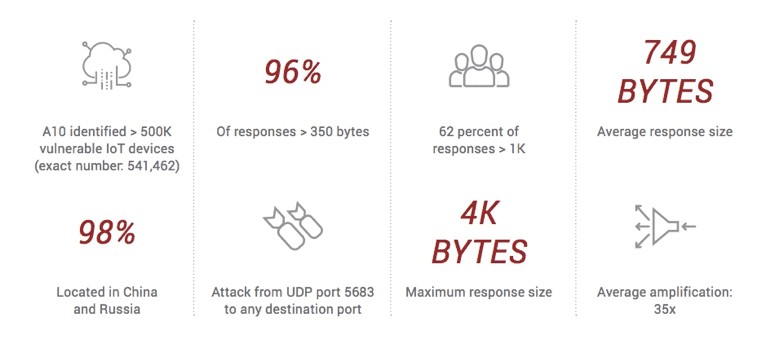

Die neue IoT-Bedrohung: COAP

Eine neue Bedrohung ist durch die branchenweite Einführung von Technologien mit schwacher Sicherheit entstanden: die UDP-Implementierung des Constrained Application Protocol (CoAP).

Dies hat es Millionen von IoT-Geräten ermöglicht, als reflektierte Verstärkungskanonen zu einer Waffe zu werden.

Dieses Machine-to-Machine (M2M)-Managementprotokoll wird auf IoT-Geräten eingesetzt, die Anwendungen wie intelligente Energie- und Gebäudeautomatisierung unterstützen.

CoAP ist ein Protokoll, das sowohl für TCP als auch für UDP implementiert ist und keine Authentifizierung erfordert, um auf eine kleine Anfrage mit einer großen Antwort zu antworten.

Hier ist ein visueller Schnappschuss der Daten, die wir über diese neue Bedrohung gesammelt haben:

Am Horizont: 5G

5G wird neue IoT-Anwendungen und Anwendungsfälle ermöglichen. Es wird auch die DDoS-Waffen, die Angreifern zur Verfügung stehen, vergrößern.

Ericsson sagte kürzlich voraus, dass die Zahl der IoT-Geräte mit Mobilfunkverbindung bis 2024 4,1 Milliarden erreichen wird.

Diese Geräte werden nicht nur in ihrer Anzahl, sondern auch in ihrer Geschwindigkeit zunehmen. 5G mit seinen höheren Datengeschwindigkeiten und geringeren Netzlatenzen wird der Hauptantrieb für diese rasche Expansion sein.

Erwähnenswert: Die größten DDoS-Angriffe werden verstärkt

Verstärkte Reflection-Angriffe nutzen die verbindungslose Natur des UDP-Protokolls mit gefälschten Anfragen an falsch konfigurierte offene Server im Internet aus.

Die Angreifer senden massenweise kleine Anfragen mit der gefälschten IP-Adresse des Opfers an ungeschützte Server, die mit Diensten konfiguriert sind, die den Angriff verstärken können.

Diese Angriffe haben zu rekordverdächtigen volumetrischen Angriffen geführt, wie der 1,3 Tbps Memcached-basierte GitHub-Angriff im Jahr 2018, und machen den Großteil der DDoS-Angriffe aus.

Jedes Quartal weisen die Ergebnisse unserer DDoS-Angriffsforschung auf eine Sache hin: den Bedarf an erhöhter Sicherheit. DDoS-Angriffe werden nicht verschwinden, und es ist an der Zeit, dass Unternehmen der Raffinesse ihrer Angreifer mit einer stärkeren Verteidigung begegnen, insbesondere wenn neue Technologien wie IoT und 5G an Fahrt gewinnen.

Wir aktualisieren diesen Bericht vierteljährlich. Weitere Informationen über den aktuellen Stand der DDoS-Waffen finden Sie im Bericht "State of DDoS Weapons" von A10 Networks.

Zusätzliche Ressourcen

- Erfahren Sie mehr über die DDoS-Schutzlösungen von A10