GTP und die Entwicklung des Roaming

Der Mobilfunkverkehr, der das GPRS Tunneling Protocol (GTP) nutzt, ist in den letzten Jahren explosionsartig angestiegen, was vor allem darauf zurückzuführen ist, dass die Preisschranken für internationales Roaming, die die Teilnehmer früher von der Nutzung dieses Dienstes abgehalten haben, weggefallen sind. Es wird erwartet, dass der weltweite internationale Roaming-Verkehr - Sprache und Daten - bis 2022 um das 32-fache zunehmen und jährlich über 1,5 Mb pro Teilnehmer erreichen wird.

Wie werden sich GTP und Roaming mit 5G verändern und was müssen Betreiber tun, um diesen Datenverkehr und ihr Netzwerk zu sichern? Dieser Blogbeitrag beschreibt Roaming und seine Nutzung von GTP und diskutiert die Entwicklung von GTP und Roaming in 5G, das Aufkommen neuer Bedrohungen und die von A10 Networks angebotene GTP-Firewall-Lösung.

Wie wird sich das Roaming mit 5G entwickeln?

Die 5G-Entwicklung wird sich auf alle Aspekte des "mobilen Roamings" auswirken, einschließlich der Netzanforderungen, der Teilnehmernutzung und der Geschäftsmodelle.

Anforderungen an das Roaming-Netzwerk

Die Spezifikationen für Roaming-Netze wurden entwickelt, um den Teilnehmern einen nahtlosen Wechsel zwischen den Netzen zu ermöglichen und den Betreibern einen Mechanismus zur Deckung der Kosten für den von Nicht-Teilnehmern erzeugten Verkehr zu bieten. In 4G-Netzen werden die Roaming-Partner über die S8-Schnittstelle mit GTP verbunden.

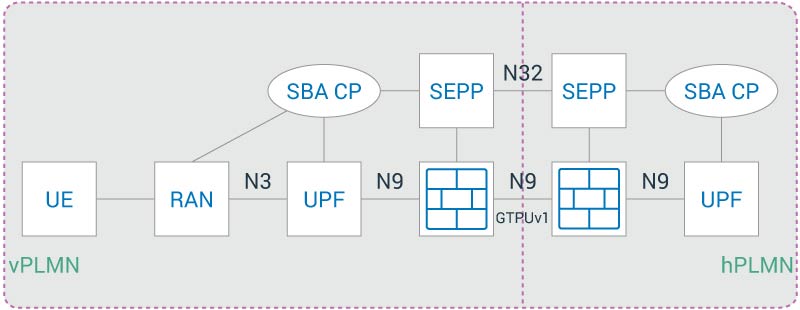

Laut 3GPP (Release 15) wird in Roaming-Architekturen für 5G-Standalone-Netze die GTP-Benutzerebene von der Steuerungsebene getrennt. Die Benutzerebene verwendet weiterhin GTP, aber für die Kontrollebene werden die Heimat-Roaming-Partner über eine neue Funktion, den Security Protection Proxy (SEPP), verbunden, der das http/2-Protokoll verwendet. Die eingebettete Verschlüsselung auf der Anwendungsebene im SEPP bietet zusätzlichen Schutz gegen die bekannten Schwachstellen beim Austausch/Roaming, die in SS7- und DIAMETER-Protokollen bestehen, aber eine Layer-7-Firewall ist weiterhin erforderlich, um die SEPP-Kontrollebene zu schützen. 5G wird auch eine native Unterstützung für eine sichere Steuerung des Roaming (SoR) bieten.

Die 5G SoR-Lösung ermöglicht es dem Heimatnetzbetreiber, seine Kunden während des Roamings in die von ihm bevorzugten besuchten Partnernetze zu leiten, um das Roaming-Erlebnis der Kunden zu verbessern, Roaming-Gebühren zu senken und Roaming-Betrug zu verhindern.

Abbildung 1. Erforderliche Firewalls für 5G Security Edge Protection Proxy

Abonnentenverkehr und Nutzung

In den nächsten fünf Jahren werden die Mobilfunkabonnements laut Ericsson jährlich um bescheidene 2 Prozent auf 8,9 Milliarden steigen, aber die Zahl der IoT-Mobilfunkverbindungen wird sich auf über 4 Milliarden vervierfachen. Der Datenverkehr pro Smartphone wird um das Sechsfache auf 21 GB/Monat steigen (Ericsson Mobility Report, November 2018). Dies umfasst alle Arten von Mobilfunkgeräten - Smartphones, IoT-Wearables, Tablets und andere - die alle mit dem Teilnehmer roamen werden.

5G wird benötigt, um das Volumen und die Vielfalt dieses Datenverkehrs zu bewältigen, wobei die nahtlose Zusammenschaltung überall ein wesentlicher Bestandteil des Wertversprechens jedes Mobilfunkbetreibers ist.

Die EU-Gesetzgebung "Roam Like at Home" von 2017 verbietet nun überhöhte Roaming-Gebühren, und viele andere Nicht-EU-Länder folgen diesem Beispiel. Angesichts der weltweit 1,4 Milliarden internationalen Touristenankünfte (Übernachtungsgäste) im Jahr 2018 haben die Mobilfunkbetreiber erkannt, dass ihre Kunden ein nahtloses (und preisgünstiges) Erlebnis erwarten - egal, wohin sie reisen und welche Geräte sie nutzen.

"Die europäischen Kunden haben es genossen, 'Roaming wie zu Hause' nutzen zu können, und suchen nun nach qualitativ hochwertigen, erschwinglichen Roamingdiensten, wo immer sie reisen. Dies zwingt die Betreiber in anderen Regionen außerhalb der EU, mit dem europäischen Angebot gleichzuziehen, indem sie sich zusammenschließen, um den Teilnehmern kostengünstigere Pakete anzubieten und gleichzeitig den Verkehrsfluss am Backend zu optimieren."

Roaming-Geschäftsmodell

Neben den technischen Zusammenschaltungsanforderungen umfasst das Roaming eine vertragliche Vereinbarung zwischen Betreibern, die sich über bilaterale Peering-Vereinbarungen oder über Vereinbarungen mit GRX/IPX-Anbietern bereit erklären, den Verkehr für die Teilnehmer des jeweils anderen Betreibers zu übernehmen.

In Roaming-Szenarien wird dem Teilnehmer in der Regel die Roaming-Nutzung von seinem Heimatnetzbetreiber in Rechnung gestellt, und das besuchte Netz stellt dem Heimatnetzbetreiber die Kosten für die Übertragung des Datenverkehrs in Rechnung - entsprechend der Roaming-Vereinbarung. Wenn ein GRX verwendet wird, findet ein Verrechnungsprozess statt. Dieses Zusammenschaltungsmodell und die Abrechnungsmodelle für Mobilfunkdienste (Absender oder Anrufer zahlen) unterscheiden sich stark von denen des Internet-Ökosystems. Dieses Modell basiert auf dem Bandbreitenverbrauch und verwendet Peering-Vereinbarungen, bei denen sowohl der Originator als auch der Terminator zur Kasse gebeten werden.

In der Mobilfunkbranche werden die Ineffizienzen und die Komplexität des Roamingmodells diskutiert. Zu den Bedenken in Bezug auf dieses Modell gehören die hohen Kosten für Auslandsgespräche, bei denen das Heimatnetz effektiv für die Zustellung in den eigenen Markt zahlt, sowie die Verwaltungskosten für Volumenprognosen und -verpflichtungen, Basistarife, inkrementelle Tarife und die manuelle Abrechnung, die häufig zu Unstimmigkeiten bei der Abrechnung führen. Da sich die Mobilfunknetze dem All-IP-Internetmodell annähern und die Betreiber mit OTT- und anderen Dienstanbietern um Teilnehmer und Datenverkehr konkurrieren, kann das Roaming-Zusammenschaltungsmodell in seiner jetzigen Form für die Mobilfunkbetreiber einen Wettbewerbsnachteil bedeuten.

Laut der GMSA ("Next-generation Interconnection and Roaming Analysis for Mobile Services", Juli 2016),

Es könnte die Möglichkeit bestehen, ein Zusammenschaltungsmodell der nächsten Generation weniger komplex zu gestalten und damit die Kosten für die Einführung von Gebühren zu senken. Das Zusammenschaltungsmodell der nächsten Generation könnte näher an die bestehenden Internet-Zusammenschaltungsregelungen (IP-Peering und Transit) angelehnt werden, zumindest für alle Dienste, die über Sprachdienste hinausgehen

Sicherheit beim Roaming

Roaming wurde ursprünglich auf der Grundlage eines Vertrauensmodells entwickelt. Das heißt, es wird davon ausgegangen, dass der Betreiber zumindest ein mäßiges Vertrauensverhältnis zu jedem Roamingpartner hat. Warum sollten sie sonst den Teilnehmern dieses Betreibers die Nutzung des Netzes gestatten? Das war eine vernünftige Annahme, denn ursprünglich war der Roaming-Verkehr nicht so groß; die Zahl der potenziellen Roaming-Partner war relativ klein und sie beschränkten sich auf gleichgesinnte Mobilfunknetzbetreiber. Obwohl das beim Roaming verwendete GTP bekannte Schwachstellen aufweist, wurden die Authentifizierungsmechanismen der einzelnen Roaming-Partner sowie die Roaming-Vereinbarung von vielen Betreibern als ausreichend angesehen, um unbeabsichtigte oder böswillige Aktivitäten der Partner zu verhindern. Daher haben viele in ihren 4G-Implementierungen keine GTP-Firewall eingesetzt.

Das Mobilfunk-Roaming-Ökosystem, die Verkehrsdynamik und die Bedrohungslandschaft haben sich jedoch in den letzten Jahren drastisch verändert und werden sich mit der Entwicklung von 5G weiter verändern. Wie bereits beschrieben, umfasst das vom 3GPP definierte Roaming-Zusammenschaltungsmodell für 5G zusätzliche Sicherheitsmaßnahmen, aber GTP wird weiterhin verwendet.

Was ist GTP?

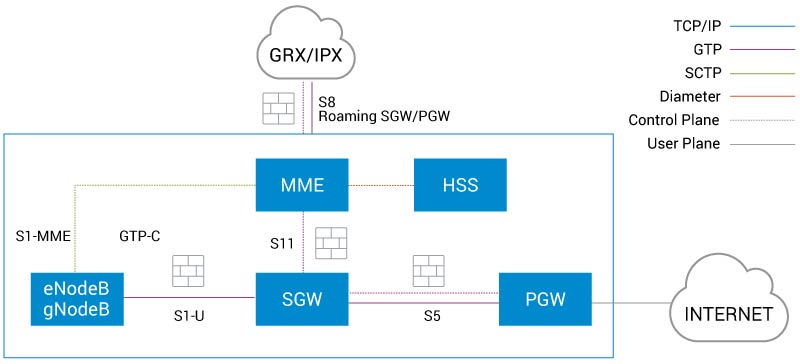

Das GPRS-Tunneling-Protokoll (GTP) ist ein IP-basiertes Kommunikationsprotokoll mit Komponenten der Kontroll- und Datenebene, das für die Übertragung des allgemeinen Paketfunkdienstes (GPRS) in GSM-, UMTS- (3G) und LTE- (4G) Netzen gemäß den Spezifikationen des 3GPP an verschiedenen Schnittstellenpunkten verwendet wird. In LTE-Netzen umfassen diese Schnittstellen Roaming (S8), RAN-SGW (S1-U) und zwischen den Kernnetzelementen SGW-PGW (S5) und MME-SGW (S11). GTP umfasst eine Nutzerebenen-Komponente (GTP-U) und eine Signalisierungs- oder Steuerebenen-Komponente (GTP-C). GTP wird verwendet, um einen GTP-Tunnel oder -Kanal zwischen Benutzergeräten und Mobilnetzknoten (Serving Gateways und Packet Gateways) aufzubauen, um Benutzer- und Kontrolldaten auszutauschen.

Abbildung 2. GTP und Firewalls in 4G- und 5G-NSA-Netzen

Risiken und Schwachstellen von GTP

GTP ist äußerst nützlich bei der Erleichterung der Übertragung des mobilen Datenverkehrs in und zwischen Mobilfunknetzen und wurde in 2,5G-, 3G- und 4G-Netzen verwendet. Es wurde jedoch zu einer Zeit entwickelt, als Mobilfunknetze noch als unangreifbar galten, und weist daher keine inhärente Sicherheit auf. GTP hängt stattdessen von der Sicherheit ab, die durch die Authentifizierung oder Autorisierung des Endgeräts und des Teilnehmers durch den Heimatnetzbetreiber gewährleistet wird. Infolgedessen weist GTP eine Reihe von Sicherheitslücken auf, die von böswilligen Akteuren oder unvorsichtigen Roaming-Partnern ausgenutzt werden können.

GTP wurde nie mit Blick auf die Sicherheit entwickelt und verfügt daher nicht über inhärente Sicherheitsmechanismen wie die Validierung der Nachrichtenintegrität oder der Authentizität des Absenders. Die Sicherheitsschwachstellen des GTP-Protokolls und die Angriffsvektoren sind in der Branche wohlbekannt und u. a. in der GSMA FS.20 - GPRS Tunneling Protocol Security und IR.88, LTE and EPC Roaming Guidelines, dokumentiert. In FS.20 werden drei Kategorien gängiger Angriffe unterschieden: Informationsbeschaffung, Denial-of-Service von Teilnehmern und Betrug sowie fortgeschrittene Angriffe durch böswillige Teilnehmer oder fehlerhaftes Verhalten von Teilnehmern. Es gibt eine Reihe von Gegenmaßnahmen, darunter die Einrichtung einer GTP-Firewall zwischen dem EPC- und dem IPX-Roamingnetz.

Die meisten Betreiber haben bereits Erfahrungen mit den üblichen GTP-Angriffen gemacht. Angreifer versuchen, Schwachstellen auszunutzen, indem sie GTP-Schnittstellen, die dem Netz ausgesetzt sind, missbrauchen. Bei diesen Angreifern kann es sich um Cyberkriminelle oder böswillige Gegenspieler handeln, die die GRX/IPX-Roaming-Verbindungen kontrollieren konnten. Diese Angriffe zielen sowohl auf Mobilfunkteilnehmer als auch auf die Infrastruktur des Mobilfunknetzes ab. Zu den häufigen GTP-Sicherheitsproblemen gehören die Offenlegung vertraulicher Daten, Denial-of-Service-Angriffe, Netzüberlastungen und eine Reihe von Betrugsaktivitäten. Mit dem wachsenden Verkehrsaufkommen und der zunehmenden Nutzung von 4G und bald auch von 5G steigen auch die Risiken.

Bei 5G sind zusätzliche Sicherheitsmaßnahmen hinzugekommen, aber GTP wird weiterhin eine wichtige Rolle spielen, insbesondere beim Roaming.

Schlussfolgerung

Da sich die Betreiber auf 5G zubewegen und wahrscheinlich noch viele Jahre lang einen gemeinsamen 4G-Kern haben werden, wachsen die mit GTP verbundenen Risiken angesichts eines viel größeren Verkehrs- und Anwendungsvolumens weiter an. Der Roaming-Verkehr mit seiner hohen Komplexität und der großen Anzahl von Verbindungspartnern und Knotenpunkten kann ein besonders anfälliges und attraktives Ziel für böswillige Akteure sein.

A10 NetworksDie GTP-Firewall schützt Netzwerke und Teilnehmer vor den von der GSMA identifizierten GTP-Schwachstellen. Die hochgradig skalierbare 5G-Lösung ist als physische, virtuelle und Container-Lösung verfügbar und bietet Betreibern die Gewissheit, dass sie ihre Netzwerke und Teilnehmer schützen und die von den Teilnehmern geforderte hohe Leistung während des gesamten Übergangs von 4G zu 5G aufrechterhalten können.

Für weitere Informationen laden Sie bitte die GTP Firewall Solution Brief herunter