Der Stand der DDoS-Angriffe: Die beste Offensive ist eine starke Defensive

Eine neue Version des "State of DDoS Weapons Report" ist veröffentlicht worden. Erfahren Sie mehr über den neuen Bericht hier.

(Archiviert)

DDoS-Angriffe werden zwar immer häufiger, schwerwiegender und fortschrittlicher als je zuvor, aber die Angreifer nutzen immer noch die gleichen Waffen, um sie auszuführen.

Dies bedeutet, dass Unternehmen die einmalige Gelegenheit haben, sich weniger auf die Aufholjagd gegenüber Kriminellen zu konzentrieren, sondern mehr auf die Stärkung ihrer Verteidigung und das Aufspüren der Waffen, die gegen sie eingesetzt werden.

In unserem Bericht "State of DDoS Weapons" untersuchen wir, welche Arten von Waffen eingesetzt werden, woher sie kommen und wie DDoS-Angriffe in naher Zukunft aussehen werden.

Im Folgenden gehen wir auf die Ergebnisse des Berichts ein, damit Sie mehr über die Waffen erfahren, die Angreifer einsetzen, und darüber, wie Sie Ihr Unternehmen wirksam vor ihnen schützen können.

Bei DDoS-Angriffen verwendete Waffen

Um ihre Ziele mit massiven Datenmengen zu überwältigen, verwenden DDoS-Angreifer häufig reflektierte Verstärkungswaffen.

Mit reflektierten Verstärkungswaffen suchen Angreifer nach Schwachstellen im UDP-Protokoll des Ziels, um dessen IP-Adresse zu fälschen und Serverschwachstellen auszunutzen, die eine reflektierte Antwort auslösen.

Infolgedessen produziert der Server Antworten, die wesentlich größer sind als die ursprüngliche Anfrage, wodurch die Kapazität des Servers überlastet wird.

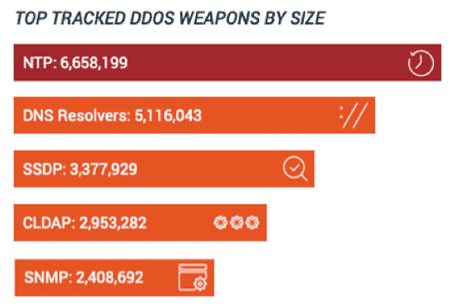

Zu den Waffen mit reflektierter Verstärkung gehören:

- Memcached

- Netzwerk-Zeitprotokoll (NTP)

- DNS-Auflöser

- Einfaches Dienstentdeckungsprotokoll (SSDP)

- Verbindungsloses Lightweight Directory Access Protocol (CLDAP)

- Einfaches Netzwerkverwaltungsprotokoll (SNMP)

In unserem Bericht haben wir analysiert, wie oft jede reflektierte Verstärkungswaffe in einem DDoS-Angriff verwendet wurde. Unsere Ergebnisse zeigen, dass NTP-basierte Waffen bei weitem am häufigsten eingesetzt werden, gefolgt von DNS-Resolver-basierten und SSDP-basierten Waffen:

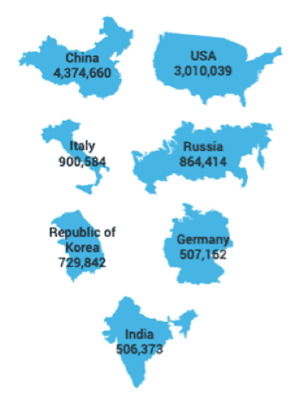

Aber woher kommen all diese Waffen? Unseren Untersuchungen zufolge werden überall dort, wo es eine dicht mit dem Internet verbundene Bevölkerung gibt, auch DDoS-Waffen gehostet.

Vor diesem Hintergrund ist es logisch, dass China und die USA mit 4.374.660 bzw. 3.010.039 Waffen die meisten Waffen besitzen. Italien liegt an dritter Stelle, gefolgt von Russland, der Republik Korea, Deutschland und Indien:

Damit diese Waffen online bleiben können, brauchen sie ein Netz, mit dem sie verbunden werden können. Hier kommen die ASNs ins Spiel: ASNs sind Sammlungen von IP-Adressen, die von einem einzigen Betreiber, in der Regel einem Unternehmen oder einer Organisation, kontrolliert werden. Leider erlauben einige dieser Betreiber DDoS-Waffen, verbunden zu bleiben.

Da die meisten DDoS-Waffen aus China stammen, ist es nicht verwunderlich, dass zwei der drei ASNs, die die meisten DDoS-Waffen hosten, chinesisch sind. Die beiden Spitzenreiter sind China Unicom und China Telecom, an dritter Stelle steht das italienische Unternehmen TIM.

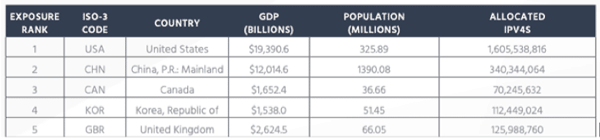

Die Herkunft der DDoS-Waffen stimmt jedoch nicht genau mit den Ländern überein, die angegriffen werden. Laut dem 2018 National Exposure Index von Rapid7 Labs sind die fünf Länder, die am stärksten durch internetbasierte Angriffe gefährdet sind, die USA, China, Kanada, die Republik Korea und das Vereinigte Königreich.

Wie DDoS-Waffen für Angriffe eingesetzt werden

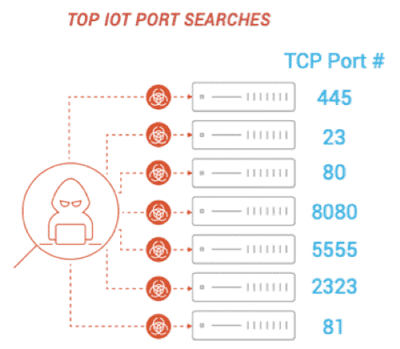

Bevor sie einen DDoS-Angriff starten, müssen die Angreifer zunächst einige Nachforschungen anstellen, sei es auf der Suche nach bestimmten Zielen oder nach potenziellen Bots, die sie ihrem Pool hinzufügen können, bevor sie an den Höchstbietenden verkauft werden.

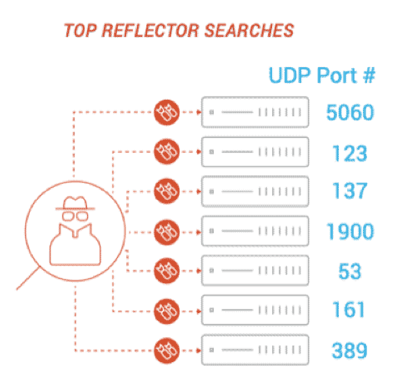

Bei der Erkundung suchen Angreifer viel häufiger nach bestimmten Arten von Ports als nach anderen.

Bei der Suche nach IoT-Ports sind die meistgesuchten TCP-Ports die Nummern 445, 23, 80, 8080, 5555, 2323 und 81.

Bei der Suche nach Reflektoren sind die meistgesuchten UDP-Ports die Nummern 5060, 123, 137, 1900, 53, 161 und 389.

Was die Angriffe selbst anbelangt, so zeigt sich, dass die größten Angriffe allesamt verstärkte Reflexionsangriffe sind.

Bei dieser Art von Angriffen senden die Angreifer große Mengen kleiner Anfragen an ungeschützte Server, wobei jede Anfrage die gefälschte IP-Adresse des Opfers trägt. Infolgedessen senden die ungeschützten Server Anfragen an das Opfer zurück, was den Server des Opfers schnell überfordern kann.

In unserem Bericht haben wir erfahren, dass Waffen mit verstärkter Reflexion in der Regel gegen Ziele in bestimmten Ländern eingesetzt werden.

Die Vereinigten Staaten waren das Land, das am häufigsten Ziel von DNS-Resolver-, NTP- und CLDAP-basierten Waffen war:

Die Republik Korea wird am häufigsten mit SNMP-basierten Waffen angegriffen, und China wird mehr als jedes andere Land mit SSDP-basierten Waffen angegriffen:

Betrachtet man das Gesamtbild, das sich aus den Ergebnissen des Berichts ergibt, so wird deutlich, dass es für Unternehmen absolut notwendig ist, sich in einigen Schlüsselbereichen zu schützen.

Im Jahr 2019 müssen Unternehmen besonders darauf achten, ihre NTP-, TCP- und UDP-Ports zu verteidigen, wobei zu beachten ist, dass sich verstärkte Reflexionsangriffe oft als die größten und verheerendsten erweisen.

Wenn Sie mehr über die DDoS-Waffen erfahren möchten, die Angreifer heute einsetzen, laden Sie jetzt unseren aktuellen Bericht The State of DDoS Weapons herunter.

Erfahren Sie mehr über die DDoS-Schutzlösungen von A10.