Threat Intelligence Bericht: DDoS-Angriffe nehmen im 2. Quartal 2020 zu

DDoS-Angriffe nehmen in Umfang, Häufigkeit und Raffinesse weiter zu. DDoS-Botnet-Waffen sind so beliebt wie eh und je, während moderne Malware neue Wege findet, um IoT-Systeme zu infizieren und sie als Drohnen zu rekrutieren. Reflektierte Verstärkungsangriffe helfen den Hackern, die Auswirkungen ihrer Bemühungen zu verstärken. In schwierigen Zeiten wie diesen sind aktuelle Bedrohungsdaten für Sicherheitsexperten in Unternehmen ein wichtiger Bestandteil einer DDoS-Schutzstrategie, um wichtige Systeme zu schützen.

"Q2 2020: The State of DDoS Weapons", ein Threat Intelligence Report der Sicherheitsforscher von A10 Networks , bietet einen detaillierten Einblick in die Waffen, Methoden und Geografien, die die aktuelle Bedrohungslandschaft definieren. Im zweiten Quartal dieses Jahres haben die Bedrohungsforscher von A10 Networks Angriffsagenten unter der Kontrolle von DDoS-Botnets genau beobachtet, Malware-Innovationen durch den Einsatz von Honeypots entdeckt und das Internet nach exponierten Quellen für reflektierte Verstärkungsangriffe gescannt.

Das Forschungsteam bewertet auch Systeme, die das Potenzial haben, zu Angriffs-Bots, Reflektoren oder Verstärkern zu werden, und schätzt die Wahrscheinlichkeit ein, dass diese Maschinen aufgrund ihrer Verfügbarkeit im Internet und möglicher Schwachstellen kompromittiert werden. Derzeit werden etwa 10 Millionen eindeutige Quell-IP-Adressen verfolgt.

Portmap belegt den ersten Platz bei Waffen für DDoS-Angriffe

Portmap, das zum ersten Mal in das Bedrohungsforschungsprogramm A10 Networks aufgenommen wurde, ist mit 1.818.848 DDoS-Waffen, die im zweiten Quartal 2020 verfolgt wurden, an die Spitze des Berichts gesprungen. SNMP und SSDP folgen dicht dahinter mit jeweils fast 1,7 Millionen verfolgten DDoS-Waffen - obwohl diese aufgrund ihres Verstärkungsfaktors und der Schwierigkeit der Schadensbegrenzung eigentlich die gefährlichere Bedrohung darstellen. Der vollständige Bericht enthält auch Daten über die Verbreitung von DNS-Resolver- und TFTP-DDoS-Waffen.

Amplifikationsangriffe in den USA, DDoS-Botnetze in China

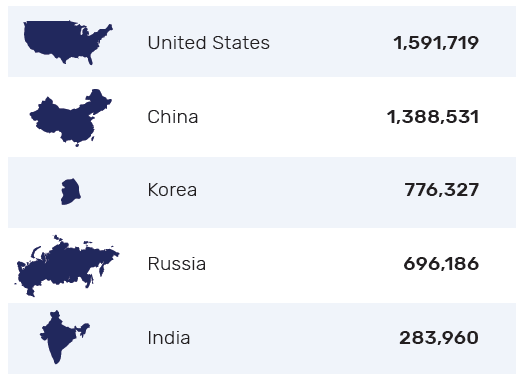

Während in früheren Berichten von A10 Networks Länder wie China, Korea, Russland und Indien als führende Quellen von DDoS-Angriffen eingestuft wurden, hat Portmap die USA mit fast 1,6 Millionen DDoS-Waffen an die Spitze der Liste gesetzt - über 200.000 mehr als China auf dem zweiten Platz.

Diese Waffen können in Portmap-basierten DDoS-Angriffen eingesetzt werden, bei denen Server, auf denen das UDP-basierte Portmapper-Protokoll läuft, für reflektierte Verstärkungsangriffe ausgenutzt werden, die eine viel größere Anzahl von Serverantworten auslösen als die ursprünglichen Anfragen.

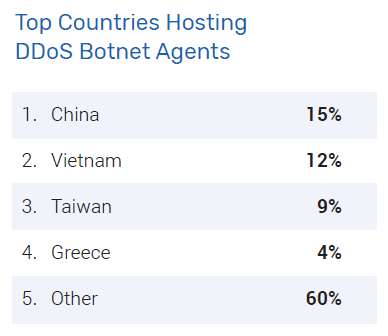

Der vollständige Bericht enthält zusätzliche Details zu den wichtigsten Ländern und Regionen, die Waffen für Amplifikationsangriffe beherbergen, sowie DDoS-Botnet-Agenten, die jetzt dazu verwendet werden, die Malware, mit der sie infiziert sind, auf andere Computer, Server und IoT-Geräte zu übertragen und sie unter die Kontrolle eines Angreifers zu bringen, um weitere Angriffe zu initiieren. Einblicke in die Ursprünge dieser Angriffe können Unternehmen helfen, ihre DDoS-Schutzbemühungen effektiver zu gestalten.

DDoS-Waffen werden häufig von einem ASN gehostet, einer Ansammlung von IP-Adressbereichen unter der Kontrolle eines einzigen Unternehmens oder staatlichen Betreibers, eine Methode, die es einer großen Anzahl von Waffen ermöglicht, mit dem Netzwerk verbunden zu bleiben und andere Systeme anzugreifen. Zwei der fünf größten ASNs, die DDoS-Waffen hosten, China Telecom und China Unicom CN, haben ihren Sitz in China, während ein dritter, Chungwha Telecom, in Taiwan operiert. Der einzige in den USA ansässige ASN unter den fünf Spitzenreitern, Charter Communications, belegt mit 477.926 gehosteten Waffen den zweiten Platz.

Malware-Verbreitung und Drohnen-Rekrutierung nehmen zu

Schwachstellen, die Ende 2019 aufgetaucht sind, werden jetzt als Waffe eingesetzt, da IoT-basierte Angriffe Tausende von Malware-Binärdateien in anfällige Systeme einschleusen. In vielen Fällen sind IoT-Geräte aufgrund von übersehenen Sicherheitsupdates und Fehlerbehebungen ungeschützt - mit verheerenden Folgen.

Hunderttausende Male pro Stunde nutzen böswillige Akteure eine Sammlung von RCE-Exploits (Remote Code Execution) und eine ständig wachsende Liste von Standardbenutzernamen und Passwörtern, um IoT-Geräte zu rekrutieren, sie in Drohnen zu verwandeln und wiederum andere Systeme zu infizieren. Zu den wichtigsten Malware-Familien, die im zweiten Quartal 2020 beobachtet wurden, gehören Gafgyt, Dark Nexus und Mirai. Der vollständige Bericht geht näher auf spezifische Binärdateien ein, einschließlich der Merkmale und des Verhaltens von arm7, der in diesem Quartal am häufigsten gesichteten Binärdatei, um eine Strategie zur Schadensbegrenzung zu entwickeln.

Nutzung von Threat Intelligence für den DDoS-Schutz

Während die Häufigkeit, Intensität und Raffinesse von DDoS weiter zunimmt, haben Unternehmen einen Faktor auf ihrer Seite: die laute, verteilte Natur von DDoS-Angriffen, die es Verteidigern ermöglicht, einen proaktiven Ansatz zum DDoS-Schutz zu verfolgen. Indem sie Einblick in den Ursprungsort einer Waffe erhalten, können Sicherheitsteams schwarze Listen mit IP-Adressen erstellen, die im Verdacht stehen, DDoS-Botnets und potenziell gefährdete Server zu hosten. In Kombination mit der Erkennung von Bedrohungen in Echtzeit und der automatischen Extraktion von Signaturen kann diese Strategie Unternehmen helfen, selbst die massivsten DDoS-Angriffe mit mehreren Vektoren zu verhindern.