Warum Roaming auch in einer 5G-Welt wichtig ist

5G ändert vieles, aber nicht alles. Auch wenn die 5G-Sicherheit ein großer Schritt nach vorn ist, gibt es immer noch viele Schwachstellen und Risiken, insbesondere beim Roaming. Warum Roaming? Weil das GPRS Tunneling Protocol (GTP), das Legacy-Protokoll, das die Verbindung zwischen Netzwerkschnittstellen mehrerer Generationen herstellt, von Natur aus anfällig ist. Und wie wir später in diesem Beitrag sehen werden, werden Mehrgenerationennetzwerke (2G bis 5G und darüber hinaus) noch eine ganze Weile auf der Bildfläche erscheinen, lange bevor ein 5G-exklusives oder nur eine Generation umfassendes mobiles Technologieuniversum zustande kommt - wenn überhaupt.

Zunächst ein wenig über GTP

GPRS Tunneling Protocol (GTP) ist eine 2.5G-Technologie, die es Mobilfunknutzern ermöglicht, nahtlos zwischen Netzen verschiedener Generationen zu wechseln. Das Protokoll wurde zusammen mit General Packet Radio Service (GPRS) entwickelt, dem in GSM integrierten mobilen Datenstandard, der es Mobilfunknetzen ermöglicht, IP-basierte Kommunikation an externe Netze zu übertragen.

Als 2,5G-Technologie wurde GTP nicht mit Blick auf die 5G-Sicherheit entwickelt, denn vor dem Aufkommen der Smartphones gab es in den Mobilfunknetzen nur wenige, wenn überhaupt, 5G-Sicherheitsprobleme. Die proprietären Technologien innerhalb der damals noch weitgehend geschlossenen Branche sorgten für Mobilfunknetzinfrastrukturen, die praktisch "frei von Cyberangriffen" waren. Als sich die Branche weiterentwickelte und IP-basierte Technologien in den Vordergrund traten, wurde die Notwendigkeit, GTP-fähige Verbindungen zu sichern, kritisch, wie die zunehmende Nutzung von GTP-exponierten Schnittstellen zeigt, die für Cyberangriffe anfällig sind. Davon sind Mobilfunkteilnehmer und -betreiber gleichermaßen betroffen, da Cyber-Angreifer die mobile Kommunikation anzapfen, um Netzwerkinformationen und Teilnehmer-IDs zu stehlen, was wiederum zu Dienstunterbrechungen, Kundenabwanderung und Betrug führen kann.

Roaming ist auf dem Vormarsch

Die Abschaffung der internationalen Roaming-Gebühren und die sprunghaft ansteigende Zahl von Anwendungen, reisenden Mobilfunkteilnehmern und sowohl intelligenten als auch "dummen" Geräten (z. B. Internet der Dinge (IoT) und industrielles Internet der Dinge (IIoT)) haben zu einem exponentiellen Wachstum des Roaming-Verkehrs geführt - laut Telecoms.com sogar um 95 Prozent. Milliarden von Smartphones, die auf mobiles Breitband zugreifen, und permanent roamende IoT-Geräte mit begrenzter Funktionalität und wenig oder gar keiner Sicherheit treiben den mobilen Datenverkehr in die Höhe. Einem kürzlich erschienenen Ericsson Mobility Report zufolge wird sich dieser Datenverkehr, der heute über fast 7 Milliarden weltweit verbundene Mobilfunkgeräte läuft, bis 2025 voraussichtlich vervierfachen. Und mit der Unterstützung der Infrastruktur der nächsten Generation für neue Gerätetypen und neue Anwendungsfälle wird sich das Wachstum des internationalen Roaming-Verkehrs voraussichtlich noch weiter beschleunigen - Juniper Research prognostiziert einen 32-fachen Anstieg bis 2022.

Mit zunehmendem Roaming steigen auch die Risiken

Mit dem zunehmenden Roaming-Verkehr steigen auch die Risiken. Was auf dem Spiel steht, sind neue und aufkommende 5G-Mobilfunknetz-Umsatzströme. Um die Chancen zu nutzen, müssen Mobilfunkbetreiber die 5G-Sicherheitsherausforderungen lösen, die für 5G-Umgebungen und die heutigen hyperverbundenen Netzwerke einzigartig sind. In der 5G-Ära wird die Sicherheit zu einem immer komplexeren Unterfangen, da das Roaming-Ökosystem wächst und vielfältiger wird und sich einem breiteren Spektrum von Partnern öffnet. Mit dem Aufkommen von branchenspezifischen Mobile Virtual Network Operators (MVNO) und IoT-Lösungsanbietern werden Mobilfunkbetreiber mit einem Sicherheitsmodell konfrontiert, das auf veralteten Protokollen wie GTP und nicht auf robuster Sicherheit basiert. Cyberkriminelle werden sicherlich das Potenzial eines solchen boomenden, aber anfälligen Ziels erkennen und ihre Hack- und Angriffsaktivitäten entsprechend ausrichten.

Das Fortbestehen von Mehrgenerationen-Netzwerken erhöht die Risiken

Multigenerationen-Mobilfunknetze wird es bis in die absehbare Zukunft geben, was bedeutet, dass GTP auch in einer 5G-Welt von Bedeutung sein wird. Wie bei früheren Generationen werden mit 5G neue Standards eingeführt. Die neuen Standards ersetzen jedoch nicht die vorherigen, sondern überschneiden sich mit ihnen. Solange also frühere Generationen in Betrieb bleiben, werden alte Protokolle und ihre Schwachstellen die Netze bedrohen, ob mit oder ohne 5G. Auch das Mobilfunk-Roaming hat sich im Laufe der Entwicklung der Branche radikal verändert. Heute sind mehr als 2.000 Partner weltweit an einem Netz von Verbindungen beteiligt, das vier Generationen von Mobilfunktechnologien über Dutzende von Schnittstellen und Protokollen unterstützt. Mit dem Übergang zu 5G, bei dem es zu erheblichen Überschneidungen von 3G und 4G kommt, werden neue Dienste und Technologien die Angriffsfläche vergrößern.

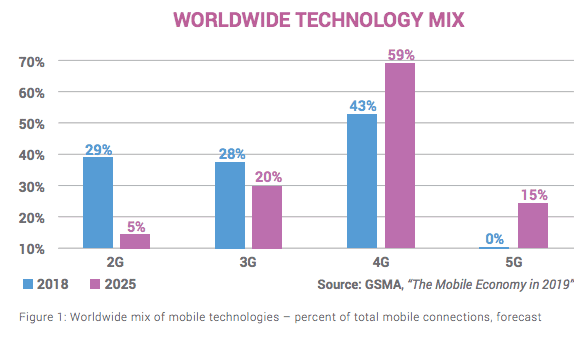

Die GSMA schätzt, dass bis 2025 nur 15 % der Abonnenten über 5G-Netze verfügen werden,

während 85 % weiterhin von 4G-, 3G- und sogar 2G-Netzen bedient werden.

GTP-basierte Angriffe

GTP ist ein Kommunikationsprotokoll, kein Sicherheitsstandard. Als solches erleichtert es den Datenfluss innerhalb und zwischen Mobilfunknetzen, lässt aber anfällige Netzschnittstellen für Angriffe offen. GTP-Schwachstellen erleichtern Angreifern den Zugriff auf wichtige Netz- und Teilnehmerinformationen, darunter wichtige Kennungen wie die Tunnel-Endpunkt-ID (TEID) - ein vom GPRS-Tunneling-Protokoll (GTP) zugewiesener Pfad zum mobilen Kern des Netzes -, die temporäre Mobilteilnehmeridentität (TMSI) und die internationale Mobilteilnehmeridentität (IMSI). Das ist alles, was ein Angreifer braucht, um sich als rechtmäßiger Teilnehmer auszugeben und in ein Mobilfunknetz einzudringen. Mithilfe dieser Informationen können Hacker vertrauliche Daten stehlen, um Betrug zu begehen, Netzwerke zu überlasten, die Kommunikation von Teilnehmern zu unterbrechen und Denial-of-Service-Angriffe (DoS) zu starten. So geht's:

- Brute-Force-Angriff (auch bekannt als Trial-and-Error-Angriff) - Mit automatisierten Brute-Force-Tools sendet der Angreifer Nachrichten mit beliebigen TEID-Werten an das Paket-Gateway, bis eine Nachricht erfolgreich ist. Dann erbeutet der Angreifer die TMSI des Opfers, indem er mit Hilfe eines Abhörgeräts (z. B. eines IMSI-Catchers - einer betrügerischen oder gefälschten Basisstation) passiv nach ihr sucht, ebenfalls mit roher Gewalt. Mit der TEID und TMSI kann der Angreifer eine Identifizierungsanfrage an die Mobile Management Entity senden, die mit der IMSI des Opfers antwortet.

- IMSI-Diebstahl - In diesem Fall nutzt ein Angreifer die veralteten 3GPP-Mobilfunkstandards aus, die keine Authentifizierung der Geräte durch die Netze erfordern, und verwendet einen IMSI-Catcher, um die IMSI eines ahnungslosen Teilnehmers zu stehlen. Aufgrund der fehlenden Authentifizierung ist es für einen IMSI-Catcher, der sich als legitime Basisstation ausgibt, relativ einfach, die für Angriffe erforderlichen Daten zu erfassen.

Die Teilnehmer sind oft nachlässig, was den Schutz ihrer Smartphones angeht, und erwarten, dass sie ihre mobilen Geräte auch unterwegs nutzen und auf alle ihre Dienste zugreifen können, vor allem jetzt, wo die "Roam Like at Home"-Regeln in Kraft getreten sind, nach denen die Nutzer auf Reisen in der EU Inlandspreise für Sprachanrufe, SMS und mobiles Internet zahlen. All dies führt zu einer Umgebung, in der GTP-basierte Angriffe einfacher und häufiger werden. Weitere Informationen über die Arten von Angriffen, die durch GTP-Schwachstellen ermöglicht werden, finden Sie im eBook zum Download : Smart Phones and Stupid Devices - Why Roaming Still Matters in a 5G World.

Die Industrie verbessert die 5G-Sicherheit - aber reicht das aus?

Die 5G-Architektur bietet mehrere wichtige Verbesserungen der Cybersicherheit, darunter Verschlüsselung, gegenseitige Authentifizierung, Integritätsschutz, Datenschutz und Verfügbarkeit. Nichtsdestotrotz werden während des Übergangs zu 5G weiterhin Sicherheitsmaßnahmen zum Schutz vor 2G-, 3G- und 4G-Multigenerationen-Bedrohungen erforderlich sein. Die neuen 5G-Spezifikationen umfassen Sicherheitsverfahren innerhalb des 5G-Systems, einschließlich des 5G-Kerns und des 5G-New-Radios.

Zu den wichtigsten 5G-Cybersicherheitsverbesserungen gehört ein neuer Security Edge Protection Proxy, der zusätzlichen Schutz vor bekannten Inter-Exchange/Roaming-Schwachstellen bietet. 5G ermöglicht es Netzbetreibern außerdem, Privatkunden auf bevorzugte besuchte Partnernetze zu lenken, um das Roaming-Erlebnis zu verbessern und Betrug zu verhindern.

Obwohl die 5G-Sicherheit ein großer Schritt nach vorn ist, werden Mobilfunknetze weiterhin GTP-Bedrohungen ausgesetzt sein. Daher müssen Mobilfunkbetreiber eine GTP-Firewall zum Schutz vor Angriffen aus Zugangsnetzen, Roaming-Partnern und dem Internet der Dinge (IoT) einrichten, um einen unterbrechungsfreien Betrieb für ihre Netze und Teilnehmer zu gewährleisten.

Schutz der 5G-Investitionen

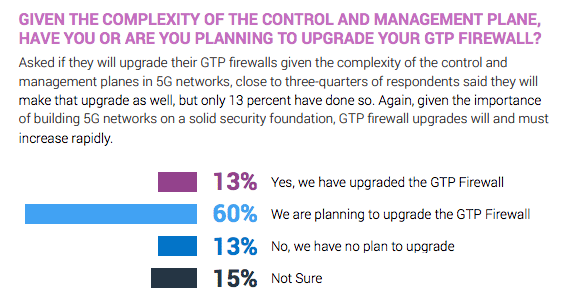

Mit seinen hohen Datenraten und seiner enormen Reichweite setzt 5G neue Maßstäbe für die Anforderungen an die Betreibernetze. Durch die Ermöglichung von mobilem Breitband und extrem zuverlässiger Kommunikation mit geringer Latenz wird die Technologie den Kundennutzen liefern, der für ein langfristiges Wachstum und die Rentabilität der Branche erforderlich ist. Allerdings bleiben die massiven 5G-Investitionen ohne die Möglichkeit, Kunden, Infrastruktur und Mobilfunkbetreiber zu schützen, gefährdet. Glücklicherweise sind sich die meisten Mobilfunkbetreiber der Sicherheitsherausforderungen von 5G bewusst und gehen diese proaktiv an, wie eine kürzlich von A10 Networks gesponserte Umfrage zeigt.

Im Zuge der Umstellung auf 5G planen 73 % der Mobilfunkbetreiber eine Aufrüstung ihrer GTP-Firewall oder haben diese bereits durchgeführt.

A10 Networks GTP-Firewall

Um die Chancen von 5G voll ausschöpfen zu können, müssen Mobilfunkbetreiber die GTP-Sicherheit gewährleisten. A10 Networks Die GTP-Firewall schützt den mobilen Kern vor GTP-basierten Bedrohungen wie Informationslecks, bösartigen Paketangriffen und DDoS-Angriffen über GTP-Schnittstellen und bietet die Sicherheit und Skalierbarkeit, die für einen unterbrechungsfreien Betrieb erforderlich sind. Sie nutzt die neuesten Standards und Technologien, um Schwachstellen zu reduzieren und Angriffe zu verhindern. So wird ein besseres mobiles Erlebnis für Kunden und eine profitablere Zukunft für Mobilfunkbetreiber gewährleistet.

Tauchen Sie tiefer ein

- Erfahren Sie mehr über Mobile Roaming Security

- Smartphones und dumme Geräte herunterladen - Warum Roaming auch in einer 5G-Welt wichtig ist