Einblicke in die DDoS-Angriffe auf die französische Regierung

Die Angriffe dauern zu diesem Zeitpunkt noch an. Hier sind ein paar Screenshots von Daten und einige Einblicke. Ich werde mich kurz fassen, da Sie diese Nachricht bereits in verschiedenen Medien gelesen haben.

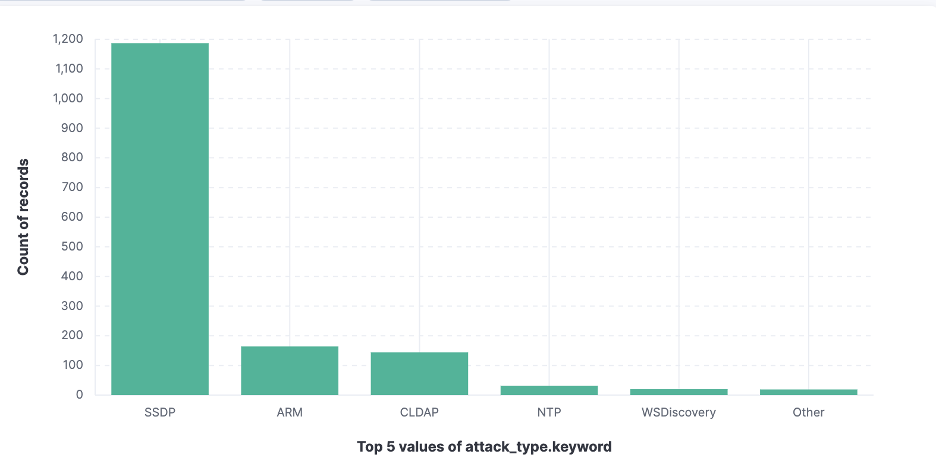

Unsere Sensoren begannen am Sonntag um 18:00 Uhr GMT mit dem Empfang von Angriffsdaten, beginnend mit einem ARD/ARM-Angriff und einem allmählich ansteigenden, viel größeren SSDP-Verstärkungsangriff.

Angriffstypen mit Ziel Frankreich ab 18:00 Uhr

Angriffstypen mit Ziel Frankreich ab 18:00 Uhr

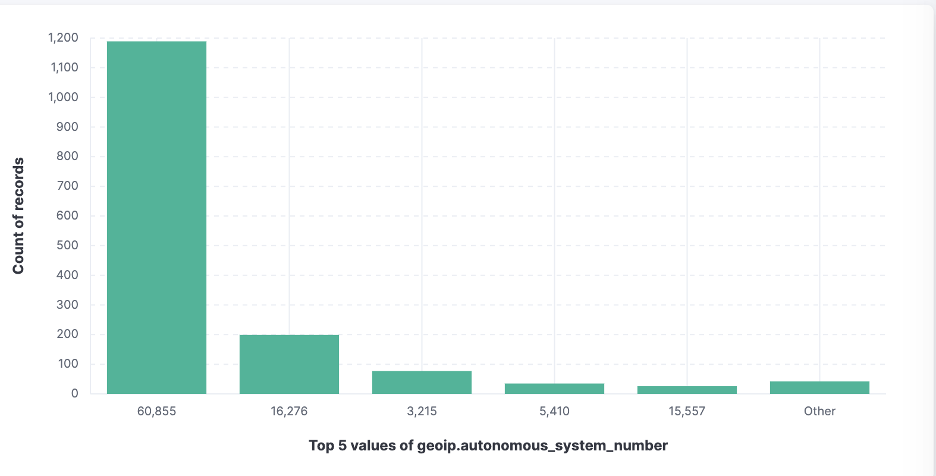

Ein Blick auf die SSDP-Daten verrät es:

Die Top-5 der französischen ASNs in diesem Zeitraum

Die Top-5 der französischen ASNs in diesem Zeitraum

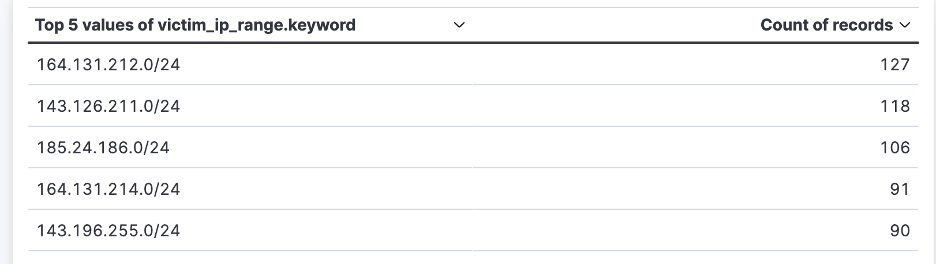

In AS 60855 wird die Dynamik des Angriffs deutlich:  Die 5 am häufigsten angegriffenen Teilnetze in ASN 60855

Die 5 am häufigsten angegriffenen Teilnetze in ASN 60855

Bei näherer Betrachtung eines Beispiels dieses Angriffs kann man feststellen, dass eines der Ziele in diesem Subnetz liegt. "social.gouv.fr"

Einzelheiten zum Teilnetz von ipinfo.io

Einzelheiten zum Teilnetz von ipinfo.io

Mit unserem Produkt A10 Defend Threat Control können Sie etwas tiefer in die Materie eindringen und dennoch einen Überblick über die Angriffe auf den gesamten ASN und dessen Teppichbombencharakter erhalten.

Schnappschuss aus einem Threat Control Bericht für ASN 60855

Schnappschuss aus einem Threat Control Bericht für ASN 60855

Threat Control Snapshot mit angegriffenen Ports und Hostnamenbeispielen

Threat Control Snapshot mit angegriffenen Ports und Hostnamenbeispielen

Die Angriffspakete werden also von verschiedenen Ports aus gesendet. Wenn das SSDP-Gerät korrekt funktioniert, sehen Sie theoretisch ein Angriffspaket, das vom UDP-Port 1900 stammt und für den UDP-Port (in diesem Fall) 80 oder 443 bestimmt ist und das wahrscheinlich seinen Weg durch die unzähligen ACLs und Firewalls des Pfads finden soll. Es gibt jedoch auch Pakete, die von hohen UDP-Ports stammen und für die Ports 80/443 bestimmt sind. Es ist einfacher, den Unterschied zwischen diesem Paket und Quicc unter Stress zu erkennen, wenn Sie die Nutzlast lesen.

Erfahrungsgemäß haben SSDP-Amplifikationsangriffe eine UDP-Nutzlast von 360 Byte oder mehr. Je nach der Anzahl der verwendeten Reflektoren kann dies zu einem sehr großen Angriff werden.

Ursprünglich vom Autor auf LinkedIn veröffentlicht.

Siehe die Presseberichterstattung über die laufenden Angriffe.