Warum sind Regierungsbehörden so anfällig für Hackerangriffe?

Bei der Netzwerksicherheit spricht man von "Angriffsflächen", d. h. von der Gesamtzahl der Punkte oder Vektoren, über die ein Angreifer versuchen könnte, in eine Computerumgebung einzudringen. Mit der zunehmenden Digitalisierung von Regierungsorganisationen auf Bundes-, Landes-, Bezirks- und Kommunalebene haben sich ihre Angriffsflächen enorm vergrößert, und sie sind dadurch viel anfälliger für alle Arten von Cyberangriffen geworden.

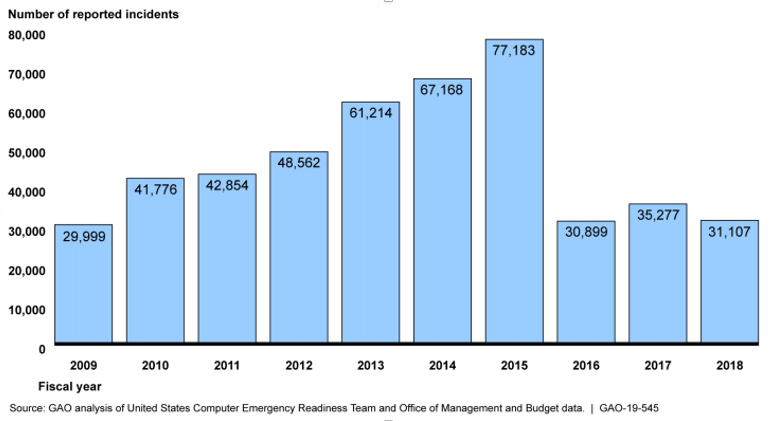

An das U.S. Computer Emergency Readiness Team gemeldete Informationssicherheitsvorfälle auf Bundesebene, Finanzjahre 2009 bis 2018. Anmerkung: Bis zum Finanzjahr 2016 war die Zahl der von Bundesbehörden an das United States Computer Emergency Readiness Team (US-CERT) des DHS gemeldeten Informationssicherheitsvorfälle jedes Jahr stetig gestiegen. Vom Finanzjahr 2009 bis zum Finanzjahr 2015 stieg die Zahl der gemeldeten Vorfälle von 29.999 auf 77.183, was einem Anstieg von 157 Prozent entspricht. Änderungen der Bundesrichtlinien für die Meldung von Vorfällen im Jahr 2016 trugen zu dem Rückgang der gemeldeten Vorfälle im Geschäftsjahr 2016 bei. Insbesondere verlangten die aktualisierten Richtlinien zur Meldung von Vorfällen, die im Geschäftsjahr 2016 in Kraft traten, von den Behörden nicht mehr, Nicht-Cyber-Vorfälle oder Vorfälle zu melden, die als Scans, Sonden und Zugriffsversuche kategorisiert wurden.

Quelle: GAO

Die Hauptgründe für diese hohe Anfälligkeit sind unzureichende IT-Sicherheitsausgaben für neue Geräte und Mitarbeiterschulungen in Verbindung mit übermäßig bürokratischen Prozessen, die es diesen Organisationen insgesamt sehr schwer machen, mit dem Tempo der digitalen Entwicklung Schritt zu halten. Dies wiederum führt dazu, dass geschäftskritische öffentliche Dienste wie Gerichtssysteme, kommunale Versorgungsbetriebe, Rechnungsbezahlungsdienste, Verkehrskontrolle, Stromnetze und Wahlregistrierung ernsthaft gefährdet sind, gestört zu werden. Der 2018 Government Cybersecurity Report von Security Scorecard stellt dies fest:

Regierungsorganisationen sind nach wie vor ein Hauptziel, da sie Unmengen an personenbezogenen Daten speichern und verarbeiten, ganz zu schweigen von streng geheimen nationalen Sicherheitsdaten. Alle notwendigen Komponenten kritischer Infrastrukturnetze wie Gerichte, Verkehr, öffentliche Verkehrsmittel, Wahlen und öffentliche Versorgungseinrichtungen fallen unter die Zuständigkeit regionaler Regierungen. Selbst "kleine" Regierungen können riesige, schwerfällige Bürokratien sein, die eine Mischung aus neuen Technologien und einer massiven, äußerst anfälligen, veralteten Infrastruktur aufweisen, die einen perfekten Sturm für moderne Hacker darstellen.

Angesichts der SARS-Cov2-Pandemie, die inzwischen so gut wie alle Lebensbereiche erfasst hat, arbeiten viele Regierungsangestellte von zu Hause aus, was das Risiko von Hackerangriffen auf die Regierung erheblich erhöht. Infolgedessen nehmen Datenschutzverletzungen und Datenexfiltration, Malware-Einbrüche, Phishing-Angriffe und Ransomware-Versuche zu.

In allen Sektoren sind externe Akteure für einen wachsenden Prozentsatz von Sicherheitsverletzungen verantwortlich: 75 Prozent im Jahr 2019, gegenüber 62 Prozent im Jahr 2018. Dies deutet darauf hin, dass Unternehmen ihre Abwehrmaßnahmen gegen Insider-Bedrohungen und den Schutz vor Datenverlusten verbessern, aber sie sehen sich neuen und potenziell gefährlicheren Bedrohungsakteuren gegenüber. Dazu gehören vor allem diejenigen, die von Nationalstaaten unterstützt werden.

Warum ist die Regierung ein heißes Ziel geworden?

Hacker lieben es, die Online-Dienste von Regierungsbehörden zu hacken, weil sie oft "weiche" Ziele sind. Oft sind sie nur schwach geschützt, werden unzureichend überwacht und schlecht gewartet (d. h. Updates und Patches sind häufig veraltet). Der Hauptgrund für Angriffe auf Regierungsbehörden ist jedoch die Tatsache, dass die finanziellen Belohnungen für erfolgreiche Angriffe enorm sein können oder, im Falle von feindlichen staatlichen Akteuren, sehr wertvoll für die politische Cyber-Kriegsführung sind. Wenn man bedenkt, wie einfach und wertvoll diese Ziele sind, ist es keine Überraschung, dass die Häufigkeit der Angriffe zunimmt.

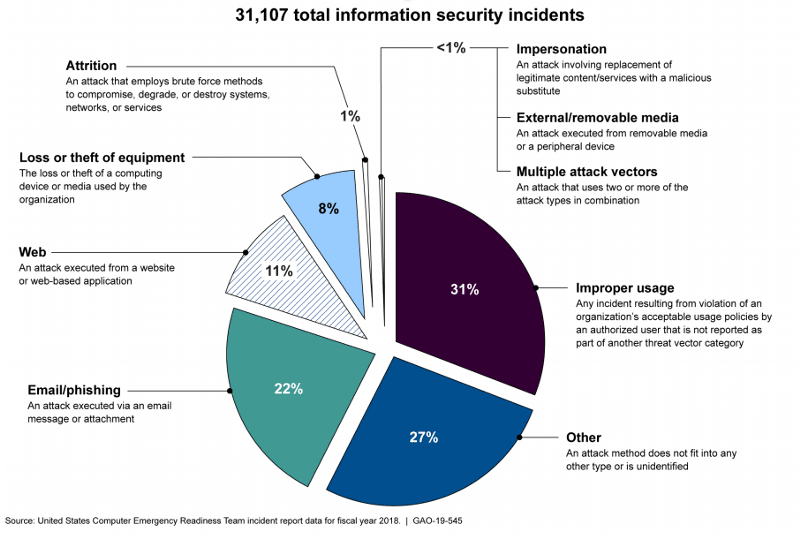

Vorfälle im Bereich der Informationssicherheit auf Bundesebene, aufgeschlüsselt nach Bedrohungsvektoren, Haushaltsjahr 2018. Quelle: GAO

Phishing-Angriffe

Dabei handelt es sich um eine Cyberkriminalität, bei der eine oder mehrere Zielpersonen per E-Mail, Telefon oder Textnachricht von einer Person kontaktiert werden, die sich als seriöse Institution ausgibt, um Personen dazu zu verleiten, sensible Daten wie persönliche Daten, Bank- und Kreditkarteninformationen anzugeben. Laut Security Scorecard's 2018 Government Cybersecurity Report:

Angreifer erstellen häufig Profile von E-Mail-Adressen, die sie aus Datenschutzverletzungen erlangt haben, und gleichen sie mit bestehenden Profilen in sozialen Netzwerken ab, um Konten anzugreifen und Spear-Phishing-Angriffe durchzuführen. Wenn ein Mitarbeiter beispielsweise ein Facebook- oder LinkedIn-Konto mit einer E-Mail-Adresse der Regierung einrichtet, erhöht dies das Risiko eines Phishing-Angriffs über eines dieser Netzwerke.

Diese Phishing-Angriffe können auch Malware enthalten, die als E-Mail-Anhang verschickt wird, was zu Datenexfiltration und Ransomware-Angriffen führen kann. Das größte Problem bei Phishing-Angriffen ist, dass diese Technik erstaunlich gut funktioniert. Der 2020 Data Breach Investigations Report von Verizon ergab, dass erstaunliche 32 Prozent der bestätigten Datenschutzverletzungen mit Phishing zu tun hatten.

Die Regierung als Geisel nehmen

Von allen Hacking-Techniken, die "in freier Wildbahn" zu beobachten sind, hat die Verwendung von Ransomware - Malware, die Daten verschlüsselt und eine Zahlung in der Regel in einer Kryptowährung wie Bitcoin verlangt - unglaublich schnell zugenommen , insbesondere in Regierungsbehörden.

Eine Studie des Anti-Malware-Anbieters Emsisoft hat ergeben, dass 2019 mehr als 100 Städte in den Vereinigten Staaten von Ransomware-Angriffen betroffen waren und dass die Schulung der Mitarbeiter eine wichtige Rolle bei der Verhinderung von Ransomware-Angriffen spielt. Eine aktuelle IBM-Harris-Umfrage ergab jedoch, dass nur 38 Prozent der Mitarbeiter staatlicher und kommunaler Behörden über eine Ransomware-Präventionsschulung verfügen. Drei aktuelle Beispiele für erfolgreiche Ransomware-Angriffe sind:

- Anfang Mai 2019 gelang es Hackern, einen Ransomware-Angriff auf die Stadt Baltimore auszuführen, der die Voicemail, E-Mails, eine Datenbank für Parkgebühren und ein System zur Bezahlung von Wasserrechnungen, Grundsteuern und Kfz-Vorladungen lahmlegte und 1.500 anstehende Hausverkäufe verzögerte. Die Forderung: 13 Bitcoins oder 102.000 Dollar. Im August 2019 wurde geschätzt, dass der Angriff die Stadt über 18.200.000 Dollar gekostet hat.

- Im August 2019 wurden 22 texanische Städte Opfer von Ransomware-Angriffen, die vermutlich von einem einzigen Akteur ausgeführt wurden. Der Angreifer legte im Wesentlichen alle IT-Dienste in den Städten lahm und forderte ein Lösegeld in Höhe von 2,5 Millionen US-Dollar.

- Nach einem Ransomware-Angriff am 13. Dezember 2019 rief die Stadt New Orleans den Ausnahmezustand aus. Die Kosten für die Stadt wurden mit 4.200.000 $ angegeben, obwohl andere Quellen behaupten, dass die Kosten mindestens 7.000.000 $ betrugen.

Verletzungen von Regierungsdaten

Alle Regierungsbehörden verfügen über riesige Datenmengen. Dazu gehören riesige Bestände an personenbezogenen Daten (PII) von Bürgern sowie umfassende und oft hochsensible kommerzielle Unternehmensdaten. Der Data Breach Investigations Report 2019/2020 von Verizon hat ergeben, dass 16 Prozent der Datenschutzverletzungen im öffentlichen Sektor stattfanden, mit Ausnahme des Gesundheitswesens, und dass die durchschnittlichen Kosten einer Datenschutzverletzung im Jahr 2018 bei 2,3 Millionen US-Dollar lagen, mit durchschnittlichen Kosten von 75 US-Dollar pro Datensatz.

Verizon fand heraus, dass Spionage eine der Hauptursachen für Datenschutzverletzungen im öffentlichen Sektor ist, wobei Cyberangriffe auf den öffentlichen Sektor 66 Prozent aller Vorfälle im Jahr 2019 ausmachten. Darüber hinaus waren "staatlich verbundene Akteure" seit 2017 jedes Jahr die Hauptursache für externe Datenschutzverletzungen und Datenexfiltration im öffentlichen Sektor. Im Jahr 2019 waren sie für 79 Prozent der Vorfälle verantwortlich.

Die Liste der Datenschutzverletzungen bei Behörden in den letzten Jahrzehnten ist lang, aber hier sind einige Beispiele, um einen Eindruck vom Ausmaß der jüngsten Datenschutzverletzungen zu vermitteln, bei denen Daten durch Hackerangriffe exfiltriert oder aufgrund mangelhafter Datensicherheit preisgegeben wurden:

- U.S. Postal Service (DC) - 60.000.000 Datensätze - 2018

- Amt für Personalverwaltung (DC) - 21.500.000 Datensätze - 2015

- Staatssekretariat von Kalifornien (CA) - 19.200.000 Datensätze - 2017

- Government Payment Service, Inc. (IN) - 14.000.000 Datensätze - 2018

- Staatssekretariat von Georgia (GA) - 6.000.000 Datensätze - 2015

- Amt für die Durchsetzung von Unterhaltszahlungen an Kinder (WA) - 5.000.000 Datensätze - 2016

- Amt für Personalverwaltung (DC) - 4.200.000 Datensätze - 2015

- U.S. Postal Service (DC) - 3.650.000 Datensätze - 2014

- Los Angeles County 211 (CA) - 3.200.000 Datensätze - 2018

- Washingtoner Ministerium für Fischerei und Wildtiere (WA) - 2.435.452 - 2016

Wie sich Regierungsbehörden selbst verteidigen können

Der Bericht und Aktionsplan des Office of Management and Budget (OMB) der Bundesregierung zur Ermittlung des Cybersicherheitsrisikos auf Bundesebene kam zu dem Schluss, dass 71 Prozent der 96 untersuchten Behörden entweder "gefährdet" oder "stark gefährdet" waren. In dem Plan werden vier wichtige Erkenntnisse dargelegt:

- Begrenztes Situationsbewusstsein

- Mangel an standardisierten IT-Fähigkeiten

- Begrenzte Netzwerktransparenz

- Fehlende Verantwortlichkeit für das Risikomanagement

Während Schulungen, aktuelle Patches und andere grundlegende Sicherheitsmaßnahmen die Verteidigung von Regierungsbehörden stärken können, ist die Beseitigung der eingeschränkten Sichtbarkeit der Netzwerkkommunikation wohl die einfachste und schnellste Lösung. Es gibt zwei strategische Technologien, die die Netzwerktransparenz erheblich verbessern: die Verwendung von SSL- (Secure Sockets Layer)/TLS-(Transport Layer Security) Verschlüsselung zur Sicherung der gesamten Kommunikation und die Verwendung von SSL-/TLS-Inspektion zur Erkennung von Datenexfiltration sowie von Phishing, Ransomware und Malware-Nutzdaten.

Wie A10 helfen kann, versteckte Bedrohungen zu stoppen

Mit A10 Networks Thunder® SSL Insight (SSLi®), das sowohl als Hardware- als auch als Softwarelösung erhältlich ist, lässt sich die Transparenz der Netzwerkkommunikation verbessern, um versteckte Bedrohungen zu erkennen und zu stoppen. Thunder SSLi bietet eine kosteneffiziente Deep Packet Inspection für vollständige Transparenz des Netzwerkverkehrs sowie SSL-Offloading, Content-Filterung zur Vermeidung von Datenverlusten, Lastausgleich und Verkehrssteuerung. Thunder SSLi bietet außerdem umfassende Analyse- und Verwaltungsfunktionen, die in Echtzeit verwertbare Einblicke in Verkehrsstatistiken, Kategorisierung, verdächtige Aktivitäten und vieles mehr liefern, sowie die Möglichkeit, standortübergreifende Implementierungen von einem zentralen Standort aus zu verwalten.