Verstehen von DDoS-Angriffen

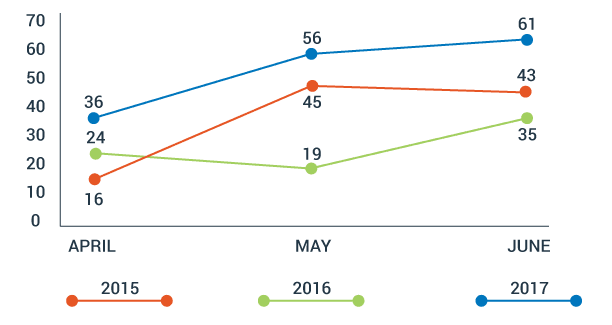

Es ist klar, dass die DDoS-Angriffe nicht verschwinden - im zweiten Quartal 2017 stieg die Zahl der Angriffe im Vergleich zu den gleichen Quartalen 2015 und 2016 deutlich an, so ein Bericht Q2 2017 DDoS Attack Trends Report von CDNetworks.

Anzahl der DDoS-Reaktionszeiten nach Monat im 2. Quartal eines jeden Jahres

Daher ist es für Unternehmen wichtiger denn je, die Funktionsweise von DDoS-Angriffen genau zu verstehen und ihre Abwehrmaßnahmen zu verbessern.

Die Anatomie von DDoS-Angriffen: Volumetric, Network, Application Webinar von Randy Smith von Ultimate Windows Security und Don Shin von A10 Networks hat diese Themen eingehend untersucht. Im Folgenden werden wir das Webinar vertiefen und die verschiedenen Arten von DDoS-Angriffen, Tipps zur Schadensbegrenzung und funktionierende Lösungen zur Schadensbegrenzung erläutern.

Was Sie über DDoS-Angriffe wissen müssen

Bevor wir uns näher mit den Details von DDoS-Angriffen befassen, sollten wir uns zunächst die Grundlagen ansehen.

In der Vergangenheit wurden DDoS-Angriffe in der Regel von Angreifern durchgeführt, die politisch, hacktivistisch oder einfach nihilistisch motiviert waren.

Heutzutage können DDoS-Angriffe jedoch auch als Mittel eingesetzt werden, um Geld von Unternehmen zu erpressen. Da große Unternehmen in der Regel über aktive Verbindungen zu Strafverfolgungsbehörden, spezialisierte Sicherheitsteams und größere Rechenkapazitäten verfügen, sind kleine und mittlere Unternehmen ein besonders attraktives Ziel für erpresserische DDoS-Angriffe (obwohl große Unternehmen natürlich nicht immun sind).

Geld ist jedoch nicht der einzige Beweggrund - verärgerte Mitarbeiter sind dafür bekannt, DDoS-Angriffe als eine Form der Rache zu starten. Im Mai 2018 wurde zum Beispiel ein Mann aus New Mexico zu 15 Jahren Gefängnis verurteilt, weil er mit DDoS-Angriffen auf eine Reihe von Unternehmen abzielten, darunter auch solche, für die er früher gearbeitet hatte.

Alternativ können Angreifer DDoS-Angriffe als Vorwand nutzen, um andere ruchlose Aktivitäten wie die Datenexfiltration zu verschleiern.

Schlimmer noch: Da DDoS-Dienste immer erschwinglicher werden, sind immer mehr Menschen in der Lage, Unternehmensnetzwerke innerhalb von Sekunden lahmzulegen.

Letztendlich sind es die Unternehmen, die die größten Kosten zu tragen haben - während eine Einzelperson vielleicht weniger als 1.000 Dollar für einen DDoS-Angriff ausgibt, belaufen sich die durchschnittlichen Kosten für einen DDoS-Angriff auf 123.000 Dollar für kleine Unternehmen und 2,3 Millionen Dollar für Großunternehmen.

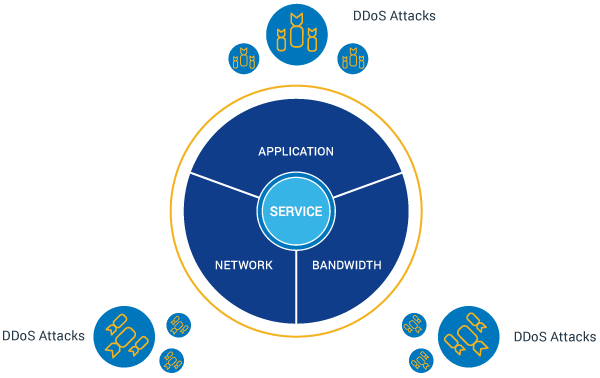

Vier Arten von DDoS-Angriffen

Derzeit gibt es vier Arten von DDoS-Angriffen:

- Volumetrisch

- Transport im Netz

- Anmeldung

- Multi-Vektor

Bei einem DDoS-Angriff denken die meisten Menschen an volumetrische Angriffe: Eine wahre Flut von Paketen.

Die beiden anderen Arten von DDoS-Angriffen können jedoch ebenso verheerend sein. Angriffe auf den Netzwerktransport finden auf der Netzwerkprotokollschicht statt, während Angriffe auf die Anwendung selbst erfolgen.

Gehen wir näher auf die einzelnen Arten von Angriffen ein.

Volumetrisch

Ziel volumetrischer DDoS-Angriffe ist es, die gesamte verfügbare Netzwerkbandbreite zwischen dem Opfer und dem Internet zu verbrauchen, indem das Ziel mit einer Flut von Daten überschwemmt wird. Auf diese Weise verhindern die Angreifer, dass legitime Nutzer auf das Netz zugreifen können.

Wie senden Angreifer also so viele Daten, und wie verhindern sie, dass diese am Gateway herausgefiltert werden? Mit Hilfe von drei Tools:

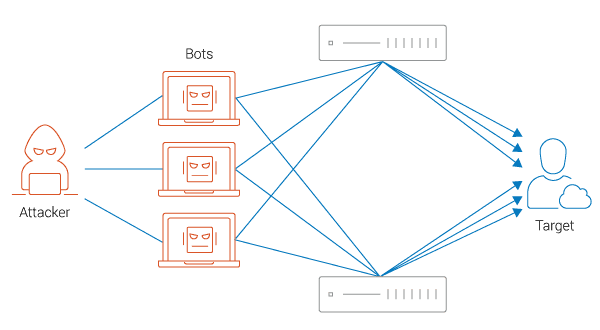

- Botnetze: Ein Netzwerk von gekaperten, mit dem Internet verbundenen Geräten (wie Server, private Computer und mobile Geräte), die dazu verwendet werden, massive Datenmengen an das Ziel zu senden.

Botnets DDoS-Angriff

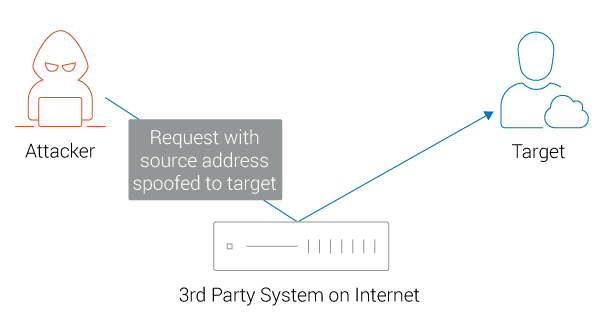

- Überlegungen: Eine indirekte Methode zum Senden von Daten, die verhindert, dass das Ziel die IP-Adresse hinter der Datenflut sieht.

Reflexions-DDoS-Angriff

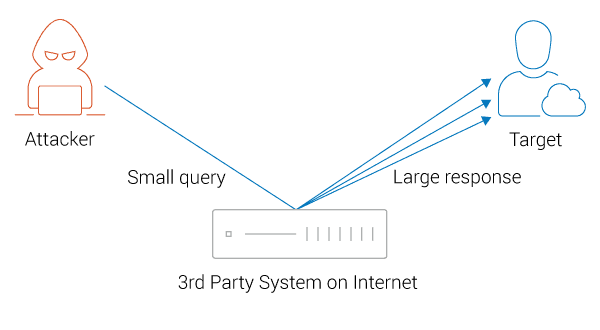

- Verstärkung: Eine Technik, die es Angreifern ermöglicht, eine relativ kleine Menge an Bandbreite zu verbrauchen und gleichzeitig die an das Ziel gesendete Datenmenge zu erhöhen.

Verstärkungs-DDoS-Angriff

Wenn man alle drei Elemente zusammennimmt, erhält man einen massiven volumetrischen Angriff, der die Bandbreite des Ziels effektiv dominiert.

Netzwerk-Protokoll

Angesichts der schnell wachsenden Verbreitung und der zahlreichen Sicherheitslücken des Internets der Dinge (IoT) ist es nicht verwunderlich, dass Hacker diese Schwachstellen zu ihrem Vorteil nutzen.

Das Ziel eines auf einem Netzwerkprotokoll basierenden DDoS-Angriffs ist es, das Ziel unzugänglich zu machen, indem eine Protokollschwäche ausgenutzt wird, in der Regel in Schicht drei oder vier.

Dies wird durch verschiedene Techniken erreicht:

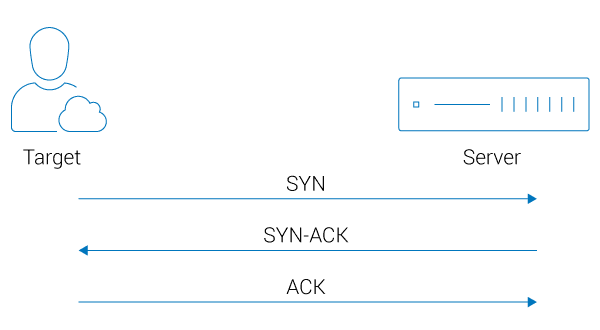

- SYN-Flut: SYN-Floods sind spezifisch für das Transmission Control Protocol (TCP). Kurz gesagt, ermöglichen TCP-Protokolle Anwendungen Datenübertragungen mit Hilfe eines Prozesses, der als Drei-Wege-Handshake bekannt ist. Bevor eine Datenübertragung stattfinden kann, muss der Client einen SYN-Befehl senden, der vom Server mit einer SYN-Bestätigung (SYN-ACK) beantwortet wird, die wiederum vom Client mit einer abschließenden Bestätigung (ACK) beantwortet wird.

SYN Flood DDoS-Angriff

Angreifer können diesen Prozess ausnutzen, indem sie eine große Anzahl von SYN-Befehlen an den Server senden. Dies überfordert die Kapazität des Servers und führt zu einem Rückstau in der Warteschlange und, wenn die SYN-Befehle weiterhin eintreffen, zu einer Überlastung. Oftmals nutzen Hacker SYN-Floods, um die Kapazität der Server des Ziels zu testen, bevor sie einen noch größeren Angriff starten.

- Ping-Angriff: Diese Methode ähnelt der SYN-Flood-Methode, aber in diesem Fall wird eine große Anzahl einfacher ICMP-Echoanfragen (Internet Control Method Protocol), auch bekannt als Pings, verwendet, um das Netzwerk des Ziels zu überfluten.

- UDP-Flood: Bei UDP-Floods senden Angreifer eine große Anzahl von Paketen, die User Datagram Protocol (UDP)-Datagramme enthalten, an beliebige Ports. Da der Port auf jedes Paket, das er empfängt, eine Antwort zurücksendet, kann er schnell überlastet werden.

Anmeldung

Bei dieser Art von Angriff erschöpfen die Hacker eine Ressource auf der Anwendungsebene, indem sie entweder den Webserver selbst, eine Webanwendungsplattform oder eine Webanwendung angreifen.

Die Ressourcen, auf die sie abzielen, können im Betriebssystem (z. B. CPU, Eingabe/Ausgabe oder Speicher) oder in einer Anwendung (z. B. Sitzungsstatus) liegen.

Bei anwendungsbasierten Netzwerkprotokoll-Angriffen sendet eine Anwendung so viele Anfragen an einen Server, dass dessen Kapazität erreicht und überschritten wird. Da die meisten Anwendungsentwickler nicht darin geschult sind, gezielte Angriffe abzuwehren, kann diese Art von Angriffen besonders schwer zu beheben sein.

HTTP-Floods sind eine beliebte Methode zur Durchführung von anwendungsbasierten DDoS-Angriffen. Um diese Methode anzuwenden, müssen Hacker zunächst eine GET- oder POST-Anfrage (die beiden häufigsten Arten von HTTP-Anfragen) identifizieren, die dem Server viel Arbeit abverlangen. Wenn genügend dieser Anfragen gesendet werden, wird der Server durch gefälschte und arbeitsintensive Anfragen überlastet.

HTTP-Flut

Multi-Vektor

Da es für Hacker immer einfacher geworden ist, DDoS-Angriffe zu starten, ist es leider auch immer häufiger der Fall, dass sie mehr als eine Angriffsart gleichzeitig durchführen.

Das bringt uns zur vierten Angriffsart, die als Multi-Vektor-Angriff bekannt ist. In diesem Fall nutzen Hacker mehrere Angriffsarten gleichzeitig, um herauszufinden, wo die größten Schwachstellen des Ziels liegen, oder um die Erfolgschancen ihres Angriffs zu erhöhen.

Multi-Vektor-DDoS-Angriff

So könnte ein Hacker beispielsweise gleichzeitig einen volumetrischen und einen Netzwerkprotokoll-Angriff gegen ein Ziel durchführen. Wenn ein Angriff fehlschlägt, kann der andere erfolgreich sein.

Und das ist alles andere als ungewöhnlich - in der Tat, Tatsächlich machen Multi-Vektor-Angriffe 75 Prozent der 3.000 DDoS-Angriffe aus die täglich stattfinden. Das Mirai-Botnet, mit dem 2016 eine Vielzahl von Zielen angegriffen wurde, enthielt sage und schreibe 10 verschiedene Arten von Angriffsvektoren.

Diese Art von Trend zeigt, wie schnell DDoS-Angriffe und ihre vielen Varianten zu einer sehr realen Möglichkeit für Unternehmen jeder Größe werden.

In unserem nächsten Artikel, Wie man sich gegen DDoS-Angriffe verteidigt: Sechs Schritte" erörtern wir, wie sich Unternehmen am besten gegen DDoS-Angriffe schützen und bewährte Verfahren umsetzen können.

Webinar

Sehen Sie sich unser Webinar "Anatomie von 3 DDoS-Angriffen: Volumetric, Network Application", um mehr über DDoS-Angriffe zu erfahren, wie sie funktionieren und was Sie tun können, um sie zu verhindern und zu entschärfen.

Erfahren Sie mehr über die DDoS-Schutzlösungen von A10.

Sehen ist Glauben.

Vereinbaren Sie noch heute eine Live-Demo.