Das nicht ganz so versteckte DDoS-Arsenal, das an die Tür Ihres Netzwerks klopft

Denial-of-Service (DoS)- und Distributed DoS(DDoS)-Angriffe, die hochrangige Ziele außer Gefecht setzen, sind mittlerweile zur Normalität geworden und machen regelmäßig Schlagzeilen. Man denke nur an die jüngsten Angriffe auf Gaming-Netzwerke durch die Lizard Squad, die "Destiny" und "Call of Duty: Ghosts" im September betrafen, an den von CloudFlare im Februar 2014 gemeldeten Angriff mit 400 Gbit/s und an die sehr prominenten Angriffe auf Finanzunternehmen im Jahr 2013 durch die Cyber-Kämpfer von Izz Ad-Din Al Qassam, um nur einige zu nennen. Wenn man sich diese Angriffe ansieht, stellt sich die Frage: Wie einfach ist es heute, einen Angriff zu starten? Welche neuen Angriffswerkzeuge und Bedrohungen gibt es? Anhand dieser Erkenntnisse können wir Lösungen zur Abschwächung der Probleme effektiv bewerten.

Erstens: Wie kann ein DDoS-Angriff gestartet werden? Leider war es noch nie so einfach wie heute, Angriffe zu generieren, und die Tools sind gut bekannt. Toolkits können direkt aus dem Internet heruntergeladen werden, genau wie Ihre bevorzugte iPhone- oder Android-App. Viele der Toolkits verfügen sogar über eine benutzerfreundliche grafische Oberfläche, mit der man einen Angriff ganz einfach per Mausklick starten kann. LOIC beispielsweise bietet sowohl den einfachen, aber dennoch häufigen SYN-Flood-Angriff auf Netzwerkebene als auch den fortgeschritteneren HTTP-Flood-Angriff auf Anwendungsebene. Andere einfach zu verwendende Angriffstools sind Dirt Jumper, Darkness (Optima), HULK, BroDos, LOIC, HOIC und viele andere.

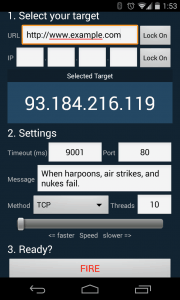

Während es reguläre Toolkits schon seit vielen Jahren gibt, sehen wir eine Entwicklung, eine ganz natürliche Entwicklung, hin zu Smartphones als Rechenplattform für Angriffe. Diese sind heute in freier Wildbahn, sie sind nicht wie Apps; sie sind Apps. Zu den oft zitierten Tools für mobile DDoS-Angriffe gehören MobileLOIC und AnDOSid. Das Interessante an diesen Tools ist nicht nur, dass ein Telefon jetzt einen Cyberangriff starten kann (denn ihre Prozessoren sind immer noch langsamer als die meisten PCs), sondern die schiere Anzahl der Geräte, die für einen DDoS-Angriff als Waffe eingesetzt werden könnten.

DDoS: Dafür gibt es eine App. MobileLOIC Android Schnittstelle

PC- und Telefon-basierte Tools können Tausende von Angriffen pro Sekunde starten, aber der Punkt, an dem es zum "Armageddon"-Status einer Website kommen kann, ist, wenn diese einzelnen Instanzen als Botnet zusammenarbeiten und sich effektiv vernetzen, um als Einheit zu agieren, wodurch der Angriff potenziell um das Tausendfache oder mehr verstärkt wird. Um auf das Beispiel des Telefons zurückzukommen: Wenn man bedenkt, dass es weltweit 6,8 Milliarden Telefone gibt, könnte selbst ein Bruchteil der kompromittierten Geräte eine Website oder eine andere Ressource in erheblichem Umfang lahm legen.

Botnetze selbst können aus durch Malware kompromittierten Einzelrechnern gebildet werden, die ihre Befehle an eine zentrale Stelle weiterleiten. IRC-Server haben sich als effektiver Proxy für Hacker erwiesen, um Befehle an Bots weiterzuleiten, die sich melden.

Auf der kommerziellen Seite ist DDoS for hire entstanden, manchmal auch als DDoS as a Service (DDoSaaS) bezeichnet. Diese als "Stresser" oder "Booter" bekannten Websites bieten kostengünstige Angriffe auf Abruf an, um eine Website einem "Stresstest" zu unterziehen, der über einfach zu bedienende Webseiten gesteuert wird. In diesem Szenario müssen Sie nicht einmal eine Software installieren. Die Bezahlung in diesem Szenario kann auch anonym erfolgen; die Verbreitung von Bitcoin hilft den Tätern, mit einer Alternative zu den üblichen finanziellen Zahlungsmechanismen zu bezahlen.

Toolkits, mobile DDoS-Angriffs-Apps und DDoS for hire sind heute allgemein verfügbar. Eine flüchtige Google-Suche reicht aus, um jeden Netzwerk-Neuling oder Gamer-N00b in die Lage zu versetzen, eine Website zu belasten oder lahmzulegen. Heute ist es wichtiger denn je, dass Schutzmaßnahmen vorhanden sind. In meinem nächsten A10 Networks DDoS-Blog werden wir uns eine Reihe neuerer Angriffe ansehen, die zeigen, wie sich die DDoS-Angriffsarten über die einfachen Netzwerkfluten von früher hinaus weiterentwickelt haben.

Sehen ist Glauben.

Vereinbaren Sie noch heute eine Live-Demo.