GTP bleibt eine 5G-Sicherheitsbedrohung bei der Umstellung der Betreiber auf 5G

Was ist das GPRS-Tunneling-Protokoll (GTP)?

Das GPRS-Tunneling-Protokoll (GTP) ist eine 2,5G-Technologie, die eine Verbindung zwischen verschiedenen Netzschnittstellen herstellt und es den Mobilfunknutzern ermöglicht, nahtlos zwischen Netzen verschiedener Generationen zu wechseln. Das Protokoll wurde zusammen mit General Packet Radio Service (GPRS) entwickelt, dem in GSM (G2) integrierten paketorientierten mobilen Datenstandard, der es Mobilfunknetzen ermöglicht, IP an externe Netze (d. h. das Internet) zu übertragen. GPRS ist der mobile Kommunikationsdienst, der SMS, MMS, IM, WAP, Peer-to-Peer, Internetanwendungen für Smartphones und vieles mehr ermöglicht.

Mehrgenerationen-Mobilfunknetze werden noch jahrelang Bestand haben

GTP wurde zu Beginn des Mobilfunkzeitalters entwickelt und ist nur sehr schwach geschützt, da es vor der Einführung von Smartphones praktisch keine Probleme mit der Cybersicherheit in Mobilfunknetzen gab. Die Technologien waren urheberrechtlich geschützt und schwer zu durchdringen, was zu "angriffsfreien" Netzinfrastrukturen führte, bei denen das Vertrauen in diese damals geschlossene Branche vorausgesetzt wurde. Als sich die Branche zur IP-basierten Technologie weiterentwickelte, wuchs der Bedarf an sicheren Netzschnittstellen unter Verwendung von GTP exponentiell. Ohne Verschlüsselung und Absenderauthentifizierung war GTP dieser Aufgabe nicht gewachsen.

Heute beobachten wir eine zunehmende Zahl von Angriffen, die Schwachstellen ausnutzen, indem sie GTP-exponierte Schnittstellen missbrauchen. Sowohl Teilnehmer als auch Betreiber sind davon betroffen, da Angreifer die Kommunikation abhören, um Netzwerkinformationen und Teilnehmer-IDs abzugreifen. Dies führt häufig zu Denial-of-Service-Angriffen (DoS), Kundenabwanderung und kriminellen Aktivitäten, die durch die Exfiltration vertraulicher Daten ermöglicht werden.

Wachsende Angriffsfläche für Cyberangriffe

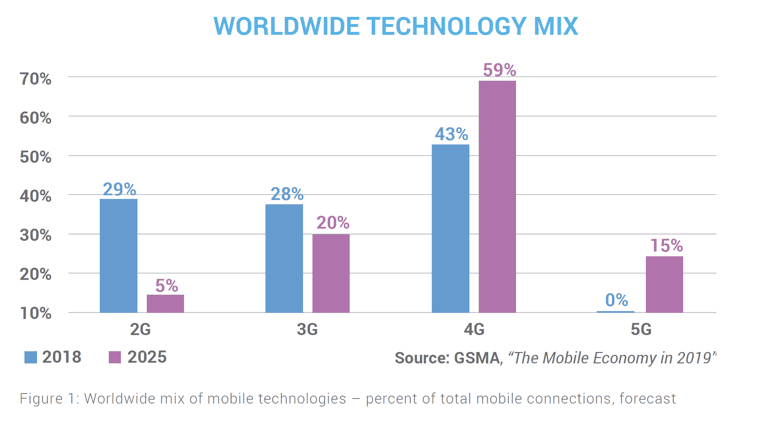

Obwohl 5G enorme Sicherheitsverbesserungen bietet, ist es wichtig zu beachten, dass mehrere Generationen von Mobilfunknetzen bis in die absehbare Zukunft bestehen bleiben werden. Das bedeutet, dass GTP auch in einer 5G-Welt noch relevant sein wird, da es das primäre Protokoll für den Verkehr auf der Benutzer- und Steuerungsebene bleibt. Wie bei allen vorherigen Generationen werden auch bei 5G neue Standards eingeführt. Neue Netzwerktechnologien wie 5G ersetzen jedoch nicht die vorherigen, sondern überschneiden sich vielmehr. Solange also frühere Generationen in Betrieb sind, werden alte mobile Signalisierungsprotokolle und die damit verbundenen Schwachstellen die Netzwerke bedrohen. Die heutigen mobilen Bedrohungen stammen von traditionellen IP-basierten Bedrohungen in 4G/LTE-Netzwerken in Kombination mit älteren 2G- und 3G-Technologien. Mit dem weiteren Wachstum von 5G, das sich mit 3G und 4G überschneidet, wird eine Fülle neuer Dienste und Technologien zu einer immer größer werdenden Angriffsfläche führen.

GTP: Eine Schlüsseltechnologie für mobiles Roaming

Durch Änderungen der EU-Verordnungen wurden die internationalen Roaming-Gebühren abgeschafft. Dies hat in Verbindung mit der explosionsartigen Zunahme der Anzahl von Geräten, Anwendungen und reisenden Teilnehmern zu einem sprunghaften Anstieg des Roaming-Verkehrs geführt - laut Telecoms.com um bis zu 95 Prozent. Innerhalb des mobilen Kerns ist GTP das Hauptprotokoll für den Austausch von Benutzer- und Steuerdaten zwischen Serving- und Paket-Gateways, das es Paketnetzwerken ermöglicht, Daten zwischen Geräten und Anwendungen zu signalisieren und zu übertragen. Beim Roaming verbindet GTP das lokale (Heimat-)Netz mit dem besuchten Netz und ermöglicht es den Teilnehmern, problemlos zwischen den Netzen zu wechseln. Die weit verbreitete Nutzung zwischen Mobilfunknetzen (z. B. Roaming) macht GTP zu einem attraktiven Ziel für Angreifer. Da der Roaming-Verkehr ständig zunimmt, stellt er auch ein wachsendes Ziel dar. Wenn Sie mehr erfahren möchten, laden Sie das eBook herunter : Intelligente Telefone und dumme Geräte - Warum Roaming auch in einer 5G-Welt wichtig ist.

IP-basierte Netzwerke sind leichter zu hacken; GTP macht es noch einfacher

Vor 4G/LTE erforderten Angriffe auf Mobilfunknetze ausgefeilte Tools und die Beherrschung wenig bekannter Protokolle, die für die Weiterleitung von Sprachanrufen verwendet wurden. Die IP-basierte 4G-Technologie änderte alles und ermöglichte es Angreifern, leicht verfügbare Internet-Hacking-Tools zu nutzen, mit denen sie bereits vertraut waren. Das Starten von Angriffen auf Mobilfunknetze wurde so einfach wie das Hacken eines beliebigen Geräts, das mit dem Internet verbunden ist - tiefgreifende Kenntnisse der Mobilfunktechnologie waren nicht erforderlich.

Aufgrund der vielen Schwachstellen in den Spezifikationen des Protokolls wurde GTP zu einem bevorzugten Angriffsziel. Das Protokoll unterstützt keine Verschlüsselung, so dass neben anderen sensiblen Informationen auch die internationale Mobilfunkteilnehmeridentität (IMSI), Integritätssitzungsschlüssel und Benutzerdaten im Klartext übertragen werden. Außerdem fehlt ein Integritätsschutz, was Cyber-Angreifern Tür und Tor öffnet, um GTP-Nachrichten zu hacken und Signalisierungsbefehle zu verfälschen, Benutzerdaten zu verändern und ihre eigenen Mobilfunkgebühren auf unwissende Opfer umzuleiten. Schließlich verfügt das Protokoll über keinerlei Mittel zur Authentifizierung von Absendern, so dass es unmöglich ist, legitime Teilnehmer von Betrügern zu unterscheiden.

Alles in allem erleichtern diese GTP-Schwachstellen Angreifern den Zugang zu wichtigen Netz- und Teilnehmerinformationen, einschließlich wichtiger Kennungen wie der Tunnelendpunktkennung (TEID - ein vom GPRS-Tunneling-Protokoll (GTP) zugewiesener Weg in den mobilen Kern des Netzes) und der temporären mobilen Teilnehmeridentität (TMSI). Mithilfe dieser Informationen können sich Betrüger Zugang zur IMSI legitimer Teilnehmer verschaffen, die Kommunikation der Teilnehmer unterbrechen oder das Netz mit Bot-Nachrichten überschwemmen, um einen DDoS-Angriff zu starten.

Eine Taxonomie der GTP-gestützten Angriffe

Hier erfahren Sie, womit die Mobilfunkbetreiber und ihre Kunden konfrontiert sind:

- Abhören - Angreifer hören den GTP-Verkehr ab, um die Kommunikation von Teilnehmern mit sensiblen Informationen, die im Klartext gesendet werden, abzufangen (in der Regel während Roaming-Sitzungen, bei denen Langstreckenverbindungen oft nicht gut geschützt und anfällig für Abhörmaßnahmen sind).

- Denial of Service - DoS-Angriffe auf Teilnehmer beeinträchtigen die Dienstqualität und können zur Kundenabwanderung führen. Die Angreifer müssen die TEID der Sitzung des Teilnehmers kennen, die durch Abhören von GTP erlangt werden kann. Ein schwerwiegenderer DoS tritt auf, wenn Angreifer das Paketdatennetz-Gateway (PGW) mit einer Flut von fehlerhaften Paketen überschwemmen. Solche Angriffe können zu weit verbreiteten Ausfällen und Qualitätseinbußen für die gesamte Teilnehmerbasis führen.

- Betrug - Hier kapert ein Angreifer die IP-Adresse eines rechtmäßigen Teilnehmers und verwendet sie, um Dienste zu bestellen, die dann dem ahnungslosen Teilnehmer in Rechnung gestellt werden. In einigen Fällen fordert ein Angreifer den Aufbau einer Sitzung vom PGW unter Verwendung der IMSI eines rechtmäßigen Teilnehmers an. Die Gebühren für die Verkehrsnutzung werden dann dem Teilnehmer in Rechnung gestellt oder vom Betreiber getragen.

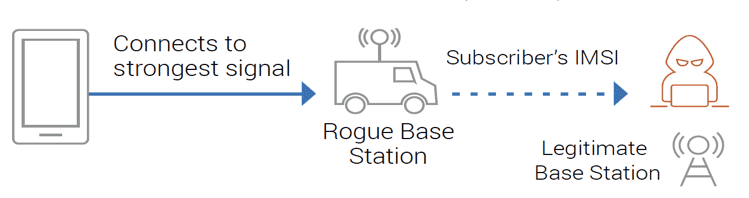

- Abtrünnige Basisstationen - Angreifer richten eine doppelte, abtrünnige Basisstation ein, die als IMSI-"Fänger" fungiert. Mobilgeräte stellen automatisch eine Verbindung zum stärksten Signal in der Nähe her und verwenden dabei die IMSI des Teilnehmers, die dann abgefangen und für Angriffe oder das Abfangen vertraulicher Daten eines Nutzers zu betrügerischen Zwecken verwendet werden kann.

Abbildung 2: Konfiguration der Rogue-Basisstation

- Böswillige Peers - Das explosive Wachstum von Roaming- und Over-the-Top-Inhalten (OTT) hat zu einem erweiterten Universum von Drittanbietern geführt, die Zugang zu Mobilfunknetzen benötigen und von denen viele möglicherweise nicht die Best Practices für mobile Sicherheit befolgen. Schwachstellen, die von Drittanbietern wie Roaming-Partnern geschaffen werden, können Angreifern Tür und Tor öffnen, die es auf wertvolle Informationen abgesehen haben oder versuchen, den Netzbetrieb zu stören und zu beeinträchtigen.

- Roaming IoT - Ineffiziente und ungeschützte IoT-Geräte stellen ein Sicherheitsrisiko dar und können bei einem massiven Einsatz einen exponentiellen Anstieg des Signalisierungsverkehrs im Netz verursachen. Signalisierungsstürme können durch Botnet-gesteuerte DoS-Angriffe verursacht oder durch Stromausfälle, Naturkatastrophen und Versorgungsprobleme in einem bestimmten Versorgungsgebiet ausgelöst werden. Wenn Roaming-Smart Meter und IoT-Endgeräte die Verbindung verlieren, versuchen sie, in ein anderes Netz zu wechseln. Zahlreiche gleichzeitige Roaming-Anfragen führen zu Signalisierungsstürmen, die ein Mobilfunknetz lahmlegen können.

GTP-Sicherheit ist zum Greifen nah... mit einer effektiven GTP-Firewall

GTP wird ausgenutzt, um Mobilfunknetze über den Roaming-Austausch, das Funkzugangsnetz und die Internetschnittstellen anzugreifen. Um die oben beschriebenen schwerwiegenden Folgen von GTP-gestützten Angriffen zu verhindern, müssen Mobilfunkbetreiber an allen wichtigen Netzwerkschnittstellen starke Gegenmaßnahmen ergreifen. Die wichtigste ist eine GTP-Firewall, die nach Angaben der GSMA Folgendes umfassen muss: Nachrichtenfilterung, Exploit-Erkennung, Kontrolle der Nachrichtenlänge, Gültigkeitsprüfung, Plausibilitätsprüfung und Gültigkeit der Informationen für Roaming.

5G verändert alles ... oder doch nicht?

5G wird immer noch GTP für den Datenverkehr auf der Benutzerebene verwenden und weiterhin GTP-Schwachstellen ausgesetzt sein. Die 5G-Architektur bietet jedoch mehrere wichtige Verbesserungen der Cybersicherheit, die auf bewährten 4G-Verbesserungen aufbauen, darunter Verschlüsselung, gegenseitige Authentifizierung, Integritätsschutz, Datenschutz und Verfügbarkeit. Nichtsdestotrotz wird die generationenübergreifende Sicherheit weiterhin entscheidend für den Schutz vor 2G-, 3G- und 4G-Bedrohungen während des Übergangs zu 5G - und sogar darüber hinaus - sein.

Die neuen 5G-Spezifikationen umfassen Sicherheitsverfahren innerhalb des 5G-Systems, einschließlich des 5G-Kerns und des 5G-New-Radios. Zu den wichtigsten 5G-Cybersicherheitsverbesserungen gehören:

- Roaming-Sicherheit - Der neue Security Edge Protection Proxy (SEPP) bietet zusätzlichen Schutz vor bekannten Inter-Exchange/Roaming-Schwachstellen. 5G ermöglicht es Netzbetreibern außerdem, Privatkunden in bevorzugte besuchte Partnernetze zu leiten, um das Roaming-Erlebnis zu verbessern, Gebühren zu senken und Betrug zu verhindern.

- Network Slicing Security - Ermöglicht es Mobilfunkbetreibern, einzigartige Netzwerk-Slices" (unabhängige Netzwerke, die auf der gemeinsamen mobilen Infrastruktur laufen) mit ihren eigenen Sicherheitsanforderungen zu erstellen, um verschiedene Anwendungsszenarien zu unterstützen (z. B. Videokonferenzen, V2X-Anwendungen).

- Identitätsschutz - Ähnlich wie die IMSI enthält die dauerhafte Kennung des 5G-Abonnements eine Verschlüsselung, die eine Übertragung im Klartext verhindert. 5G erzwingt auch häufige Änderungen an der weltweit eindeutigen temporären Kennung. Beide neuen Funktionen erschweren es Hackern, Identitäten über betrügerische Basisstationen oder Abhörmaßnahmen zu stehlen.

Auch wenn die 5G-Sicherheit ein großer Schritt nach vorn ist, werden Mobilfunknetze weiterhin GTP-Bedrohungen durch Roaming-Partner oder frühere Mobilfunktechnologien, die GTP nutzen, ausgesetzt sein. Mobilfunkbetreiber müssen eine GTP-Firewall zum Schutz vor GTP-basierten Angriffen einsetzen, die von Zugangsnetzen, Roaming-Partnern, dem Internet der Dinge (IoT) und anderen Quellen ausgehen, um einen unterbrechungsfreien Betrieb für ihre Netze und Teilnehmer zu gewährleisten.

Zusätzliche Ressourcen

- Skalierung der 5G-Sicherheit

- eBook: Intelligente Telefone und dumme Geräte - Warum Roaming auch in einer 5G-Welt wichtig ist