AWS Route 53 DDoS-Attacke zeigt, dass Sie für die Verfügbarkeit verantwortlich sind

Der jüngste AWS Route 53 DNS-Angriff sollte Sie zum Nachdenken darüber anregen, wer für die Verfügbarkeit verantwortlich ist, wenn wir wichtige Dienste auslagern. Der Angriff macht deutlich, wie abhängig Unternehmen von einer Vielzahl von Kommunikationsdienstleistern (CSPs) geworden sind und wie sich diese Abhängigkeit auf die Verfügbarkeit unseres Unternehmens auswirkt. Wie bei Route 53 ist das Hosting von DNS-Diensten (Domain Name System) einer der am schnellsten wachsenden Bereiche des Outsourcings. In einer Studie der Harvard Library aus dem Jahr 2018 wiesen die Autoren auf das branchenweite Risiko hin, das damit verbunden ist, dass 66 Prozent der Domains vollständig von einer kleinen Anzahl externer Dienstleistungsunternehmen verwaltet werden.

Wir untersuchen Berichte über zeitweise auftretende DNS-Auflösungsfehler bei Route 53 und unseren externen DNS-Providern. Wir arbeiten an einer Lösung und werden Updates hier posten: https://health.aws.amazon.com/phd/status. 🚦

- AWS Support (@AWSSupport) October 22, 2019

Wir haben gesehen, wie sich die Risikobewertung des Berichts in der Praxis beim AWS Route 53 DDoS-Angriff bewahrheitet hat, genauso wie beim kolossalen Mirai IoT DYN DDoS-Angriff 2016. Fehlgeschlagene oder nur teilweise entschärfte DNS-Angriffe hinterlassen eine Reihe von Kollateralschäden für den Rest von uns unschuldigen Unbeteiligten, die auf diese Dienste angewiesen sind. Interessanterweise nutzten beide DNS-Angriffe eine gängige, aber schwer zu verteidigende DNS-Angriffsstrategie, die als "Wasserfolter" bezeichnet wird. Wir haben diese Angriffsstrategie bereits in unserem Artikel Investigating Mirai Botnet erläutert.

DNS-Wasser-Folter

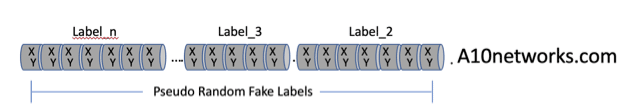

Der Angriff überflutet die rekursiven DNS-Server des ISP mit zufälligen Anfragen an den Basis-Domänennamen des Opfers und veranlasst die DNS-Server des ISP, den Angriff auf die autoritativen DNS-Server des Opfers durchzuführen.

Wie Wasserfolter funktioniert

Cyber-Angriffe durch Wasserfolter können schwer abzuwehren sein, da die Angreifer eine Vielzahl von gefälschten Abfragen verwenden, die für DNS-Dienste echt aussehen. Die Angreifer nutzen die Label-Struktur des vollqualifizierten DNS-Domänennamens (FQDN) aus, um legitim aussehende Abfragen zu erstellen, die den gesamten Domänennamenbaum mit Auflösungsfehlern durchlaufen. Bei diesem Angriff hat die Anfrage ein legitimes erstes Label, wie z. B. a10networks.com, das vom autoritativen Server des Opfers verwaltet wird. Ein kleiner Pool von DDoS-Drohnen versprüht gefälschte rekursive Anfragen an jeden der Millionen unwissenden DNS-Auflöser im Internet. Diese gefälschten Anfragen setzen sich aus pseudo-zufälligen zweiten, dritten, vierten oder bis zu 50. Bezeichnungen zusammen, die insgesamt 253 ASCII-Zeichen ergeben. Das sind 253256 mögliche Permutationen; huch, eine große Zahl.

Diese gefälschten Abfragen werden nach dem Zufallsprinzip zusammengestellt, so dass jede Anfrage zu einem vollständigen Aufstieg im DNS-Baum führt, da der FQDN in keinem der Hit- oder Miss-Caches der DNS-Server enthalten ist. Der ganze Prozess geht so lange weiter, wie die Drohnen weitere Anfragen ausspucken, oder wenn einer der Server im Pfad wegen Ressourcenerschöpfung ausfällt.

Wir werden später in diesem Blog erörtern, wie man sich gegen "Wasserfolter" wehren kann.

Zurechnung und zweideutige Ziele

Es bleibt zu hoffen, dass wir die Hintergründe und Motive des AWS-Vorfalls herausfinden, aber selten sind die Anbieter die beabsichtigten Opfer eines DDoS-Angriffs. Stattdessen ist das Ziel in der Regel ein Mieter innerhalb der CSP-Infrastruktur, der den Zorn eines Angreifers auf sich gezogen hat. Offensichtlich sah der Angreifer in DNS eine weniger aufwändige Alternative zu einem volumetrischen Angriff gegen die volumetrischen Abwehrmechanismen von AWS Shield. Es liegt in der Natur der Sache, dass sich Angreifer auf das schwächste Glied stürzen und Schwachstellen unabhängig von einem direkten oder indirekten Weg zum Ziel ausnutzen. Leider haben indirekte Angriffe einen großen Explosionsradius, der jeden in der Nähe des Ziels erfasst.

Ist das nicht eine bessere Sicherheit?

Das ist eine Ironie. Wir lagern aus vielen Gründen aus. In manchen Fällen glauben wir, dass wir bei Anbietern, vor allem bei größeren, besser geschützt sind, in der Hoffnung, dass es besser ist, ein Teil der Masse zu sein und sich in der Anonymität zu verstecken, als allein zu handeln. Leider hat es seine Konsequenzen, Teil des Schwarms zu sein, auch wenn wir nicht das Ziel sind.

AWS teilte den Kunden mit: "...aber diese Abschwächungen führen auch dazu, dass einige legitime Kundenanfragen zu diesem Zeitpunkt markiert werden." Quelle: Securityweek.de

Wir haben doch jemanden, dem wir die Schuld geben können, oder?

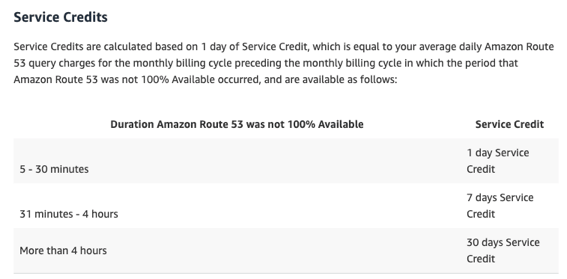

Wenn Sie zu den Unternehmen gehören, die von der massiven Überreaktion von AWS Shield betroffen waren, durch die legitime Anfragen blockiert wurden, können Sie für die verlorene Verfügbarkeit entschädigt werden, aber ist das wirklich ein Ausgleich für die Ausfallzeit?

Abbildung 1: AWS Route 53 SLA

Diese Höhe der Entschädigung für Ihre Ausfallzeit mag etwas wenig erscheinen, aber das ist es, was wir akzeptieren müssen, wenn wir die Verfügbarkeit an Dienstleistungsunternehmen abtreten.

Ihre Rolle bei der Verteidigung von ausgelagerten Dienstleistungen

Es ist eine Tatsache, dass Unternehmen weiterhin IT-Funktionen an CSPs auslagern werden. AWS hat zwar nicht perfekt auf die Angriffe reagiert, aber es hat die Bedeutung der DDoS-Resistenz erkannt. AWS ist jedoch nicht Ihr einziger Anbieter. Übernehmen Ihre anderen CSPs genug Verantwortung für die Verteidigung ihrer Abonnenten?

Leider verfügen viele Unternehmen nicht über die Ressourcen, die Zeit oder das Personal, um ihre eigene DDoS-Abwehr zu betreiben. Der CSP ist in der besten Position, um seine Mieter zu schützen. Schließlich ist er der Kanal für legitimen und angegriffenen Datenverkehr, der zu Ihren Anwendungen, Diensten und Ihrer Infrastruktur geleitet wird. Der Netzwerkrand des CSP ist der richtige Ort, um den Datenverkehr zu säubern, und nicht nachgelagert in unserer Infrastruktur oder abgefangen von einem anderen Dienstanbieter. Wenn sie das Richtige tun, indem sie uns schützen, sind wir vielleicht sogar bereit, ihnen beim Aufbau eines Geschäftsdienstes zu helfen, der der milliardenschweren Cloud-Scrubbing-Branche das Wasser abgräbt. Interessant ist, dass diese Art von Diensten unsere Loyalität weckt,

"Seit der Einführung des intelligenten, automatisierten DDoS-Schutzes konnte Leaseweb auch die Anzahl der Support-Tickets um 11 Prozent reduzieren. Leaseweb hat die Erfahrung sowohl seiner Kunden als auch seiner Helpdesk-Mitarbeiter verbessert und seine Betriebskosten gesenkt", sagt Bart van der Sloot von Leaseweb Network.

Das bedeutet jedoch nicht, dass wir nicht für die Verfügbarkeit unserer Unternehmen verantwortlich sind. Wenn wir auslagern, müssen wir unser Bewusstsein dafür schärfen, was eine wirksame Verteidigung gegen unser wichtigstes Gut, die VERFÜGBARKEIT, ausmacht. Wenn wir die Bedrohungen und die angemessenen Abhilfestrategien kennen, können wir den Anbietern die richtigen Fragen stellen, um zu beurteilen, wie effektiv ihre Abwehrmaßnahmen zum Schutz der wichtigen Dienste sind, auf die Sie zählen. Wie Präsident Reagan sagte: "Vertraue, aber überprüfe". Ein weiser Rat, wenn es um Ihre ausgelagerten Dienste geht.

Erfahren Sie mehr über Wasserfolter-Verteidigung

DNS-Wasserfolter-Angriffe werden in absehbarer Zeit nicht verschwinden. Für Angreifer ist die Wasserfolter leicht zu initiieren, und nichts regt so sehr zur Wiederholung an wie der Erfolg.

Damit DNS-Autoritätsserver gegen Wasserfolter resistent sind, muss der Server in der Lage sein, eine unendliche Anzahl von Scheinanfragen zu beantworten, ohne legitime Anfragen zu behindern. Unendliche Ressourcen sind nicht möglich, und selbst AWS hat Grenzen, also sollten wir uns eine andere Strategie überlegen. A10 NetworksThunder Threat Protection System (TPS) DDoS-Abwehr ist ein solcher alternativer Ansatz. Im Folgenden finden Sie eine unvollständige Liste einiger Abschwächungsfunktionen, die unabhängig voneinander oder in Kombination verwendet werden können, um DNS-DDoS-Schutz zu erreichen

- Verringern Sie die Angriffsfläche, indem Sie eine DNS-Abfragerichtlinie festlegen, die die maximale Länge eines FQDN und die Gesamtzahl der zulässigen Bezeichnungen enthält. Anschließend werden Anfragen, die nicht der legitimen FQDN-Struktur für diesen speziellen Dienst entsprechen, abgelehnt. Jetzt haben wir die Angriffsfläche reduziert.

- Begrenzen Sie die Abfragerate der einzelnen Antragsteller, um die Auswirkungen der lauten Antragsteller zu verringern.

- Dynamisches Erlernen der angeforderten FQDN bis zur angegebenen Label-Anzahl und anschließende Anwendung eines Abfragelimits auf Antragsteller, die eine ungewöhnlich hohe Anzahl ähnlicher FQDN anfordern. Dies funktioniert, weil TPS die DNS-FQDN-Struktur kennt und lernen kann, was angefordert wird, und dann Grenzen über ein Intervall durchsetzen kann. Dies ist eine fortgeschrittene Technik, die im Thunder TPS-Produkt verfügbar ist.

- Beantwortet während eines Angriffs nur legitime Anfragen. Dies ist eine ausfallsichere Methode, um die DNS-Ausfallsicherheit zu gewährleisten. Thunder TPS erhöht die Verteidigungsposition, indem es einen DNS-Zonentransfer vom autoritativen Server initiiert. Durch die Übertragung erfährt Thunder TPS alle legitimen gehosteten FQDN und erstellt somit eine FQDN-Whitelist. Während eines Angriffs leitet Thunder TPS nur legitime Anfragen an den autoritativen Server weiter und weist die Fälschungen zurück. Sobald der Angriff abgeklungen ist, schaltet Thunder TPS automatisch in den normalen Modus zurück.

Zusätzliche Ressourcen

- Sehen Sie sich das On-Demand-Webinar von A10 zum Thema "Wie man DNS-Dienste vor DDoS-Angriffen aller Art schützt" an.

- Lesen Sie den Sonderbericht "The State of DDoS Weapons", um weitere Einblicke in DDoS-Angriffe zu erhalten.

- Erfahren Sie mehr über die DDoS-Schutzlösungen von A10

- Erfahren Sie mehr über unser DDoS Mitigation & Detection Produkt, Thunder TPS