74 % der Sicherheitsexperten erhöhen ihre Ausgaben für die DDoS-Abwehr, aber wird das ausreichen, um die zunehmende Breite, Raffinesse und Intensität der heutigen Angriffe zu bekämpfen? Die Zuversicht schwindet, dass man mit den bisherigen DDoS-Abwehrmaßnahmen die Herausforderung meistern kann.

Nehmen Sie an einem Expertengremium von A10 und Ixia teil und überdenken Sie Ihren Ansatz zur DDoS-Abwehr in einem Webinar. Erfahren Sie, warum bewaffnete IoT-Angriffe aktualisierte Ansätze erfordern und wie Sie den ROI bei gleichzeitiger Skalierung des Schutzes maximieren können.

HOST

00:00

Ich kümmere mich um das gesamte Housekeeping und sorge dafür, dass heute alles reibungslos läuft.

00:24

Nun möchte ich Ihnen unsere heutigen Redner vorstellen. Don Shin von A10, Amritam Putantunda von Xia und TAKA von A10 Networks, die das Thema "Rethinking DDoS" vorstellen werden: Stronger Defenses that Make Economic Sense. Los geht's, Leute.

DON

00:43

Alles klar. Hey, perfekt. Perfekt. Vielen Dank, Alex. Danke, Alex. Okay. Vielen Dank an alle, die an dieser Sitzung teilnehmen. Wir haben eine Menge Informationen mit Ihnen zu teilen und die Agenda sieht vor, dass wir mit einem kleinen Hintergrundbericht über den Markt beginnen, um die Voraussetzungen dafür zu schaffen, wie Sie Ihre DDoS-Abwehr verbessern können und wie Sie das Testen als Methode nutzen können, um Ihre Entscheidungsfindung bei Ihren Abwehrmethoden zu verbessern. Am Ende werden wir Ihnen eine Demonstration einer Methodik zeigen, die IXIA für das Testen von DDoS-Abwehrsystemen entwickelt hat, sowie einige Ergebnisse bei der Anwendung dieser Methodik auf die A10 Plattform.

01:29

Zunächst einmal denke ich, dass es ziemlich klar ist, und die Tatsache, dass ihr an dieser Sitzung teilnehmt, zeigt, dass ihr zustimmt, dass es in unserer Branche ein systemisches Problem mit DDoS-Angriffen gibt.

01:39

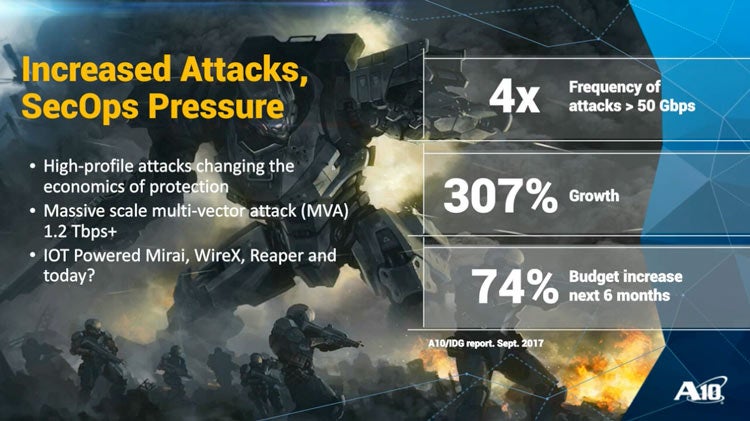

Richtig? Kürzlich haben wir zusammen mit IDG und Ihren Kollegen eine Umfrage durchgeführt. Die Ergebnisse zeigen, dass die Zahl der großen DDoS-Angriffe mit mehr als 50 Gigabit pro Sekunde um das Vierfache gestiegen ist, mit einem Anstieg der Häufigkeit um 307 %, was erstaunlich ist, oder?

02:01

Infolgedessen ist es klar, dass die Unternehmen immer mehr in die DDoS-Abwehr investieren.

02:11

Und diese spezielle Umfrage ergab, dass 74 % der Unternehmen planen, ihre Ausgaben für die DDoS-Abwehr zu erhöhen. Ein Teil dessen, was wir hier zeigen wollen, ist also, zu erfassen, wie die Landschaft Ihrer Abwehr heute aussieht. Und was sind einige der besseren Ansätze, die Sie wählen können?

02:33

Und wie kann man das wiederum überprüfen, indem man Tests als Strategie einsetzt, um das zu erreichen?

02:39

Das Ergebnis ist, dass die Leute Investitionen tätigen und ihre bestehenden DDoS-Abwehrstrategien überprüfen, und dabei kommen einige klare Dinge heraus.

02:50

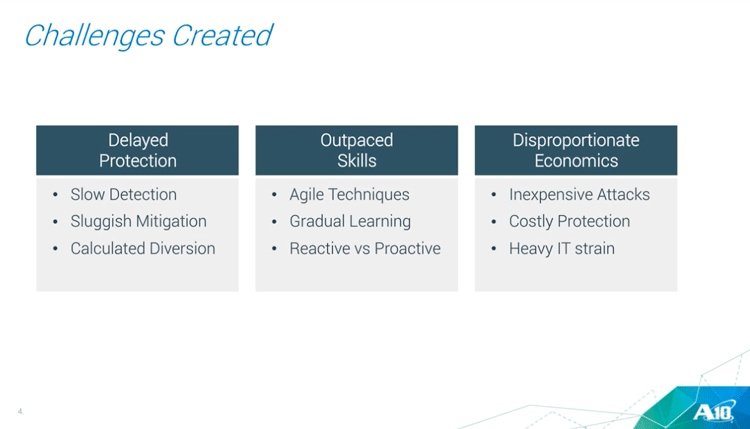

Eine davon ist die Geschwindigkeit der Erkennung und die Langsamkeit der DDoS-Abwehr, und Sie wissen, dass Ablenkungen wirklich zu einem Problem werden.

03:04

Die Art und Weise, wie Unternehmen ihre Systeme agil gestalten, lässt ihre DDoS-Abwehr nicht mehr mitkommen.

03:10

Und im Grunde genommen gibt es ein wirtschaftliches Problem, das wir lösen müssen, denn DDoS-Angriffe sind sehr kostengünstig und die Verteidigung ist sehr kostspielig, oder?

03:24

Und das kann eine Organisation ganz schön belasten. Deshalb dachte ich, wir schauen uns ein Beispiel für diese Verhältnismäßigkeit in der Welt an, in der wir heute leben.

03:36

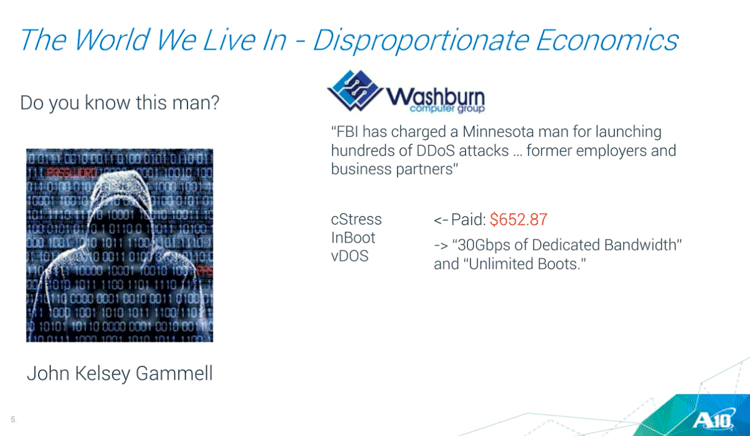

Ich habe mir also einen aktuellen Artikel angesehen und dachte, das ist ziemlich interessant. Also Frage, kennen Sie diesen Mann? Sein Name ist John Kelsey Gamble, ein gut aussehender Mann, ein Geschäftsmann und so weiter.

03:49

Interessant ist jedoch, dass das FBI diesen Mann aus Minnesota anklagt, weil er Hunderte von DDoS-Angriffen gegen seinen früheren Arbeitgeber und seine Geschäftspartner durchgeführt hat.

04:00

Es ist also an sich schon ziemlich ungewöhnlich, dass es eine Zuordnung gibt, wer diese Art von Angriffen durchführt, aber es sind eben auch die durchschnittlichen Geschäftsleute.

04:10

Aber was mich an dieser Geschichte noch mehr interessiert, ist die Tatsache, dass er sich an diese drei Unternehmen gewandt hat, die DDoS-Angriffe starten, und 652,87 Dollar bezahlt hat.

04:30

Und für diesen Betrag erhielt er 300 Gigabit Bandbreite mit unbegrenzter Nutzung.

04:37

Und das tat er drei Monate lang. Nachdem er also seinen ersten DDoS-Angriff gegen die Washburn Computer Group durchgeführt hatte, drehte er sich um und begann, die Aufgaben gegen eine Vielzahl von verschiedenen Organisationen zu starten.

04:52

Und natürlich ist das so eine Sache mit den Jungs und ihrem Spielzeug, oder? Sobald sie diese Möglichkeiten haben, werden sie sie auch nutzen.

04:59

Das zeigt also, wie das Umfeld aussieht und warum DDoS zu einem solchen systemischen Problem geworden ist und es für böswillige Akteure so einfach ist, sie gegen Sie einzusetzen. Wenn Sie also Ihre Entscheidungen darüber treffen, wie Sie Ihre DDoS-Abwehr verbessern können, gibt es meiner Meinung nach vier wirklich wichtige Überlegungen, die Sie bei der Definition einer effektiven Abwehrstrategie berücksichtigen müssen, richtig?

05:33

Und diese vier, denke ich, lassen sich in diese Kategorien unterteilen, die man zum großen Teil auch damit übersetzen könnte, was eine DDOS-Abwehrlösung besser macht als eine andere.

05:45

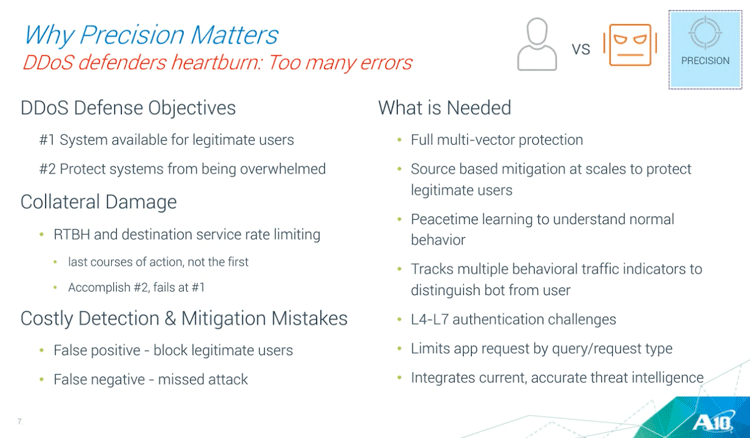

Ein Element davon hat also mit Präzision zu tun, und wir werden noch viel detaillierter auf diese eingehen. Aber selbst wenn wir über Präzision sprechen, gibt es eine geschäftliche Auswirkung, die mit der Fehlererkennung zu tun hat. Denn wenn ein Fehler auftritt, entstehen Kosten.

06:04

Ein Teil der Kosten besteht darin, dass Ihre Reaktionsteams ihren Arbeitstag unterbrechen müssen, um nicht existierenden Ereignissen nachzugehen oder dass ein tatsächlicher Angriff durchgesickert ist, weil die DDoS-Abwehr zu undicht war.

06:23

Dann gibt es noch ein Element der Skalierbarkeit, vor allem in Anbetracht des Umfelds, in dem wir Angriffe auf das Internet der Dinge (IoT) erleben, und der Möglichkeiten, die die Angreifer haben.

06:33

Man muss wirklich herausfinden, welches das optimale Gewicht ist, um kurzfristig zu skalieren und gleichzeitig die Investitionen langfristig zu schützen.

06:42

Und dann haben wir ein wenig über die Verteidiger an der Frontlinie gesprochen, richtig? Die IT- und Sicherheitsmitarbeiter sind einfach überlastet, und Sie brauchen Tools, die sie effektiver machen, die die Automatisierung und diese Fähigkeiten nutzen.

07:00

Und schließlich ist es ein systemisches Problem in der Branche, dass die alten DDoS-Abwehrsysteme insgesamt einfach zu teuer sind, und der Aufbau einer angemessenen Abwehr kostet viel Geld.

07:14

Schauen wir uns also zunächst den ersten Punkt an. Warum ist Präzision so wichtig? Wenn man mit DDoS-Verteidigern spricht, diesen DDoS-Verteidigern an vorderster Front, dann sagen sie immer, dass ihnen das Herz brennt, dass es einfach zu viele Fehler gibt.

07:30

Aber wenn wir diese Fehler berücksichtigen, müssen wir einen Schritt zurücktreten und darüber nachdenken, was das Ziel einer DDOS-Abwehr ist. Und ich denke, dass es hier wirklich zwei Ziele gibt, und wir müssen uns darüber im Klaren sein, welches wichtiger ist als das andere.

07:45

Sie sind gleichermaßen wichtig. Erstens: DDoS ist ein Denial-of-Service-Angriff. Sie versuchen, Ihr System für legitime Benutzer zu schützen, damit diese auf das System zugreifen können.

07:58

Und dann gibt es noch einen zweiten Teil, nämlich: Wie schützen Sie Ihr System davor, überfordert zu werden? Und Sie sollten sich immer zuerst um den ersten Teil der Frage kümmern. Okay, und warum ist das wichtig?

08:10

Zum Beispiel? Bei DDoS gibt es eine Menge Kollateralschäden, die bei einem DDoS-Angriff entstehen, und einige dieser Kollateralschäden sind selbstverschuldet, da sie auf den Strategien der bestehenden Abwehrmechanismen basieren. Sie wissen, dass zum Beispiel Remote Trigger, Black Holing oder die Begrenzung der Raten von Zieldiensten und die Gestaltung des Datenverkehrs die letzte und nicht die erste Maßnahme sein sollten, weil sie wahllos sind und die zweite Priorität erfüllen, nämlich Ihr System vor dem Zusammenbruch zu schützen.

08:43

Aber beim ersten Mal scheitert es an dem Kollateralschaden, den man anrichtet. Denn sobald man ein schwarzes Loch auslöst, verschwindet alles, richtig?

08:52

Und im Endeffekt helfen Sie dem Angreifer, seine Ziele zu erreichen. Und diese Präzisionsfehler, die in der Branche auftreten, bezeichnen wir als False Positives, d. h. die Blockierung legitimer Benutzer, und False Negatives, d. h. Angriffe, die übersehen werden, weil das System zu undicht ist.

09:11

Was ist also für diese Art von DDoS-Abwehr erforderlich? Für diese Abdeckung benötigen Sie einen vollständigen Multi-Vektor-Schutz.

09:17

Das heißt, durch den Volumenzähler, durch das Netzwerk, durch die Anwendung, einschließlich langsamer und niedriger Arten von ausgeklügelten DDoS-Angriffen.

09:25

Ihre Entschärfungslösung sollte sehr quellenbasiert sein. Sie sollte nicht auf das Ziel ausgerichtet sein. Sie sollte quellenbasiert sein. Sie sollte in der Lage sein, zwischen einem Angreifer und einem legitimen Benutzer zu unterscheiden und nur den Angreifer zu blockieren.

09:41

Und das erreichen Sie, indem Sie Peacetime Learning einsetzen, damit Sie wissen, dass Ihre Umgebung einzigartig ist und einzigartige Merkmale aufweist. Und das Tool selbst muss in der Lage sein, dieses Verhalten zu erkennen, so dass es mehrere Indikatoren oder mehrere Verfolgungsmöglichkeiten von Verhaltensmerkmalen nutzt, die weit über einfache BPS- oder PPS-Merkmale hinausgehen, um Bots von Benutzern unterscheiden zu können, richtig?

10:10

Und dann gibt es noch eine ganze Reihe von Gegenmaßnahmen, von Schicht 4 bis Schicht 7, durch Authentifizierung oder durch Abfrage- oder Anfragebegrenzung.

10:20

Und dann gibt es noch ein weiteres wichtiges Element in der DDoS-Abwehr, das heute nicht annähernd ausreichend genutzt wird, nämlich die Bedrohungsanalyse.

10:29

Wenn Sie über die Kriminellen in Ihren Städten und so weiter nachdenken, dann gibt es immer wiederkehrende Merkmale von Straftaten.

10:40

Es gibt also die Bildprotokolle von Kriminellen und ihre Aufzeichnungen. So kann die Polizei Wiederholungstäter identifizieren.

10:51

Und das Gleiche gilt für DDoS. Und heute nutzen die meisten Unternehmen keine Bedrohungsdaten und beziehen sie nicht in ihre DDoS-Abwehr ein, weil DDoS-Angreifer Botnetze verwenden und sie sind Wiederholungstäter, wenn es darum geht, wie sie ihre Tools einsetzen.

11:11

Eines der Dinge, über die wir gesprochen haben, war der Kollateralschaden. Diese Folie ist also etwas kompliziert und sehr technisch.

11:18

Aber hier ist eine Liste mit einigen der Strategien für Gegenmaßnahmen, wenn Sie unter einem DDoS-Angriff stehen, und auf der linken Seite zeigen wir, dass, wenn Sie von oben nach unten gehen, die obersten eine sehr hohe Auswirkung auf die legitimen Nutzer haben, aber auch auf die Angreifer, weil Sie wissen, Die unteren haben nur sehr geringe Auswirkungen auf die legitimen Benutzer, denn wenn DDoS-Angreifer seltsam aussehende Pakete verwenden, um eine Firewall oder ähnliches zu überwinden, dann ist das kein normales Verhalten eines legitimen Benutzers.

12:04

Was Sie hier sehen, ist, dass es oben viele Kollateralschäden gibt. Der untere Teil ist kein Kollateralschaden.

12:13

Aber die Raffinesse der heutigen Angriffe spielt sich größtenteils in diesem blauen Bereich ab, in dem versucht wird, quellenbasierte Verhaltensmerkmale zu nutzen, um die chirurgische Unterscheidung zwischen einem Bot und einem angreifenden Agenten zu minimieren.

12:30

Und das ist es, was starke DDoS-Abwehrlösungen haben sollten. Und bei A10 stellen wir ein Produkt her, das Thunder TPS heißt, und genau das tut es.

12:39

Es verfolgt diese Verhaltensweisen, verfügt über eine ganze Reihe von Fähigkeiten zur Schadensbegrenzung oder Gegenmaßnahmen, hat aber vor allem im mittleren Bereich starke Fähigkeiten, um Verhaltenselemente von Angreifern zu verfolgen.

12:54

Okay, darüber haben wir jetzt gesprochen, über diesen Teil. Lassen Sie uns jetzt über den Arbeitsablauf sprechen, ja? Eine weitere häufige Beschwerde, die man von Frontline-Verteidigern hört, ist, dass die DDoS-Abwehr ständige manuelle Eingriffe erfordert.

13:12

Und keine Organisation hat unbegrenzte Ressourcen, und Sie halten Ihre Mitarbeiter davon ab, wertvollere Arbeit zu leisten, wenn Sie angegriffen werden.

13:20

Was wir also brauchen, sind Mechanismen, in die Automatisierung eingebaut ist, so dass man Dinge auf der Grundlage von Richtlinien tun kann, und das Tool wird eskalieren, während man hineingeht.

13:36

Und ich habe vorhin gezeigt, dass nicht alle Abhilfemaßnahmen gleich sind, richtig?

13:41

Es gibt bestimmte Typen, die sehr systemorientiert sind, und andere, die benutzerorientiert sind. Sie wollen also, dass der Mechanismus in der Lage ist, dies zu durchbrechen.

13:52

Der andere Teil ist, dass unsere modernen IT-Organisationen die Orchestrierung und Automatisierung wirklich angenommen haben, um die Bereitstellung und Optimierung ihrer Netzwerke und DDoS-Abwehr zu beschleunigen.

14:07

Und deshalb brauchen Sie diese RESTful-API-Fähigkeit, um all das kontrollieren zu können. Denn am Ende sind die Menschen Geld.

14:16

Menschen und Zeit sind entscheidend. Das wichtigste Kapital eines jeden Unternehmens sind seine Mitarbeiter. Was wir also brauchen, ist ein ähnlicher Mechanismus, wie ihn A10 mit seiner fünfstufigen, richtlinienbasierten Eskalation zur Schadensbegrenzung bietet.

14:31

Hier haben wir fünf Stufen, und in der Friedenszeit machen wir also einen Lernprozess. Und wenn wir dann diese 27 und mehr Indikatoren anziehen, um nach anormalem Verhalten zu suchen, wird es auf Stufe 1 eskalieren, sobald das passiert.

14:46

Fangen Sie an, einige, Sie wissen schon, die niedrigeren Arten von Abhilfemaßnahmen anzuwenden, die nicht so drakonisch sind, so aggressiv.

14:56

Aber wenn der Angriff schlimmer und schlimmer wird, sobald wir Stufe 3 oder 4 erreichen, werden wir anfangen, diese einschränkenden Maßnahmen anzuwenden, um sicherzustellen, dass das System nicht zusammenbricht.

15:09

Aber der Punkt ist, dass man zuerst daran arbeiten muss, seine Benutzer zu schützen. Erst wenn das System kollabiert, müssen Sie anfangen, sehr aggressive Techniken einzusetzen.

15:19

Und das sollte alles automatisiert sein, denn die Reaktionszeit ist bei DDoS-Angriffen wichtig, und Menschen, die Tools anfassen, verlangsamen die Reaktion.

15:29

Nun gibt es noch ein weiteres Element, über das wir vorhin gesprochen haben, nämlich die Skalierbarkeit. Und die Skalierbarkeit in der modernen Welt, insbesondere im Zusammenhang mit IoT-Bots, ist charakteristischer als das, woran wir traditionell denken, was die Daten- und Paketraten angeht.

15:47

Denn die DDoS-Angriffslandschaft hat sich verändert, und eines der Dinge, die man sieht oder von denen man hört, ist, dass, wenn wir diese Art von Scale-up und Scale-out durchführen müssen, es mit herkömmlicher DDoS-Abwehr sehr teuer wird.

16:03

Und was hat sich geändert? Und es ist wirklich um das letzte Jahr mit dem DDoS der Dinge ist wirklich wachsen richtig?

16:15

Und was sich geändert hat, war vor allem die Intensität der Angriffe, wie z.B. der Angriff auf Dyn mit 1,2 Tera Bits in der Spitze.

16:24

Aber es geht um mehr als das, oder? Es geht auch um die DDoS-Angriffe. Wissen Sie, das IoT ist über die ganze Welt verteilt.

16:32

Sie sind geografisch breit gestreut, und es gibt Millionen anfälliger IoT-Geräte, auf die ein Bot-Herder Zugriff hat, um sie zu nutzen.

16:44

Und da es sich um IoT-Geräte handelt, die nicht mit Software-Update-Funktionen ausgestattet sind, handelt es sich um langlebige Geräte, die jederzeit ausgenutzt werden können. Und selbst nachdem man sie zurückgesetzt hat, sind sie immer noch ausnutzbar und können von Menschen ausgenutzt werden, und das nutzen sie aus.

17:02

Jetzt. Es gibt noch einen weiteren Vorbehalt: Die Malware-Autoren müssen sich nicht im Kernel verstecken, weil es sich um IoT-Geräte handelt und diese eine gewisse Raffinesse aufweisen.

17:16

Sie können die vollständigen Netzwerkfähigkeiten des Linux-Stacks nutzen, was es noch schwieriger macht, diese Geräte zu verteidigen.

17:24

Und deshalb braucht man diese chirurgischen Fähigkeiten. Und diese Statistiken gibt es. Wissen Sie, was die Angreifer sind?

17:32

Dieses Jahr war wirklich der Übergangspunkt, an dem es jetzt mehr Linux-basierte Botnets und mehr Windows-basierte infizierte Systeme gibt.

17:42

Laut Kaspersky wurden im letzten Quartal 70 Prozent der Angriffe, fast 70 Prozent der DDoS-Angriffe, von Linux-Botnetzen aus durchgeführt, was bedeutet, dass die Cloud und insbesondere das Internet der Dinge als Mittel für DDoS-Angriffe genutzt werden.

17:58

In unserem Produktportfolio haben wir uns also mit der Skalierbarkeit des Durchsatzes befasst und mit der Möglichkeit, größere Angriffsflächen zu schützen.

18:11

In diesem Beispiel zeigen wir, dass wir 128 Millionen Sitzungen gleichzeitig verfolgen können, und unsere Bedrohungsdatenbank, die wir mit den Bedrohungsdaten bekannter böser Akteure versorgen, zeigt, welche Bots beispielsweise in den letzten zwei Stunden angegriffen haben.

18:30

Und die Größe dieses Geräts ist in der Lage, dies im Internet-Maßstab zu tun, so dass wir diese offenen Resolver in den Threat-Intelligence-Teil des Geräts integrieren können, um die Bots zu blockieren, wie z. B. den Reaper-Bot, der sich in letzter Zeit in der freien Wildbahn verbreitet hat und der anscheinend für eine ruchlose Handlung verwendet werden soll. Aber die Breite wird bei so etwas ziemlich kritisch.

18:56

Aber am Ende des Tages, besonders wenn wir über DDoS sprechen, geht es nur noch um Geld.

19:03

Und Sie wissen, dass es für Unternehmen sehr kostspielig ist, eine adäquate DDoS-Abwehr aufzubauen, um das Verhältnis von Abschwächungskapazitäten zu ihrem gesamten Internettyp zu haben.

19:18

Ich wollte Ihnen hier einen Vergleich der drei Hersteller A10, Arbor und Radware zeigen, und das sind die Flaggschiffprodukte, mit denen jedes dieser Unternehmen auf dem Markt ist.

19:33

Und während Sie hier über die Zeile lesen, zeigt jede Zeile, wie groß sie sind. Wie viel Bandbreite können sie durch DDoS-Schutz verarbeiten? Wie hoch sind die Paketraten, die sie bewältigen können? Und ganz unten zeigen wir Ihnen einen Vergleich zwischen dem A10 14045-Gerät. Wie viele brauchen Sie, um mit der Bandbreite von Arbor oder Radware mithalten zu können?

19:58

Und dann eine bildliche Darstellung, wie viele EVU-Einheiten oder Rack-Einheiten brauchen Sie, um die Äquivalente zu ermöglichen?

20:06

Der Punkt ist also, dass sie nicht dasselbe sind, richtig? Und das hat sehr große Auswirkungen auf die Kosten, vor allem für große Dienstanbieter, die riesige Netze aufbauen, oder für große Unternehmen, die riesige Netze haben, was die Anzahl der benötigten Boxen angeht, und das wirkt sich dramatisch auf die Gesamtkosten aus, richtig?

20:30

Und die Verwaltung dieser komplexen Einheiten oder Multi-Racks von Einheiten, um in der Lage zu sein, die DDoS-Abwehr zu erreichen, um für diese Angriffe von DDoS der Dinge bereit zu sein.

20:44

Und das ist der Punkt, den Sie kennen. Der wichtige Teil dessen, was wir mit Ihnen teilen möchten, ist, dass es bei diesen Investitionsentscheidungen um mehr geht als nur darum, sich Datenblätter anzuschauen oder das, was Sie in der Vergangenheit verwendet haben, und, Sie wissen schon, festzustecken und weiterhin in eine Lösung zu investieren, die möglicherweise minderwertig ist, oder?

21:07

Und so haben unsere Freunde von IXIA eine DDoS-Testmethode entwickelt. Eine herstellerneutrale DDoS-Testmethodik, und sie haben uns eingeladen, ihnen Geräte zur Verfügung zu stellen, damit sie den Prozess der Methodik durchlaufen können, so dass sie Daten für Unternehmen wie Sie extrahieren können, um eine fundiertere Entscheidung zu treffen.

21:34

Ich übergebe jetzt an Amritam, damit er über die Methodik sprechen und Ihnen weitere Einblicke geben kann.

AMRITAM

21:43

Vielen Dank, Don. Ich danke Ihnen allen für Ihre Teilnahme. Als wir die DDoS-Testmethodik entwickelten, gab es, wie Don vorhin gezeigt hat, verschiedene Arten von Abschwächungstechniken.

21:57

Aus der Testperspektive ist es für uns auch deshalb komplex geworden, weil wir Testfälle erstellen müssen, die das gesamte Spektrum der verschiedenen DDoS-Varianten abdecken, die eine Lösung oder ihre potenzielle Anfälligkeit für eine bestimmte Art von DDoS-Variante aufdecken können.

22:16

Und das sind einige der Dinge, auf die ich in den nächsten Folien eingehen möchte, in denen ich das Dilemma eines Testtools im Hinblick auf die Erstellung einer umfassenden Testmethodik erläutern werde ... welche Art von Hardware oder welche Art von Herausforderungen wir hatten.

22:32

Und ich werde auch einen kleinen Einblick in einige der DDoS-Testfälle selbst geben.

22:38

Natürlich kann ich nicht auf die gesamte Methodik und den Testbericht eingehen, daher möchte ich Sie ermutigen, ihn herunterzuladen und alle darin enthaltenen grafischen Details zu studieren.

22:50

Als wir DDoS getestet haben, war die größte Herausforderung die Entwicklung von DDoS selbst.

22:56

Damals, als wir in das Thema Sicherheit und DDoS eingeführt wurden, versuchten die meisten DDoS, eine einzige Sache anzugreifen ... das war eine Bandbreite, um irgendwie zu versuchen, die Bandbreite zu überlasten und Unterbrechungen der normalen Dienste zu verursachen.

23:14

Aber im Laufe der Jahre entstand das Internet der Dinge, und die CPU und die Prozessoren wurden immer ausgereifter.

23:27

Das Gleiche gilt für die Anwendungen, und die Leute erkannten, dass es andere Möglichkeiten gibt, DDoS-Angriffe zu nutzen. So kam dann der Speicher, also andere Ressourcen, sie zielten auf andere Ressourcen, die aber nicht die offensichtliche Ressource waren.

23:40

Und dann kamen die anwendungsbasierten DDoS-Angriffe, die auf einige der Schwachstellen oder auf die Art und Weise, wie die Anwendung selbst funktioniert, abzielten und riesige DDoS-Fluten erzeugten, die viel schwieriger zu stoppen waren, weil man den eigentlichen Anwendungsverkehr nicht wirklich stoppen konnte, richtig?

23:59

Aber wie erkennt man einen DDoS, der dem Anwendungsdatenverkehr sehr, sehr ähnlich sieht?

24:06

Die größte Herausforderung aus der Testperspektive bestand natürlich darin, alles miteinander zu vermischen und eine DDoS-Methodik zu entwickeln, bei der alle diese Faktoren zusammenspielen. Wie bereits erwähnt, benötigen wir Durchsatz und Speicher. Beides muss ein Hebel sein.

24:26

Wir müssen also einen volumetrischen Angriff durchführen und auch die maximale Anzahl von Sitzungen auf der Karte anvisieren.

24:32

Wir müssen also gleichzeitige Sitzungen erstellen und diese Sitzungen müssen im Testwerkzeug selbst aktiv sein.

24:39

Gleichzeitig müssen wir auch verschiedene Anwendungen und Anwendungs-DDoS haben, so dass wir die Granaries des Anwendungsverkehrs benötigen. Das integrierte Verhalten des Anwendungsverkehrs, um einen richtigen Anwendungs-DDoS zu schaffen. Wir brauchen auch die Skalierbarkeit, wir brauchen, wie in Miri, Millionen und Abermillionen von IP-Adressen oder Endpunkten, die eine kleine Menge an Datenverkehr erzeugen.

25:06

Aber als sie zusammenkamen, wurde daraus eine Flut von bis zu 600 Gigabyte. Wir müssen also diese riesige Menge an IPv4- und IPv6-Endpunkten simulieren.

25:15

Der wichtigste Teil ist, dass all diese DDoS nichts zählen, wenn wir keine realistische Anwendungsmischung haben. Es ist sehr einfach, DDoS-Angriffe abzuschwächen, wenn sie im Inneren ablaufen.

25:25

Man muss einfach alles blockieren. Aber so funktioniert das in der realen Welt nicht, oder?

25:30

Anwendungsmischungen. Die Anwendungen, die in der realen Welt für die üblichen Nutzer und Abonnenten eingesetzt werden, sollten absolut freien Zugang zum Datenverkehr haben und in der Lage sein, das zu tun, was sie tun, während das Mitigationstool 100, 200, 300, was auch immer für Gigabytes an DDoS und Millionen von Sitzungen blockiert, die auf Millionen von feindlichen Board-Sitzungen zukommen, die aufkommen.

25:57

Damit all dies geschehen kann, brauchen wir eine Hardware und dafür haben wir unsere Sturm-Hardware ausgewählt.

26:08

Der Grund für die Auswahl ist, dass wir sowohl den Durchsatz als auch die Skalierung des volumetrischen Datenverkehrs schaffen müssen, und dafür brauchen wir einen starken FPGA. Ähnlich verhält es sich bei Anwendungen: Der Anwendungsverkehr und die Feinheiten des Anwendungsverkehrs werden von einem Netzwerkprozessor erzeugt.

26:23

Wir brauchten also einen größeren Netzwerkprozessor, einen größeren FPGA und eine sehr große Leitung. Wir hatten also unsere neuesten Clouds unter der Lösung, in denen wir einige DDoS-Tests durchführten und sie durchlaufen ließen. Ich möchte ganz kurz auf einige der DDoS-Tests eingehen, die wir hinzugefügt haben. Wie ich auf der ersten Folie sagte, müssen wir alle verschiedenen DDoS-Varianten haben. Wir können nicht alle DDoS-Varianten abdecken, die es gibt, aber wir brauchen die Kontrollkästchen, damit wir sowohl volumetrischen Speicher, Volumendurchsatz und einen Anwendungs-DDoS haben.

27:03

Dafür haben wir mit der UDP-Fragmentierung begonnen, bei der wir einfach verschiedene Größen von UDP-Paketen erstellen, diese aber absichtlich fragmentieren.

27:13

Für ein Tool zur DDoS-Abwehr wird es also schwieriger, weil es entweder neu segmentiert oder jede Art von Fragmentierung verstehen, identifizieren und stoppen muss.

27:23

Wir haben auch verschiedene Arten von TCP-Floods entwickelt, die sehr häufig vorkommen, sehr häufig, würde ich sagen.

27:29

Wir haben also ein Weihnachtsbaum-Paket erstellt, das im Grunde ein TCP-Paket mit PIN-Push ist, das zusammengefügt wird. Um die Komplexität noch weiter zu erhöhen, haben wir einige Datenbytes in dieses Paket eingefügt, so dass es wie eine echte TCP-Transaktion aussieht.

27:45

Abgesehen davon haben wir auch die Syn-Flood hinzugefügt, einen der häufigsten TCP-Angriffe. Wir senden Millionen und Abermillionen von Syn-Paketen, um jede Ressource, jede Schicht für Fähigkeiten und Ressourcen zu überrennen.

27:59

Wir haben auch eine Syn ... also es gab eine Menge volumetrischen Verkehr, der hinzugefügt wurde. Syn ist also wieder ein Paket, bei dem sowohl die Syn- als auch die Syn-Flags aktiviert sind, um aufzusteigen.

28:09

Dies ist ein sehr effektiver volumetrischer DDoS, der in der Vergangenheit bekannt dafür war, Systeme zum Absturz zu bringen, und diese sind auch sehr einfach. Sie wissen, dass sie nicht sehr komplex sind. Aber natürlich müssen wir alle verschiedenen Varianten haben. Also haben wir auch einige anwendungsbasierte Angriffe hinzugefügt.

28:27

Und eines der häufigsten Probleme ist natürlich DNS. Es gibt mehrere Fälle, in denen der DNS-Dienst, wenn er zum Stillstand gebracht werden kann, die gesamte Website oder bestimmte Teile der Infrastruktur der Website zum Stillstand bringen kann. Das ist der Grund, warum dieser Dienst stark von DDoS-Lösungen angegriffen wird.

28:47

Sie wissen, dass Sie buchstäblich kein Internet haben. Technisch gesehen sind Sie ohne Internet, wenn der DNS-Dienst ausfällt. Deshalb versuchen wir natürlich, verschiedene DNS-Varianten zu haben.

28:58

Wir versuchen, missgebildete DNS-Pakete und DNS-Abfragefluten zu erzeugen, bei denen die Clients Milliarden und Abermilliarden von Abfragen an den Opferserver senden und auch bestimmte Bälle aus DNS-Abfragen setzen.

29:11

Abgesehen davon, dass in diesem speziellen Szenario die Methodik auf einen Webserver abzielte. Daher war es natürlich sinnvoll, eine Reihe von HTTP-basierten Angriffen durchzuführen, und einer dieser Angriffe war ein Post.

29:25

Bei diesem Angriff haben wir nur versucht, eine bestimmte Anzahl zufälliger großer Dateien auf den Server hochzuladen, um den Server mit einer großen Bandbreite und einem hohen Durchsatz zu überlasten, so dass er nicht skalieren kann.

29:40

Wir haben auch die niedrigen und langsamen DDoS-Angriffe, die unvollständige Header senden. Ein paar Millionen von ihnen versuchen zu versuchen, jede Ressource zu saugen, die es gibt, die beschäftigt wird, so dass die eigentliche legitime Antworten nicht sind immer blockiert.

29:58

Sie können also sehen, wenn Sie diese Methodik sehen. So sollte es im Tool funktionieren, so sollte es funktionieren.

30:05

Es sollte alle http-Langsamloris blockieren, die durch die rote Linie markiert wurden.

30:10

Die legitime Antwort geht durch. In ähnlicher Weise haben wir auch NTP Flood. NTP-Flood ist inzwischen sehr verbreitet. Es gibt bestimmte Schwachstellen im NTP-Netzwerkzeitprotokoll, die immer wieder für DDoS-Zwecke ausgenutzt werden. Deshalb haben wir NTP Flood entwickelt, bei dem die Angreifer vorgeben, NTP-Server zu sein, und tatsächlich eine NTP-Antwort senden. Eine riesige Anzahl von NTP-Antworten an das Opfer. Nicht jeder Angriff, den wir hier hatten, war also für einen Webserver sinnvoll.

30:42

Aber der Grund für die verschiedenen Kombinationen war, eine umfassende Variante zu erstellen, um zu verstehen, ob das Entschärfungstool tatsächlich in der Lage ist, alles zu blockieren, und die richtigen Strategien hat, um verschiedene Angriffsvarianten zu blockieren, auch wenn einige von ihnen für das zu schützende Opfer nicht sinnvoll sind.

31:04

Hier haben wir eine gewisse Randomisierung geschaffen. Wir haben also eine sehr realistische Simulation von Mirai, dem Botnetz und der CNC-Kommunikation, auf die der DDoS-Angriff folgt, und wir sind durchgegangen und haben etwas Einzigartiges geschaffen.

31:18

Wir haben unsere eigenen Floods erstellt, die einer DNS- und Mirai-Kompromittierung vorausgingen, und wir haben einige Floods erstellt, die für dieses spezielle Netzwerk relevant sind, wie DNS- und HTTP-Floods, aber auch einige andere Floods, die für diesen speziellen Server vielleicht nicht relevant sind, weil es sich um einen HTTP-Server handelt, aber es handelt sich trotzdem um einen sehr effektiven DDoS-Angriff, wie z. B. eine Ball Source Squaring Engine.

31:49

Das ist also ein sehr schöner Angriff. Und jedes Mal, wenn wir den Test durchführten, nur um den Zufallsfaktor zu haben, starteten wir bestimmte zufällige Variationen von Angriffen, wie z.B. bei DNS Flood, wo wir die Abfragen von A auf AAAA änderten.

32:07

Also solche Dinge, um einige zufällige Varianten zu erstellen und zu verstehen, dass es nicht etwas ist, das hoch optimiert ist, um nur bestimmte Arten von Angriffen zu schützen, während es anfängt zu fallen, wenn sich die Dinge ändern.

32:22

Das hatten wir also im Kopf, als wir diesen DDoS-Angriff entwickelten. Letztendlich war es eine sehr angenehme Erfahrung, zumindest für mich, alles miteinander zu kombinieren und diese riesige Angriffsflut zu erzeugen, die den exzessiv langsamen Loris, Mirai mit all seinen fünf Varianten, die Netzwerkzeitprotokoll-Angriffe, die Verstärkung der DNS-Anfragen und diese volumetrischen Angriffe beinhaltete, so dass alles zusammenkam.

32:51

Aber gleichzeitig wird es mit den legitimen Antworten vermischt. Ein Entschärfungstool muss also alle Techniken gleichzeitig anwenden und sicherstellen, dass all diese Techniken die legitimen Kosten nicht beeinträchtigen, denn die legitimen Anfragen werden weiterhin DNS-, HTTP- und HTTPS-Anfragen und -Antworten enthalten, die nicht beeinträchtigt werden sollten, während diese ganzen 300 Gigabyte an Angriffen blockiert werden.

33:20

Wenn Sie diese Details durchgehen, werden Sie natürlich sehen. Sie werden einige dieser Angriffe sehen, wie sie passiert sind, wie wir diese Angriffe konfigurieren und solche Dinge mit grafischen Details.

33:33

Wir haben auch die individuelle Schadensbegrenzung untersucht. Wir haben also all diese Angriffe wie UDP-Fragmentierung und NTP-Flood und ähnliche Dinge einzeln analysiert und konnten so die Effizienz der Schadensbegrenzung feststellen.

33:44

Wir haben eine ausreichende Granularität von Nanosekunden gemessen, um zu sehen, ob es Auswirkungen gibt, ob es zu Verlangsamungen kommt und ob die allgemeine Ausfallsicherheit gegeben ist. Die große Spitze, die Sie am Ende dieses Tests sehen, ist natürlich ein Testfall, der stundenlang lief.

33:59

Die große Spitze, die Sie sehen, ist, wo alle DDoS-Angriffe, die es gab, kombiniert wurden, und wir haben die Systeme wirklich gestresst, das System zu seiner Gesundheit und sehen, ob es in der Lage ist, gleichzeitig alle DDoS-Minderungstechniken anzuwenden, um diese massive massive Flut von DDoS-Angriffen zu blockieren.

34:20

Ich möchte nun kurz auf die Hardware eingehen, die wir für diese Übung verwenden. Wir verwenden unseren Cloud Storm.

34:26

Dies ist unsere neue Hundert-Gigabyte-Plattform mit einem starken Netzwerkprozessor, integrierter Verschlüsselung und einem stärkeren SPGS.

34:35

Um also Anwendungen, Durchsatz und Layer-2/3-Verkehrsarten gleichzeitig zu senden, haben wir dieses System entwickelt, das uns geholfen hat, diese 300 Gigabyte DDoS mit bis zu 60-70 Millionen Verbindungen zu erzeugen.

34:52

Um sicherzustellen, dass sowohl Speicher und so einen Hebel setzen, verwenden wir Breaking Point als eine Software hier.

34:59

Es handelt sich um eine sehr bekannte Software-Sicherheits-Testlösung, die mehr als 38.000 Angriffe und Malware sowie verschiedene DDoS-Varianten enthält.

35:08

Natürlich haben wir nur 14 oder 15 Varianten verwendet, aber je nach Situation kann man alle Varianten zusammen verwenden. Eines der wichtigsten Dinge war auch, dass wir diese realistischen Anwendungen damit vermischt haben und für die Berichte hatten wir eine Granularität von Nanosekunden für die Berichterstattung.

35:23

Für die Hardware haben wir drei Cloud-Karten verwendet, um den 300-Gigabyte-Verkehr in Richtung des Opfers zu erzeugen. Das Opfer und die Clients, und dass alles wurde von Wolken simuliert.

35:37

Damit möchte ich das Wort an TAKA weitergeben, der mein Kollege bei dieser Übung war, und er kann über den Teil der A10 sprechen.

TAKA

35:46

Danke, Amritam. Bei dem für diesen Test verwendeten DDoS-Schutzgerät handelte es sich um das A10-Flaggschiff Thunder 14045 TPS, das eine branchenführende Leistung aufweist, z. B. eine Bandbreite von 300 gbps und eine Leistung von 440 Mpps. Wie Don bereits erläutert hat, bietet es chirurgischen DDoS-Schutz gegen Multi-Vektor-DDoS-Angriffe.

36:13

Lassen Sie uns einen Blick auf den Test werfen. IXIA simuliert Kriminelle, Angreifer und Dienste.

36:21

A10 Thunder TPS wird zum Teil zwischen Untrusted Zone und Trusted Zone gedrückt. Für den immer aktiven Schutz.

36:30

TPS bietet in diesem Testfall DDoS-Schutz und -Abwehr auf demselben Rechner. Auf der linken Seite werden alle zeitlichen Angriffsprofile und der legitime Benutzerverkehr, der für diesen Test verwendet wird, aufgezeichnet.

36:43

Seit dem Mirai-Angriff und dem Dyn DNS DDoS sind 15 Angriffsvektoren für diesen Test angetreten.

36:53

Wie Amritam bereits erwähnt hat, testen wir zuerst den neuen Test und dann zum Schluss alle Angriffe.

37:01

Heute haben wir also einige Testaufnahmen für den Multi-Vektor-Angriff mit dem gesamten Angriffsspektrum gezeigt.

DON

37:09

Wir werden also Amritam zurückholen und mit dem Abschnitt über die Sollbruchstelle beginnen.

AMRITAM

37:16

Dies ist also buchstäblich ein 2-stündiger Angriff, aber wir wollten einen kleinen Schnappschuss für dieses spezielle Webinar zeigen.

37:23

Was Sie sehen, und wenn Sie den Bandbreitenbereich sehen können, sind das 5 Gigabyte realistischer Anwendungsverkehr, der gesendet wird.

37:30

Idealerweise sollte dieser Verkehr für alle DDoS-Angriffe ungestört bleiben. Und was ich hier zeige, ist der Ort, an dem wir alle DDoS-Vektoren zusammen erstellt haben.

37:39

Sie sehen also, dass die Bandbreite von 75 auf 55 Gigabyte gestiegen ist. Sie sollte irgendwo bei 300 Gig liegen.

37:46

Das war das Ganze, all diese DDoS-Vektoren, über die ich gesprochen habe, kommen zusammen auf den Server zu, und Sie können einige dieser Ströme sehen, die wir erstellt haben, die Mirai-Ströme, über die ich gesprochen habe, HTTP Slow Loris, UDP-Fragmentierung, NTP, solche Dinge, und Sie können all diese Schriften sehen, damit Sie es können.

38:03

Sie werden wahrscheinlich sehen, dass einige dieser Angriffe tatsächlich erfolgreich sind. Aus der Sicht des Clients ist er erfolgreich, weil er die Pakete senden kann.

38:11

Aber letztendlich, wenn Sie die Berichte sehen, und das ist, was Sie sehen werden, ob die Pakete tatsächlich die Opferschnittstelle sind oder nicht, und Sie werden verstehen, ob das Entschärfungswerkzeug erfolgreich war.

38:21

Schauen wir uns also auch die TCP-Floods an. Wie ich gezeigt habe, gab es mehrere TCP-Floods, d.h. es wurden buchstäblich 26 Millionen TCP-Verbindungen pro Sekunde gesendet, und anhand der Erfolgsrate können Sie leicht erkennen, dass A10 in der Lage ist, das meiste davon zu entschärfen.

38:37

Das ist also die Schnittstelle hier, der Angriff. Sobald der Angriff nachlässt, auch wenn der Angriff da ist, können Sie den RX von 5 Gig sehen. Das ist sehr wichtig. Das bedeutet, dass von den sechs Schnittstellen, die Datenverkehr gesendet haben, der RX-Trank selbst bei 5 Gigabyte bleibt, was bedeutet, dass der gesamte Angriff abgeschwächt wurde und der realistische Datenverkehr nicht beeinträchtigt wurde und der Server in der Lage war, alle Clients zu bedienen, die zu diesem Zeitpunkt da waren, so dass die Angriffe beendet wurden und das System wieder auf 5 Gigabyte zurückging.

39:11

Dies ist also nur ein kleiner Ausschnitt. Sie können auch den fehlgeschlagenen Teil sehen, und dies ist von der Statistik.

39:19

Aber wenn Sie den Bericht aufrufen, erhalten Sie idealerweise eine detaillierte Aufschlüsselung der DDoS-Angriffe und der Ereignisse.

39:26

Was waren die tatsächlichen Auswirkungen? Wenn es eine Latenz bei HTTP-Obsessions und dergleichen gab, welche Angriffe haben den größten Durchsatz erzeugt, welche Angriffe zielten auf den Speicher und dergleichen?

39:38

Damit übergebe ich das Wort an TAKA über die A10-Perspektive von Angriffen.

TAKA

39:45

Okay, danke, lassen Sie mich kurz den Test von der Seite Thunder TPS aus durchgehen.

39:52

Wir zeigen das Verkehrsdiagramm für jedes Schutzzertifikat, z. B. HTTP, DNS, TCP/UDP und andere Ports.

40:00

Sie sehen also den gesamten Drop-Traffic in Rot und den gesamten vergangenen Traffic, den Qualitäts-Traffic in Grün.

40:07

Hier ist ein weiteres Übersichtsdiagramm, das die Anzahl der Sitzungen enthält. Sie können oben rechts sehen.

40:13

Hier also der Systemzustand in der TPS-Box, die CPU-Auslastung unten rechts, Sie können die maximale CPU-Auslastung von 50 Prozent oder so sehen.

40:25

Ich gehe jetzt zur Mitigation Console, die ein Live-DDoS-Dashboard bereitstellt. Wie Sie sehen, zeigt das grüne Diagramm auf der rechten Seite den Live-Verkehr oder den latenten Verkehr an und stellt die DDoS-Anzahl dar.

40:41

Sie können [unhörbar] Angriff und [unhörbar] Angriff sehen.

40:45

Jetzt können wir auch die Details [unhörbar] über den HTTP-Dienst bereitstellen. Auf der rechten Seite sehen Sie einige Kontakte [unhörbar] für die [unhörbar] Authentifizierung, HTTP-Authentifizierungsdienst [unhörbar] tatsächlich den Schutz gegen [unhörbar] Angriff, [unhörbar] Angriff und Slow Loris Angriffe.

41:05

Wenn diese Seite auch mehr Details über die Angriffe liefert, sehen Sie oben die Paketrate oder [unhörbar] oder Paketausfallrate.

41:14

Diese Art von Details sind in der Mitigation Console verfügbar. Wenn Sie nun zum DNS-Service-Port gehen, sehen Sie, dass der Großteil des Datenverkehrs rot angezeigt wird, was bedeutet, dass er erfolgreich abgebrochen wurde.

41:28

Auf der rechten Seite sehen Sie einige Zähler für das Service-Limit und DNS-Authentifizierung und DNS [unhörbar] es beginnt tatsächlich den Schutz gegen DNS-Flood-Attacken anzuzeigen.

41:39

Auch der DNS [unhörbar] Angriff. Es liefert wahrscheinlich auch einige Statistiken gegen den Verstärkungsangriff, die NTP oder DNS auf der rechten Seite unten anzeigen.

41:49

Jetzt gehe ich zu TCP Service Port, einer der tatsächlich in den Schutz gegen den Mirai-Angriff, einschließlich der gemeinsamen [unhörbar] Verbindung zeigen.

42:00

Das nächste Beispiel ist ein UDP. Dies zeigt das Ergebnis eines Fragmentierungsangriffs. Leider zeigt dies, dass jemand den DDoS von der TPS protokolliert hat, wie Sie oben sehen, von der oberen Flood-Attacke und [unhörbar] Angriff und [unhörbar] Angriff und auch mehrere fragmentierte [unhörbar] Angriff.

42:20

Und schließlich können wir zeigen, dass wir DNS malformed [unhörbar] Angriff sehen können, so dass TPS erfolgreich alle Angriffe erkannt und entschärft hat.

42:30

Zusammenfassend lässt sich sagen, dass TPS aufgrund seiner Leistung und seines Aktionsdesigns erfolgreich über 300 Gbit/s Angriffsverkehr und auch [unhörbar] Datenverkehr abwehren kann, einschließlich der Frage, wie Sie auf die Fähigkeiten zugreifen.

42:45

Zum Beispiel für den [unhörbar] Angriff oder Christmas Tree Flood Angriff, TPS nur bis zu 60 Prozent CPU die ganze Zeit nutzen, während alle 300 Gbps Angriffsverkehr haben. Mit Thunder TPS DDoS-Schutz werden alle 15 Angriffsvektoren erfolgreich abgewehrt. Und, was noch wichtiger ist, es gibt keine neue Unterbrechung des legitimen Benutzerverkehrs. Damit ist unsere Testaufzeichnung und der Testangriff abgeschlossen.

DON

43:17

Ja, fantastisch, Leute. Ich weiß, dass das für euch alle eine Menge Informationen sind, die ihr aufnehmen müsst, oder?

43:24

Aber am Ende ist das wirklich ... wie können wir Ihnen helfen? Sie wissen, in diesem Thread Umwelt mit DDoS.

43:31

Und wissen Sie, vor allem diese Investitionsentscheidungen sind manchmal sehr teuer, und man braucht dafür echte Daten.

43:40

Wir freuen uns sehr, dass IXIA eine DDoS-Methodik veröffentlicht hat. Dies sind die Materialien, die Sie ebenfalls herunterladen können. https://www.a10networks.com/wp-content/uploads/A10-TPS-WP-Testing_DDoS_Defense_Effectiveness_at_300_Gbps_Scale_and_Beyond-1.pdf

43:49

Ich hoffe, dass Sie aus dieser Sitzung einige Informationen gewinnen können. Bitte sehen Sie sich das an und berücksichtigen Sie es bei Ihrer Entscheidung.

44:02

Wir sind der Meinung, dass es eine großartige Möglichkeit ist, eine direkte Analyse vorzunehmen, wenn Sie in eine DDoS-Abwehr investieren wollen, oder um zu prüfen, ob Ihre Abwehrmaßnahmen heute ausreichend sind. Und das Testen ist eine wunderbare Möglichkeit, das zu tun.

44:21

In Ordnung. Es sieht so aus, als hätten wir noch etwas Zeit, um Fragen zu beantworten.

44:25

Wenn Alexander ... Alex?

HOST

44:33

Ja, es tut mir leid, dass ich auf stumm geschaltet war und nicht abschalten konnte. Zur Erinnerung für alle: Das Fragen-Panel befindet sich auf der linken Seite Ihres Bildschirms, also fügen Sie dort einfach ein paar Fragen ein.

44:45

Und ich sehe, dass wir eine Frage haben, und ich denke, das ist eine Frage an IXIA, aber ich bin mir nicht sicher ... was sind Ihre Kriterien für die Auswahl der DDoSes, die Sie in die Methodik aufgenommen haben?

AMRITAM

45:01

Danke Alex. Ich werde das nehmen.

45:04

Als wir also DDoS-Angriffe entwickelt haben, hatten wir, wie gesagt, mehr als 40 DDoS-Angriffe zur Auswahl, aber wir wollten eine Variante entwickeln, die volumetrische [unhörbar] volumetrische speicherbasierte Anwendungen beinhaltet.

45:20

Also das ... und einige MIrai wie die Botnet-Angriffe. Das waren also die Kriterien, nach denen wir aus allen Bereichen des Spektrums einige auswählen wollten, um eine umfassende Abdeckung zu gewährleisten.

DON

45:33

Das war eine gute Frage. Ich danke Ihnen.

HOST

45:36

Fantastisch. Und ich glaube, das hier ist für dich A10, Don.

45:40

DNS ist unser größtes Problem. Was bedeutet das? Wie kann man DNS-Server vorhersagen?

DON

45:50

Okay, nun ja, ich denke, das ist wirklich ein wichtiger Teil, denn wie wir wissen, ist DNS das, was das Internet funktionieren lässt.

45:57

Ich glaube, diese Frage hat zwei Seiten, und vielleicht können wir versuchen, beide Seiten anzusprechen.

46:02

Wie Sie wissen, ist eines der Probleme mit DNS, dass ... und als jüngstes Thema über ist, ist DNS-Infrastruktur als ein Mechanismus für, Sie wissen, mit Reflexion Angriffe, die eine Menge Volumen zu erzeugen, nicht wahr?

46:16

Und das ist definitiv ein Problem. Aber viele Dienstanbieter bieten auch DNS-Dienste an. Die DNS-Server werden also als Mechanismus angegriffen, um Kunden von den Dienstanbietern abzuschalten, richtig?

46:32

Worauf man also achten muss, vor allem bei DNS, ist, dass sich die Angriffsstrategien so stark verändern.

46:39

In der Vergangenheit wurden bei diesen Angriffen auf DNS-Server diese Anfragen immer wieder an die Server gestellt.

46:49

Und dann hat sich die Technologie weiterentwickelt, so dass viele DNS-Server jetzt eine Begrenzung der Anfragerate haben, so dass sie wissen, warum dieser bestimmte Agent immer wieder nach demselben Ding fragt.

47:03

Sie wissen also, dass diese Angreifer die DGAs oder Domain-Generierungsalgorithmen verwenden, die die Möglichkeit schaffen, weiterhin Abfragen zu stellen, aber sie senden sie für verschiedene Domain-Namen oder diese zufälligen Domain-Namen.

47:22

Und was die DNS-Verteidigung angeht, so sind diese Dinge recht komplex, und zusätzlich zu den hochrangigen Maßnahmen zur Begrenzung der Anfragerate benötigt man eine Deep Packet Inspection, um die Abfragen rund um den (Fully qualified domain name ) FQDN, jedes Element des FQDN, wirklich zu verstehen.

47:45

Und ja, innerhalb von A10 Thunder TPS ist es eine sehr gute und leistungsfähige Lösung für DNS, da wir sehr weit in die Abfrage gehen.

47:57

Wir beschränken nicht nur die Abfrageanfragen. Wir sehen uns den FQDN und den Anfragetyp an und wenden Richtlinien an, um DNS-Dienste ausfallsicher zu machen.

HOTS

48:15

Fantastisch. Ich denke, dies ist ein weiterer Fall für IXIA. Wir haben in dem Video gesehen, dass der RX-Verkehr leicht anstieg, als der DDoS-Angriff begann. Bedeutet das, dass das Opfer betroffen war? Teilweise?

AMRITAM

48:36

Das ist eine weitere sehr gute Frage. Was ich... als wir anfingen, den Datenverkehr zu erzeugen, richtig? Der DDoS-Verkehr, was ich denke, und wahrscheinlich kann Pat auch dazu kommen, ist, dass A10 verschiedene Arten von Herausforderungsmechanismen hat, und diese Herausforderungen kamen auf uns zu.

48:59

Auf der Client-Seite und auf der Angreiferseite registrieren wir also RX-Verkehr oder Empfangsverkehr.

49:06

Und als wir den Bericht genauer untersuchten, sahen wir, dass auf der Serverseite zumindest kein Datenverkehr, keine dieser Antworten ankam, weil keine der DDoS-Anfragen ankam. Ich glaube also, dass die Entschärfungstools über verschiedene Herausforderungsmechanismen verfügten, um die mehreren Millionen DDoS-Angriffe zu zählen, die wir gesendet haben, und da haben wir einen Anstieg des RX-Verkehrs aus der Sicht des Kunden festgestellt.

TAKA

49:38

Hey, lass mich mitreden. So dass nach Ihrem Verständnis ist richtig. Also auf der Thunder TPS haben wir mehrere Herausforderungen oder verwenden den Authentifizierungsmechanismus.

49:46

Es ist nicht wirklich der authentifizierende Benutzer, aber von der Quell-IP-Perspektive versuchen wir nur sicherzustellen, dass dies ein gültiger Benutzer ist oder nicht.

49:54

Und einige der Herausforderungen, die wir zurückschicken, wie zum Beispiel ein Syn-Cookie, sind ein Beispiel dafür.

50:01

Wir haben diese Art von Mechanismen auch für das DNS oder andere Protokolle.

HOST

50:11

Fantastisch. Es sieht so aus, als ob wir hier eine weitere Frage haben. Verfügt die TPS-Appliance von Defender über eine Fail-Open-Funktionalität für Produktionsverkehrsschnittstellen, wenn die Appliance ausfällt?

DON

50:26

Lassen Sie mich einen Teil davon übernehmen, und dann können auch Sie, TAKA, einspringen.

50:31

Die Antwort darauf ist, dass wir in einigen unserer Appliances ein Hardware-Failover im traditionellen Sinne haben, wie man es von L2-Inline-Sachen kennt.

50:44

Aber darüber hinaus hat man vielleicht noch etwas übersehen, als TAKA über die Pfadfähigkeiten sprach: Das TPS ist sowohl auf Layer 2 als auch auf Layer 3 integriert, richtig? Es sind also alle Routing-Protokolle in das System integriert.

51:01

Sie wissen also, dass die Layer-3-Integration im Hinblick auf die Redundanz und die Möglichkeit, die Wartung zu ändern, eine ziemlich leistungsstarke Möglichkeit darstellt, dies zu tun.

51:15

Und ich denke ... und die meisten Leute denken an Inline und L2, richtig? Aber wissen Sie, ich denke, man sollte auch L3 in path in Betracht ziehen, weil das tatsächlich ein bisschen mehr Flexibilität bietet. Gibt es dazu noch etwas zu sagen?

TAKA

51:30

Nein, da haben Sie Recht. Mit der dynamischen Login-Fähigkeit auf Layer 3 [unhörbar] können wir solche Szenarien mit Login-Protokollen umgehen, insbesondere für die große Architektur-Topologie.

51:46

Wenn Sie erwägen, eine kleine, die Enterprise Use Case kann in der Lage sein, für die Auswirkungen in der Linie wird eine ideale Lösung sein.

DON

51:56

Fantastisch. Vielen Dank an Sie alle und an unsere Star-Moderatoren. Zur Erinnerung: Wir haben die Ressourcen eingefügt, die Sie auf der linken Seite Ihres Bildschirms sehen sollten.

HOST

52:13

Vielen Dank an alle, die heute dabei waren, und an alle, die dieses Webinar möglich gemacht haben. Sie werden in Kürze eine E-Mail mit dem On-Demand-Webinar erhalten. Zur Erinnerung: Wenn Sie Fragen haben, können Sie sich gerne direkt an Don, Amritam oder TAKA wenden.

52:29

Vielen Dank, dass Sie sich uns angeschlossen haben, und wir freuen uns darauf, Sie bei einem weiteren unserer Webinare zu sehen.