Wie man einen Anwendungsangreifer identifiziert und blockiert

Angriffe auf Anwendungen sind immer häufiger geworden. In diesem Beitrag erklären wir, wie Sie mit A10 Lightning Application Delivery Service (ADS) und A10 Harmony Controller einen Anwendungsangreifer identifizieren und blockieren können.

Das Problem - Anwendungsangriffe

Angriffe auf Webanwendungen werden zu einem immer größeren Problem - ein Trend, der sich immer weiter fortsetzt. Berichten zufolge werden Angriffe auf Webanwendungen auf der Anwendungsebene zwischen 2014 und 2019 um 17,34 Prozent zunehmen.

Die OWASP veröffentlicht eine Liste häufiger Sicherheitslücken, die in Webanwendungen gefunden werden. In der Regel führen schlechte Programmierpraktiken zu diesen Schwachstellen. Wenn eine Bibliothek oder ein Betriebssystem anfällig wird, ist jede Anwendung, die diese Bibliothek verwendet, ebenfalls anfällig.

Angreifer verwenden Techniken der Schicht 7 (Anwendungsschicht) wie SQL-Injection, Command-Injection, Cross-Site Scripting (XSS), Cross-Site Request Forgery (CSRF) und andere, um eine Webanwendung anzugreifen und zu versuchen, sensible Daten zu extrahieren.

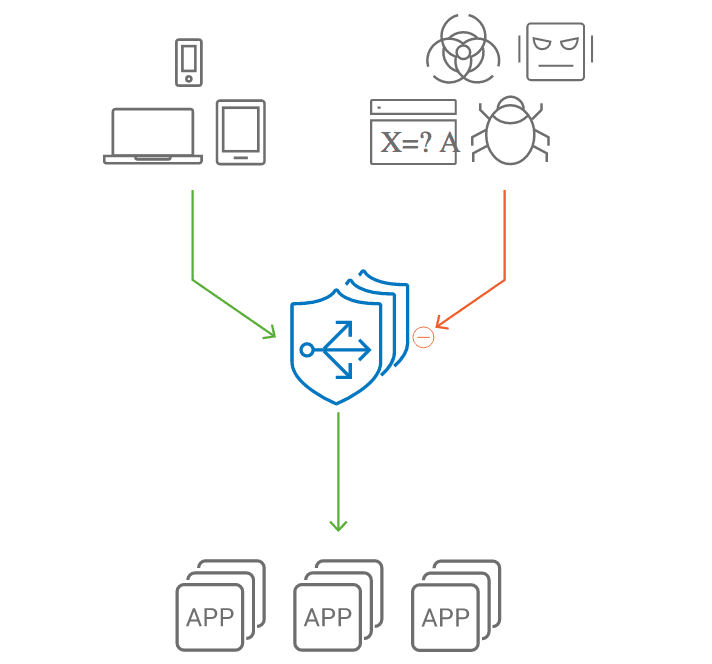

Die Lösung - WAF

In einer perfekten Welt würde die Anwendung von Best Practices bei der Programmierung Sicherheitslücken in Webanwendungen verhindern. Aber in der Realität ist es bei der Arbeit mit vielen Softwarekomponenten, die Schwachstellen aufweisen können, oft nicht möglich, alle Schwachstellen vor der Freigabe der Software zu beheben oder sie zu reparieren, sobald die Schwachstellen entdeckt werden.

In einem solchen Szenario wird eine Web Application Firewall (WAF) zu einer unverzichtbaren Komponente in der Infrastruktur für die Anwendungsbereitstellung. WAF wendet Deep Packet Inspection (DPI)-Techniken an, um jede HTTP-Anfrage und -Antwort zu scannen und bösartige Inhalte zu identifizieren. Die meisten WAF-Produkte verfügen über eine Funktion, mit der sie den Verkehr mit bösartigen Inhalten blockieren können. DPI kann jedoch kostspielig und ressourcenintensiv sein, da jedes Bit überprüft werden muss, ohne dass sich dies signifikant auf die Gesamtantwortzeit auswirkt.

Elastische WAF

Eine typische WAF-Appliance, die vor Anwendungsservern eingesetzt wird, kommt schnell ins Stocken, wenn ein Angreifer viel Datenverkehr an den Server sendet, um Schwachstellen auszunutzen. Bei der A10 Lightning ADS jedoch löst die Harmony Controller die Elastizität aus und erhöht die Anzahl der Lightning ADCs, um mehr Datenverkehr zu verarbeiten. Daher wird der Gesamtverkehr nicht beeinträchtigt. Allerdings entstehen durch die Skalierung zusätzliche Infrastrukturkosten. Während die Skalierung und die höheren Kosten bei einem Anstieg des legitimen Datenverkehrs akzeptabel sind, ist sie bei bösartigem Datenverkehr möglicherweise nicht sinnvoll.

Kostenreduzierung mit A10 Lightning ADS

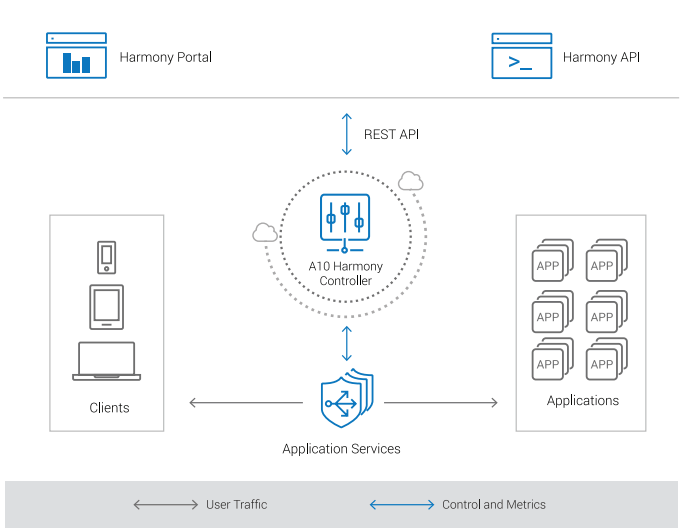

A10 Lightning ADS ist eine Cloud-native Lösung zur Optimierung der Bereitstellung und Sicherheit von Anwendungen und Services, die über öffentliche Clouds oder private Wolken. Lightning ADS wurde speziell entwickelt für Container und Microservices-basierte Anwendungsarchitekturen und lässt sich elegant in DevOps-Prozesse integrieren.

Die einheitliche Natur von Lightning ADS wird hier gezeigt. Lightning ADS verfügt über integrierte Elastizität und WAF zur Aufrechterhaltung Verfügbarkeit der Anwendung und Sicherheit. Darüber hinaus verfügt die Lösung über integrierte, umfangreiche Analysemöglichkeiten, die Ihnen einen schnellen Überblick über die Leistung und die Sicherheitslage Ihrer Anwendung geben, sodass Sie bei Anomalien sofort handeln können.

Wann ist zu handeln?

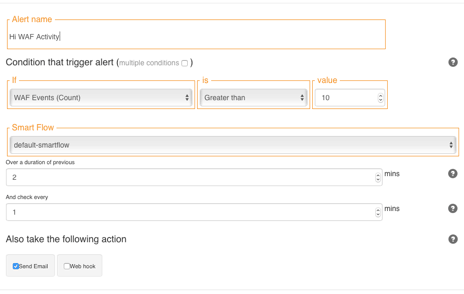

Ein kleiner Teil des bösartigen Datenverkehrs ist immer mit dem normalen Verkehr vermischt. Die Anwendungssicherheitsrichtlinien von Lightning ADS kümmern sich um diese. Wenn jedoch die Menge des bösartigen Datenverkehrs den "normalen" Schwellenwert überschreitet, ist es an der Zeit, Maßnahmen zu ergreifen.

Sie können Warnungen über das A10 Harmony Portal oder über APIs konfigurieren, damit Sie eine Benachrichtigung erhalten, wenn die Anzahl der WAF-bezogenen Ereignisse diese normalen Grenzen überschreitet.

Identifizieren Sie den Angreifer

Wenn Sie die Warnung erhalten, sollte die WAF funktionieren und den Angreifer daran hindern, Daten zu stehlen. In der Zwischenzeit wird die Elastizität von Lightning ADS ausgelöst, und es können Ihnen zusätzliche Kosten entstehen. Es ist wichtig, den Angreifer schnell zu identifizieren und ihn daran zu hindern, weitere Anfragen zu senden.

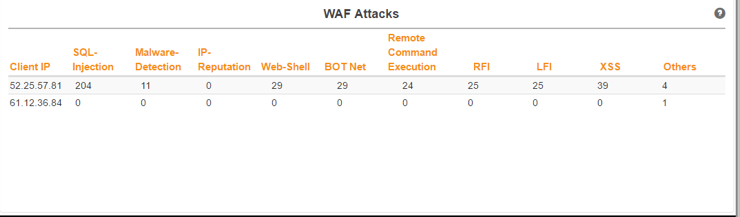

Um die IP-Adresse des Angreifers ausfindig zu machen, mussten bisher die Protokolle gefiltert und auf eine Signatur hin analysiert werden. Da die Analytik jedoch ein integraler Bestandteil von Lightning ADS ist, können Sie die IP-Adresse eines Angreifers automatisch ermitteln. Die IP-Adressen der wichtigsten Angreifer sowie Informationen über die Anzahl und Art der von ihnen gesendeten bösartigen Anfragen werden in einer Tabelle im Sicherheits-Dashboard des Harmony-Portals aufgeführt.

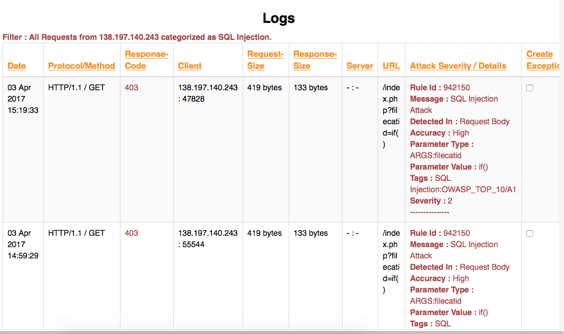

Bevor Sie einen Client blockieren, müssen Sie sicher sein, dass der Datenverkehr wirklich von einem Angreifer stammt und dass es sich nicht um einen Fehlalarm handelt. Deshalb geht das Harmony-Portal eine Ebene tiefer und zeigt eine Liste von Protokollen des ausgewählten Clients mit allen Informationen an, die die Anfragen als bösartig einstufen.

Den Angreifer blockieren

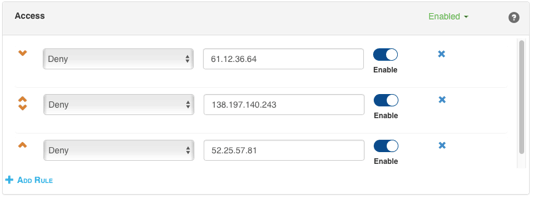

Lightning ADS bietet eine Zugriffsrichtlinie für die Sperrung bestimmter IP-Adressen oder Subnetze. Durch das Einrichten einer Ablehnungsregel für die identifizierte IP-Adresse wird der gesamte Datenverkehr von diesem Client blockiert, ohne dass die für DPI erforderlichen Ressourcen verbraucht werden. Dadurch werden Ressourcen für Lightning ADCs frei.

Eine andere Möglichkeit, die Kosten weiter zu senken, besteht darin, den Datenverkehr des angreifenden Clients in der IP-Firewall zu blockieren. Wenn die IP-Firewall den Datenverkehr blockiert, erreicht dieser nicht den Lightning ADC und die Ressourcenauslastung wird reduziert. In diesem Fall skaliert der A10 Harmony Controller die ADCs, indem er einige der Instanzen entfernt, was die Kosten senkt.

Dieses Video zeigt Ihnen Schritt für Schritt, wie Sie einen Anwendungsangreifer identifizieren und blockieren können:

Wenn Sie aus einem NOC- oder SOC-Hintergrund kommen und denken, dass dies zu schön klingt, um wahr zu sein, möchten wir Sie ermutigen, A10 Lighting ADS auszuprobieren und die Vorteile selbst zu erleben. Füllen Sie einfach das Anforderungsformular für eine kostenlose 30-tägige Testversion aus, und das A10-Kundenerfolgsteam wird Sie bei der Einführung Ihrer Anwendung unterstützen und Ihnen helfen, Lightning ADS in Betrieb zu nehmen.

Sehen ist Glauben.

Vereinbaren Sie noch heute eine Live-Demo.