Konfigurieren einer einfachen Firewall mit A10 Thunder CFW

Der A10 Thunder Firewall (CFW) verfügt über eine große Anzahl von Technologien und Funktionen. In diesem Artikel wird die grundlegendste Konfiguration der Thunder CFW beschrieben, die am Rande eines Unternehmensnetzwerks eingesetzt wird und direkt mit dem Internet verbunden ist. Der Zweck dieses Dokuments ist es, den Leser bei der Einrichtung einer grundlegenden Firewall-Konfiguration anzuleiten, die den internen Netzwerkverkehr sicher ins Internet leitet.

Labor-Übersicht

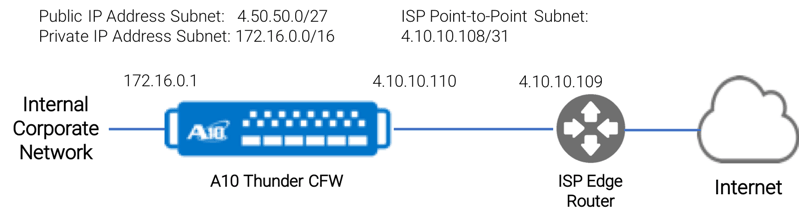

Die Übersicht für dieses Beispiel besteht aus:

- Internes Unternehmensnetzwerk - das private interne Netzwerk

- A10 Thunder CFW - das Thunder CFW-Produkt, das nur die Funktionen der Data Center Firewall nutzt

- ISP-Punkt-zu-Punkt-Subnetz - eine typische Netzwerkkonfiguration, bei der ein ISP den Zugang zum Internet über ein /31-Subnetz bereitstellt, das nur 2 Knoten unterstützt. Diese Verbindung wird nur für die Weiterleitung des Datenverkehrs zwischen dem A10 Thunder CFW und dem ISP-Edge-Netzwerk verwendet.

- Öffentliches IP-Adress-Subnetz: Ein IP-Subnetzbereich mit öffentlichen IP-Adressen. Dieser Bereich ermöglicht den direkten Zugang zum Internet, ohne dass NAT erforderlich ist.

Die grundlegendste Konfiguration für dieses Netz umfasst die folgenden Thunder CFW-Technologien:

- A10 CFW Stateful Firewall Funktionsumfang

- A10 Carrier Grade NAT-Funktion

- Standard-IP-Routing

Nachfolgend finden Sie eine vollständige Befehlszeilenkonfiguration für den A10 Thunder CFW:

class-list inside

172.20.0.0/16 lsn-lid 1

!

interface ethernet 1

name External

enable

ip address 4.10.10.110 255.255.255.252

ip nat outside

!

interface ethernet 3

name CorporateNet

enable

ip address 172.16.0.1 255.255.0.0

ip nat inside

!

ip route 0.0.0.0 /0 4.10.10.109

!

cgnv6 lsn inside source class-list inside

!

cgnv6 nat pool public 4.50.50.2 netmask /32

!

cgnv6 lsn-lid 1

source-nat-pool public

!

rule-set firewall

rule 30

action permit cgnv6

source ipv4-address any

source zone any

dest ipv4-address any

dest zone any

service any

!

fw active-rule-set firewall

!

endNAT-Konfiguration

Die folgenden Befehle konfigurieren Carrier Grade NAT (CGNAT), um interne Adressen in eine öffentliche externe IP-Adresse zu übersetzen. In diesem Fall wird der gesamte Verkehr als eine einzige IP-Adresse 4.50.50.2 angezeigt.

class-list inside

172.20.0.0/16 lsn-lid 1

cgnv6 lsn inside source class-list inside

cgnv6 nat pool public 4.50.50.2 netmask /32

cgnv6 lsn-lid 1

source-nat-pool publicFirewall-Konfiguration

Die folgenden Befehle erstellen einen einzelnen Firewall-Regelsatz, der ausgehenden Verkehr verarbeitet und die NAT-Funktionalität mit CGNAT aktiviert.

rule-set firewall

rule 30

action permit cgnv6

source ipv4-address any

source zone any

dest ipv4-address any

dest zone any

service any

fw active-rule-set firewallIP-Routing

Der IP-Verkehr wird über die Schnittstelle Ethernet 1 direkt an das ISP-Edge-Router-Gerät weitergeleitet.ip route 0.0.0.0 /0 4.10.10.109

Zusammenfassung

Dieser Artikel beschreibt eine einfache Firewall-Konfiguration. Der Zweck dieses Artikels ist es, eine Schnellstartanleitung für die Einrichtung und Fehlerbehebung einer Basiskonfiguration bereitzustellen. Die A10 Thunder CFW verfügt über Hunderte von Funktionen. Ausgehend von dieser Grundkonfiguration kann der Kunde dann das System anpassen, indem er nach und nach weitere Funktionen hinzufügt.

Der folgende Artikel beginnt mit der obigen Firewall-Konfiguration und zeigt, wie ein Anwendungsdienst zu A10 Thunder CFW hinzugefügt wird.

Sehen ist Glauben.

Vereinbaren Sie noch heute eine Live-Demo.