Kampf gegen die Belagerung durch Multi-Vektor-DDoS-Angriffe

Im vergangenen Jahr haben Sie sicherlich von den immer größer, schlimmer und ausgeklügelter werdenden Multi-Vektor-DDoS-Angriffen (Distributed Denial of Service) gehört.

Zweifellos haben Sie die Schlagzeilen über das Mirai-Botnet gelesen , das kolossale DDoS-Angriffe auslöst, und über WireX, das Smartphones in waffenfähige DDoS-Geräte verwandelt.

Die DDoS-Bedrohungslandschaft verändert sich, so viel ist klar. Aber wie verändert sie sich? Wie wirkt sich diese explosionsartige Zunahme von DDoS-Aktivitäten auf Unternehmen aus? Was geschieht in der realen Welt? Und was können wir aus dieser Entwicklung lernen, um uns besser vor DDoS-Angriffen schützen zu können? Denn, seien wir ehrlich, es gibt so etwas wie schlechte Presse, fragen Sie nur eines der Opfer, die durch einen weithin bekannten DDoS-Angriff Ausfallzeiten erlitten haben.

Untersuchung der Daten zu DDoS-Angriffen

A10 Networks beauftragte IDG Connect mit der Durchführung einer Umfrage, die die Wahrheit über die Entwicklung von DDoS-Angriffen ans Licht brachte. Hier sehen wir uns einige dieser Daten an. Dies ist nur ein kleiner Einblick.

Zunahme von DDoS-Angriffen

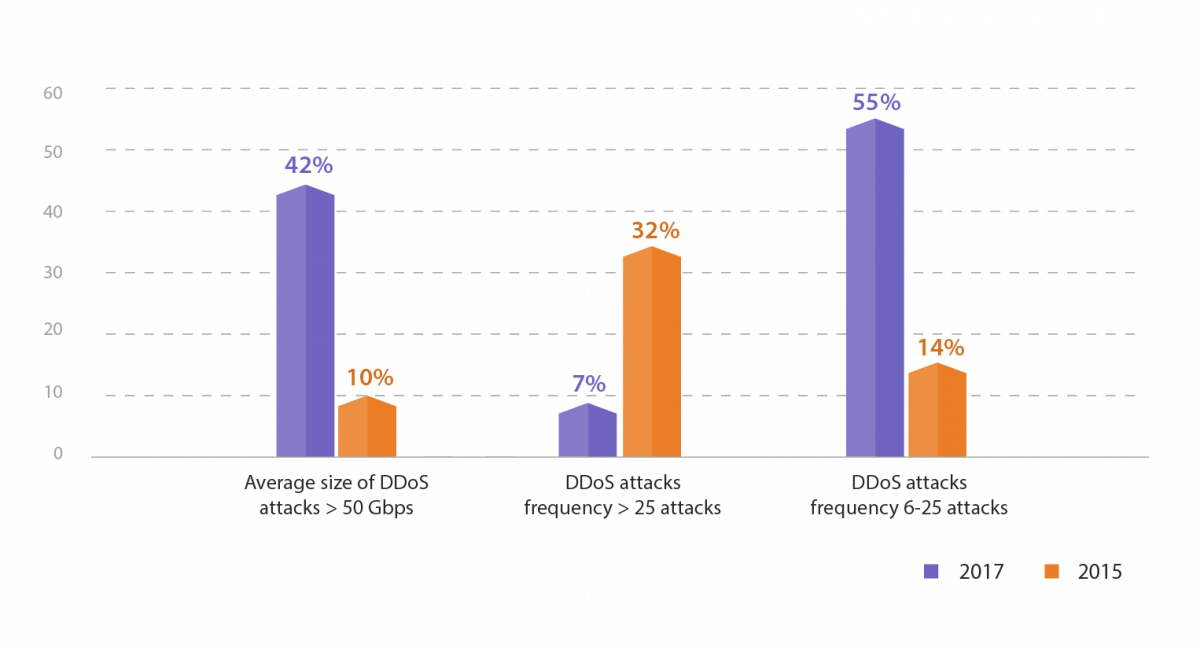

Die gigantischen 1-TBit/s-Angriffe, die letztes Jahr mit dem Mirai-Botnet begannen, machen nur einen Bruchteil der DDoS-Landschaft aus - zwei Prozent der Befragten gaben an, dass die durchschnittliche Größe der DDoS-Angriffe, denen ihr Unternehmen ausgesetzt ist, 1 TBit/s oder mehr beträgt. Das mag oberflächlich betrachtet wenig klingen, aber im Vergleich zu vor zwei Jahren ist das ein erschreckender Unterschied. In einer ähnlichen Umfrage aus dem Jahr 2015 gab es keine Berichte über Angriffe mit 1 TBit/s oder mehr.

Gleichzeitig zeigen die Daten aus dem Jahr 2015, dass nur 10 Prozent der Befragten Angriffe mit mehr als 50 Gbit/s verzeichneten. Heute haben 42 Prozent der Befragten Angriffe mit 50 Gbit/s oder mehr erlebt - das ist ein Anstieg um mehr als das Vierfache seit 2015.

Angriffe aus allen Richtungen

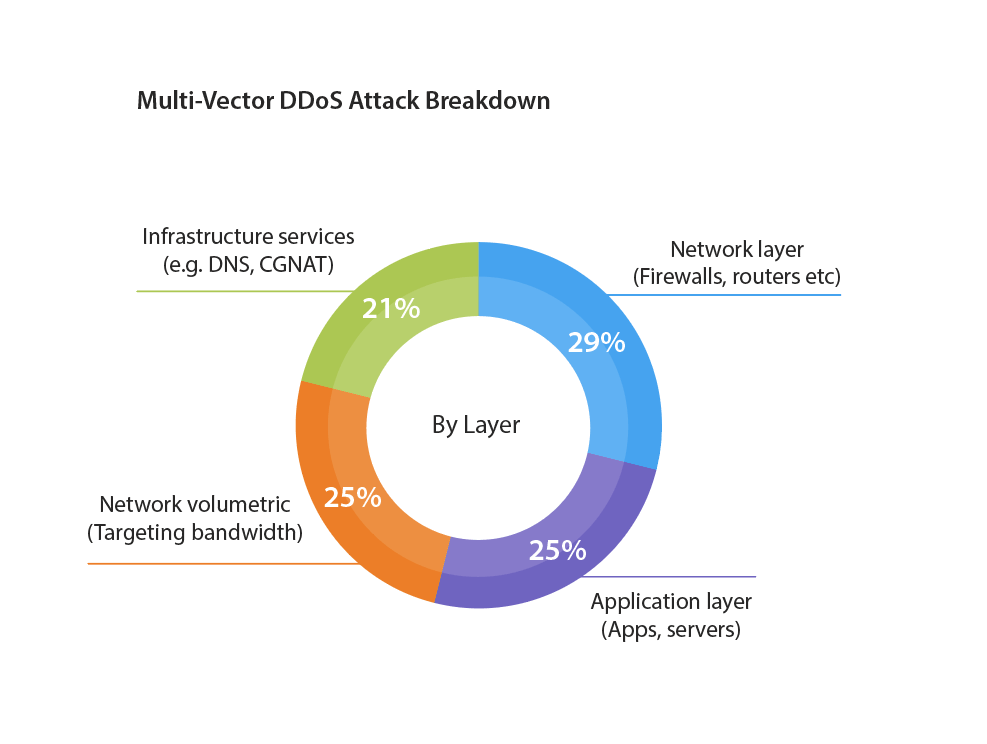

Wir haben die Befragten auch gefragt, wie viel Prozent der Multi-Vektor-DDoS-Angriffe ihr Unternehmen erlebt hat. Die Ergebnisse zeigen, dass die Arten von Multi-Vektor-DDoS-Angriffen, mit denen Unternehmen konfrontiert sind, ziemlich gleichmäßig auf vier Kategorien verteilt sind. DDoS-Angriffe auf der Netzwerkebene, die auf Netzwerkkomponenten wie Firewalls und Router abzielen, stehen mit 29 Prozent der Befragten, die angaben, dass ihr Unternehmen damit konfrontiert wurde, an der Spitze. Dicht darauf folgen Angriffe auf der Anwendungsebene, die auf Anwendungen und Server abzielen (25 Prozent), volumetrische Netzwerkangriffe, die auf die Verbindungsbandbreite abzielen (25 Prozent) und Angriffe auf Infrastrukturdienste wie DNS und CGNAT (21 Prozent).

DDoS-Angriff Ausfallzeit ist unten

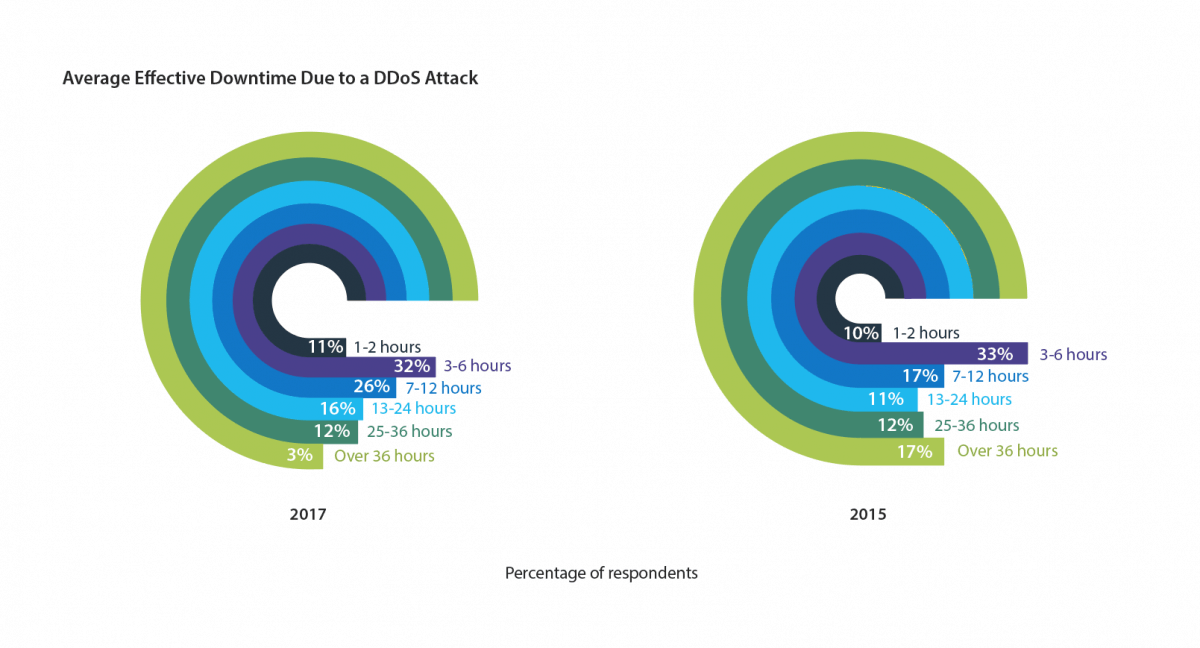

Trotz aller Unkenrufe gibt es einen Silberstreif in der DDoS-Landschaft, und zwar aufgrund von Lösungen zur Angriffsabwehr und -behebung, die die durch Angriffe verursachten Ausfallzeiten verringern. So geben beispielsweise nur 3 Prozent der Befragten an, dass die durchschnittliche effektive Ausfallzeit, die sie aufgrund eines DDoS-Angriffs erlitten haben, mehr als 36 Stunden beträgt, verglichen mit 17 Prozent zwei Jahre zuvor. Und die Mehrheit der Befragten (32 Prozent) gibt an, dass die durchschnittliche Ausfallzeit drei bis sechs Stunden beträgt, was einen Prozentpunkt weniger ist als 2015.

Kundenzufriedenheit an erster Stelle

Die Kundenzufriedenheit ist heute der wichtigste Maßstab für die Auswirkungen von Ausfallzeiten. Sechsundachtzig Prozent der Befragten geben an, dass die Kundenzufriedenheit die wichtigste Kennzahl ist, anhand derer sie die Auswirkungen von Ausfallzeiten auf ihr Unternehmen bestimmen. Danach folgen die Zeit bis zur Wiederherstellung des Dienstes und die Zeit, in der die Auftragsabwicklung offline ist (jeweils 82 Prozent). Die Kundenzufriedenheit ist innerhalb von zwei Jahren um 20 Prozentpunkte gestiegen, was zeigt, dass die Unternehmen dem Kundenerlebnis insgesamt mehr Aufmerksamkeit schenken und der Kunde das Sagen hat.

Wirksame DDoS-Abwehr ist ein Muss

Da Multi-Vektor-DDoS-Angriffe weiter zunehmen und Netzwerke und Anwendungen angreifen, benötigen Unternehmen die leistungsstärkste DDoS-Erkennung und -Mitigation, um den Angriffsverkehr zu identifizieren und zu eliminieren. Die Befragten gaben an, dass Durchsatzleistung und Multi-Vektor-Schutzmetriken die wichtigsten Vorteile sind, die sie von einer neuen DDoS-Lösung erwarten.

Hier kommt das A10 Thunder® Threat Protection System (TPS™) ins Spiel.

Thunder TPS bietet die branchenweit beste Skalierung mit bis zu 300 Gbps bei einer Rate von 440 Mpps. Und sie kann Angriffe aller Größenordnungen erkennen und entschärfen, von Megabit- bis zu Terabit-großen DDoS-Angriffen. Darüber hinaus verfolgt Thunder TPS mehr als 27 Indikatoren für das Verhalten des Datenverkehrs im Vergleich zu gelerntem Datenverkehr in Friedenszeiten, um anomales Verhalten zu erkennen und legitime Benutzer von angreifenden Bots zu unterscheiden.

All dies bedeutet, dass Ihr Unternehmen besser vor DDoS-Angriffen und den dadurch verursachten schädlichen Ausfallzeiten geschützt ist. Und das führt zu zufriedenen Kunden, was, wie die Umfrage ergab, entscheidend ist.

In dem vollständigen Bericht finden Sie alle aktuellen DDoS-Trends:

- Die größten Hindernisse bei der Verhinderung eines DDoS-Angriffs

- Die Häufigkeit der Angriffe

- Die bevorzugte DDoS-Lösung

- Die effektivste DDoS-Funktion

- Vorhersage und Mittelzuweisung

Dies und vieles mehr finden Sie in dem vollständigen Bericht, den Sie hier herunterladen können: A10 IDG DDoS-Bericht.

Für weitere Informationen über A10 Thunder TPS laden Sie bitte unser Datenblatt.

Sehen ist Glauben.

Vereinbaren Sie noch heute eine Live-Demo.