A10 Thunder SSLi Beseitigt den blinden Fleck bei SSL/TLS

Unternehmen verwenden Verschlüsselung, um sensible Daten sicher und geschützt zu halten. Aber die Bösewichte haben das erkannt und nutzen verschlüsselten Datenverkehr, um ihre ruchlosen Machenschaften zu verbergen. Das bringt Sicherheitsexperten in eine schwierige Lage: Entweder sie verschlüsseln den Datenverkehr und riskieren, dass böse Dinge durch die Maschen schlüpfen, oder sie lassen den Datenverkehr unverschlüsselt fließen, was ein massives Sicherheitsrisiko darstellt und wahrscheinlich einen Verstoß gegen die Vorschriften bedeutet. Aber das sind nicht mehr die einzigen Möglichkeiten. Unternehmen können Lösungen implementieren, die SSL-verschlüsselten Datenverkehr entschlüsseln und prüfen.

WOLLEN SIE MICH ÜBER THUNDER SSLi REDEN HÖREN? HÖREN SIE SICH MEINEN AUFTRITT IM PACKET PUSHERS PODCAST AN

Im Folgenden wird die Leistungsfähigkeit der SSL (Secure Sockets Layer)/TLS(Transport Layer Security)-Entschlüsselung erläutert und dargelegt, warum Unternehmen sie zu einem wichtigen Bestandteil ihrer Sicherheitsarchitektur machen sollten.

Warum sollte ich ausgehenden SSL-Verkehr entschlüsseln?

Kurz gesagt, die Bösewichte gewinnen. Sie geben immer mehr für die Sicherheit aus, erhalten aber immer weniger Nutzen. Es kommt immer noch zu Sicherheitsverletzungen. Yahoo, Whole Foods, Equifax, Verizon - kommen Ihnen diese Namen bekannt vor? Sie alle waren 2017 in den Schlagzeilen, weil sie Sicherheitsverstöße zugegeben haben.

Das Verstecken von bösartigem Datenverkehr in SSL ist die neue Grenze - sei es für Infiltration, Exfiltration oder um mit Command and Control (auch bekannt als C&C oder C2) eine Stellung zu halten. Da mehr als 70 Prozent des ausgehenden Datenverkehrs ins Internet über SSL abgewickelt wird, ist dies der einfachste Weg, um in der heutigen Welt unbemerkt zu bleiben.

Es gibt ein Sprichwort, das in etwa so lautet: "Der beste Ort, um einen Baum zu verstecken, ist im Wald." Wenn die SSL-Kommunikation von Malware der Baum ist, ist es dann weniger wahrscheinlich, dass Sie ihn zwischen all den anderen Bäumen (Ihrem legitimen SSL-Verkehr) entdecken, oder wenn der sprichwörtliche Baum ganz allein auf einem Feld steht?

Kann meine Firewall der nächsten Generation dies nicht tun?

Höchstwahrscheinlich! Aber das hat seinen Preis. Die meisten Next-Generation-Firewalls (NGFWs) führen die SSL/TLS-Entschlüsselung auf derselben Allzweck-CPU (z. B. Intel- oder AMD-Prozessor) durch wie den restlichen Datenverkehr. Das bedeutet, dass die Verarbeitungskapazitäten Ihrer Firewall erheblich eingeschränkt sind, da sie versucht, die ressourcenintensive SSL-Entschlüsselung zu verarbeiten, während sie gleichzeitig versucht, die von Ihnen konfigurierten Regeln und Richtlinien zu verarbeiten.

Was ist mit Ihren anderen Sicherheitsgeräten? Web-Content-Filter? IDS/IPS? DLP? Malware- und Bedrohungsabwehr? Forensische Tools, die an einem Netzwerkhahn hängen? Es ist großartig, wenn Ihre NGFW den Datenverkehr für sich selbst entschlüsselt, aber sie gibt ihn nicht an den Rest der Klasse weiter. Nach der Entschlüsselung des Datenverkehrs (ineffizient in einer Mehrzweck-CPU) müssen sie den Datenverkehr erneut verschlüsseln, bevor sie ihn weiterleiten können. Unter der Annahme, dass Ihre anderen Sicherheitsgeräte SSL-Datenverkehr entschlüsseln können (was nicht alle können), müssen Sie den gleichen Tanz "entschlüsseln, analysieren, neu verschlüsseln" bei jedem Sicherheitsgerät in der Reihe durchführen.

A10 Thunder SSLi entschlüsselt SSL-Verkehr, um Bedrohungen aufzudecken

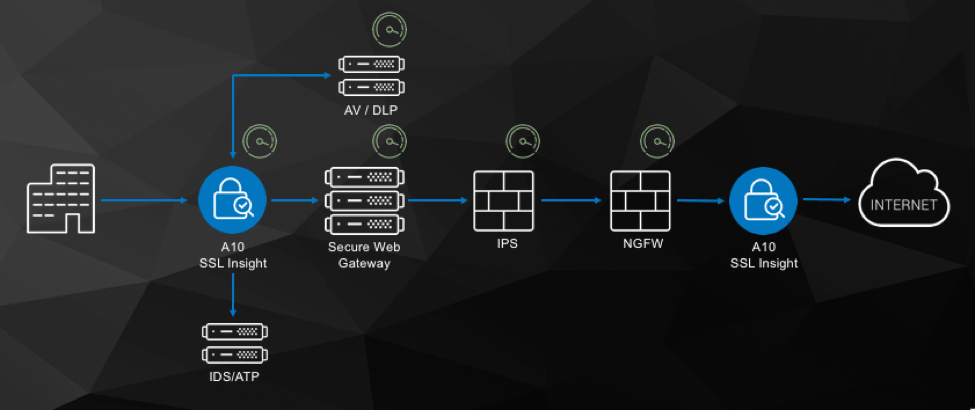

"Das ist großartig", werden Sie vielleicht denken, "aber wie kann A10 uns hier helfen?" Mit A10 Thunder SSLi (SSL Insight) nutzen wir Hardware-ASICs, die bei der SSL-Entschlüsselung/TLS-Entschlüsselung/Neuverschlüsselung viel schneller sind, um diese Verantwortung von Ihren Sicherheitsgeräten abzuladen. Dies hilft Ihnen, den blinden Fleck bei SSL wirklich zu beseitigen, indem ALLE Ihre Sicherheitsgeräte von der zentralisierten Entschlüsselung mit Hardware-ASIC-Beschleunigung profitieren können.

Zu diesem Zeitpunkt können die CPUs der Datenebene in Ihren Sicherheitsgeräten das tun, wofür Sie sie gekauft haben: Sie vor bösen Jungs schützen.

Was macht die SSL-Entschlüsselungslösung von A10 anders?

SSLi wurde von Grund auf so flexibel wie möglich gestaltet, denn kein Netzwerk ist wie das andere. Einige der wichtigsten Funktionen von SSLi sind:

- Flexibles Bereitstellungsmodell - Ob Layer 2, Layer 3 oder Explicit Proxy, wir können nahezu jedes Netzwerkdesign unterstützen.

- Herstellerunabhängig - Im Grunde genommen ist es uns egal, was Sie in die Mitte des SSL-"Sandwichs" stecken. Solange Ihr Sicherheitsgerät in der Lage ist, den entschlüsselten Datenverkehr auf der einen Seite aufzunehmen, zu analysieren und auf der anderen Seite wieder auszuspucken, wird es mit unserem Design funktionieren.

- Vollständige Proxy-Architektur - Aus der Netzwerkperspektive sind die TCP-Sitzung auf der Client-Seite (gegenüber dem Client) und die Server-Seite (gegenüber dem Server im Internet) entkoppelt. Dies gibt uns die Flexibilität, die vollständige Kontrolle über beide Seiten der Verbindung von Schicht 3 an aufwärts zu haben und sogar Dinge wie geringere SSL-Verschlüsselungen auf der Innenseite des Netzwerks für Geschwindigkeit, aber stärkere SSL-Verschlüsselungen auf der Außenseite des Internets, wo es wirklich wichtig ist, zu tun.

- HSM-Unterstützung - In Hochsicherheitsumgebungen wie Behörden kann es erforderlich sein, dass die SSL-Entschlüsselungsschlüssel durch ein HSM (Hardware Security Module) geschützt werden. Dieses funktioniert wie eine Blackbox, die die SSL-Schlüssel vor dem Durchsickern schützt, selbst wenn etwas Verrücktes passiert, z. B. wenn das Gerät physisch aus dem Rechenzentrum gestohlen wird. Für unsere Geräte mit HSM-Unterstützung können wir ein bis vier integrierte HSMs in einem einzigen Gerät verwenden, und wir haben sogar unseren eigenen "Overlay-Treiber" geschrieben, um aus Leistungsgründen einen "Lastausgleich" über mehrere HSMs zu erreichen.

- Dynamische Portinspektion - Wir unterstützen auch die so genannte "Dynamische Portinspektion", die es uns ermöglicht, SSL-verschlüsselten Datenverkehr an jedem Port zu entschlüsseln, nicht nur an Port 443, wo der meiste Verkehr stattfindet. Im Verborgenen funktioniert dies, indem wir die ersten paar Bytes jeder neuen Verbindung ausspähen und nach den verräterischen Zeichen eines SSL-Handshake/TLS-Handshake suchen. Wenn wir eines sehen, schreiten wir ein und fangen den Datenverkehr ab; wenn nicht, lassen wir den Datenverkehr wie gewohnt passieren.

- ICAP-Unterstützung und mehr - Wir unterstützen auch das ICAP-Protokoll für die Kommunikation mit DLP-Systemen oder Web-Content-Filtern, STARTTLS und sogar SSH Intercept.

Fragen der Einhaltung

An dieser Stelle denken Sie wahrscheinlich: "Es ist toll, dass Sie meinen gesamten Datenverkehr entschlüsseln können, aber was ist mit dem Datenverkehr, den ich NICHT entschlüsseln möchte?"

Durch eine Partnerschaft mit Webroot haben die Geräte von A10 Thunder Zugriff auf die URL-Intelligence-Datenbank von Webroot für URL-Kategorisierungsdaten. Jede Website im Internet ist einer von fast 90 verschiedenen Kategorien zugeordnet. Sie kennen vielleicht die URL-Kategorisierung in Ihren Inhaltsfiltern, wo Sie eine Richtlinie festlegen können, um Benutzern in Ihrem Netzwerk den Zugriff auf Websites zu erlauben oder zu verweigern, die in eine bestimmte Kategorie fallen. Wir verwenden die URL-Kategorisierungsdaten jedoch nicht, um den Zugriff zu erlauben oder zu verweigern, sondern um zu entscheiden, welcher Datenverkehr entschlüsselt werden soll und welcher nicht.

Wenn Ihr Unternehmen beispielsweise eine Richtlinie zur akzeptablen Nutzung hat, die besagt, dass Benutzer während der Ausfallzeiten gelegentlich im Internet surfen können, solange dies ihre normalen Aufgaben nicht beeinträchtigt, ist die Wahrscheinlichkeit groß, dass ein Benutzer über das Unternehmensnetzwerk auf sein Online-Banking oder eine Website zum Thema Gesundheit zugreift. Das ist die Art von Datenverkehr, die wir nicht entschlüsseln wollen.

In diesen Szenarien können wir eine Richtlinie festlegen, die es erlaubt, Datenverkehr, der in diese "sensiblen" Kategorien fällt, von der Entschlüsselung auszuschließen. Der Datenverkehr fließt weiterhin durch die Geräte in Ihrem Sicherheitsstapel, bleibt aber verschlüsselt. Sie können auch eine manuelle Liste von DNS-Hostnamen oder Quell-/Ziel-IP-Adressen führen, die von der Entschlüsselung ausgeschlossen werden sollen.

Alles zusammenfügen

Die nächste Frage, die in der Regel gestellt wird, lautet: "Das hört sich alles toll an, aber wie schwer ist es, das einzurichten?"

Die Antwort ist, dass es eigentlich erstaunlich einfach ist. Bei den meisten Implementierungen, die ich durchgeführt habe, besteht etwa 80 Prozent des Aufwands darin, sicherzustellen, dass der Datenverkehr korrekt fließt. Da es sich um ein zustandsbehaftetes Gerät handelt, müssen wir sicherstellen, dass der Datenverkehr, wenn er hinausgeht, auf demselben Weg zurückkommt, und wir müssen jegliches asynchrone Routing vermeiden.

Für gängige Bereitstellungsmethoden, über die wir bereits gesprochen haben, gibt es das so genannte ACT oder App-Centric Template. Dies ist wie ein "Weiter, weiter, fertig"-Assistent, der den größten Teil der Bereitstellung für Sie übernimmt. Sie geben Ihre eingehenden/ausgehenden Schnittstellen, das SSL-Entschlüsselungszertifikat und die SSL-Entschlüsselungsumgehungsliste an, wenden die Richtlinie an und können loslegen.

Wir haben auch eine vollständige REST+JSON-API unter der Haube, wenn Sie wie ich an Netzwerkautomatisierung interessiert sind, und sind auch mit Cisco ACI zertifiziert.

Schlussfolgerung

Da haben Sie es. Das war nur eine kurze Erkundung, warum Sie den Datenverkehr entschlüsseln und prüfen sollten und wie SSLi die schwere Arbeit für Sie erledigen kann, ohne die Leistung des restlichen Sicherheitsstapels zu beeinträchtigen. Kein schlechter Vorschlag, oder? Machen Sie sich jetzt auf den Weg und beseitigen Sie den blinden Fleck bei SSL/TLS.

Ich habe mich kürzlich mit den Leuten von Packet Pushers für einen Podcast zusammengesetzt, um einige dieser Punkte zu besprechen. Sie können hier einschalten (mein Auftritt beginnt um 34:30 Uhr).

Möchten Sie mehr über Thunder SSLi erfahren?

- Laden Sie unser datenblatt.

- Erfahren Sie mehr über A10 Networks' SSL-Inspektion/TLS-Inspektionslösung

- Erfahren Sie mehr über A10's Thunder SSLi für SSL/TLS Transparenz

Sehen ist Glauben.

Vereinbaren Sie noch heute eine Live-Demo.