Hauptunterschiede zwischen TLS 1.2 und TLS 1.3

Transport Layer Security (TLS) ist eine grundlegende Technologie für den Online-Datenschutz. Als Verschlüsselungsprotokoll verschlüsselt Transport Layer Security Daten und authentifiziert Verbindungen, wenn Daten über das Internet via HTTP übertragen werden – eine Erweiterung des als HTTPS (Hyper Text Transfer Protocol Secure) bekannten Protokolls. Wenn ein Benutzer eine Website besucht, prüft sein Browser, ob die Website ein TLS-Zertifikat enthält. Wenn ein Zertifikat vorhanden ist, führt der Browser einen TLS-Handshake durch, um dessen Gültigkeit zu prüfen und den Server zu authentifizieren. Sobald eine Verbindung zwischen den beiden Servern hergestellt ist, ermöglichen TLS-Verschlüsselung und SSL-Entschlüsselung eine sichere Datenübertragung

Seit ihrer ursprünglichen Definition im Januar 1999 hat die Transport Layer Security eine Reihe von Aktualisierungen durchlaufen. Die neueste Version, TLS 1.3, wurde im August 2018 veröffentlicht. Die Unterschiede zwischen TLS 1.2 und 1.3 sind umfangreich und signifikant und bieten sowohl Verbesserungen bei der Leistung als auch bei der Sicherheit. Gleichzeitig ist TLS 1.2 nach wie vor weit verbreitet, da es keine bekannten Schwachstellen gibt und es sich weiterhin für den Einsatz in Unternehmen eignet. Die Entscheidung, ob oder wann ein Upgrade auf TLS 1.3 erfolgen soll, ist für viele Unternehmen eine offene Frage.

Was ist der Unterschied zwischen Secure Sockets Layer (SSL) und Transport Layer Security (TLS)?

Wie sein Nachfolger Transport Layer Security (TLS) ist Secure Sockets Layer (SSL) ein kryptographisches Protokoll, eine Erweiterung des HTTP zur Authentifizierung von Internetverbindungen und zur Sicherstellung der Verschlüsselung und SSL-Entschlüsselung für die Datenkommunikation über ein Netzwerk. TLS ist eine direkte Weiterentwicklung von SSL und wurde eingeführt, um Sicherheitslücken in dem früheren Protokoll zu schließen. Die Unterschiede zwischen den beiden sind relativ gering, wie z. B. die stärkeren Verschlüsselungsalgorithmen und die Möglichkeit, mit verschiedenen von TLS angebotenen Ports zu arbeiten. Die Begriffe werden in gewisser Weise austauschbar verwendet, und die gleichen Zertifikate können sowohl mit TLS als auch mit SSL verwendet werden. Dennoch sind alle Versionen von SSL veraltet, und die meisten modernen Browser unterstützen das Protokoll nicht mehr.

TLS 1.2 vs. TLS 1.3: Was sind die Hauptunterschiede?

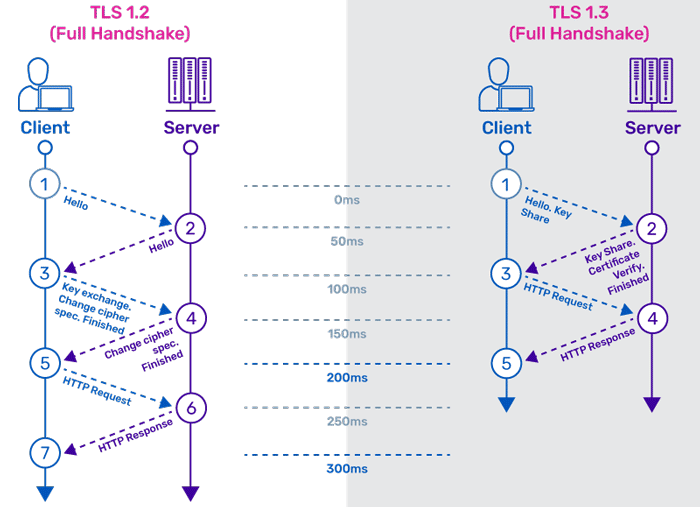

TLS 1.3 bietet mehrere Verbesserungen gegenüber früheren Versionen, vor allem einen schnelleren TLS-Handshake und einfachere, sicherere Cipher-Suites. Der Schlüsselaustausch mit Zero Round-Trip Time (0-RTT) vereinfacht den TLS-Handshake weiter. Zusammen bieten diese Änderungen eine bessere Leistung und mehr Sicherheit.

TLS 1.3 ist schneller als seine Vorgänger

Schnelleres TLS-Handshake

TLS-Verschlüsselung und SSL-Entschlüsselung benötigen CPU-Zeit und sorgen für die Latenz in der Netzwerkkommunikation, die zu einer Verschlechterung der Leistung führt. Unter TLS 1.2 wurde der erste Handshake im Klartext durchgeführt, d. h. auch er musste ver- und entschlüsselt werden. In Anbetracht der Tatsache, dass bei einem typischen Handshake 5 bis 7 Pakete zwischen dem Client und dem Server ausgetauscht werden, führte dies zu einem erheblichen Overhead bei der Verbindung. In Version 1.3 wurde die Verschlüsselung von Serverzertifikaten standardmäßig übernommen, so dass ein TLS-Handshake mit 0 bis 3 Paketen durchgeführt werden kann. Dadurch wird dieser Overhead verringert oder verhindert und schnellere, reaktionsfähigere Verbindungen sind möglich.

Einfachere, stärkere Cipher-Suites

Mit der Version 1.3 wurde nicht nur die Anzahl der während des TLS-Handshakes auszutauschenden Pakete reduziert, sondern auch die Größe der für die Verschlüsselung verwendeten Cipher-Suites verringert. In TLS 1.2 und früheren Versionen hatte die Verwendung von Chiffren mit kryptografischen Schwachstellen zu potenziellen Sicherheitslücken geführt. TLS 1.3 unterstützt nur Algorithmen, für die derzeit keine Schwachstellen bekannt sind, einschließlich solcher, die Perfect Forward Secrecy (PFS) nicht unterstützen. Mit der Aktualisierung wurde auch die Möglichkeit der „Neuaushandlung“ entfernt, bei der ein Client und ein Server, die bereits eine TLS-Verbindung haben, neue Parameter aushandeln und neue Schlüssel generieren können, eine Funktion, die das Risiko erhöhen kann.

Zero Round-Trip Time (0-RTT)

Wie bei SSL beruht TLS auf dem Austausch von Schlüsseln für den Aufbau einer sicheren Sitzung. In früheren Versionen konnten die Schlüssel während des Handshakes mit einem von zwei Mechanismen ausgetauscht werden: einem statischen RSA-Schlüssel oder einem Diffie-Hellman-Schlüssel. In TLS 1.3 wurde RSA zusammen mit jedem statischen (nicht-PFS) Schlüsselaustausch entfernt, während ephemere Diffie-Hellman-Schlüssel beibehalten wurden. Durch die ausschließliche Verwendung der Diffie-Hellman-Familie entfällt nicht nur das Sicherheitsrisiko eines statischen Schlüssels, der bei unerlaubtem Zugriff die Sicherheit gefährden kann, sondern der Client kann auch die für die Schlüsselgenerierung erforderlichen Zufallszahlen und Eingaben während seines „Hallo“ senden. Dies spart Zeit und verbessert die Gesamtleistung der Website, da der gesamte Handshake ohne Hin- und Rückweg auskommt. Darüber hinaus kann ein Client beim Zugriff auf eine zuvor besuchte Website Daten mit der ersten Nachricht an den Server senden, indem er Pre-Shared-Keys (PSK) aus der vorherigen Sitzung nutzt – also „Null-Round-Trip-Time“ (0-RTT).

Wie A10 Networks die TLS-Verschlüsselung und SSL-Entschlüsselung unterstützt

Verschlüsselter Datenverkehr kann eine Schwachstelle in der Sicherheit darstellen, der es Bedrohungsakteuren ermöglicht, Malware, Ransomware und andere Cyberangriffe auf ein Unternehmen zu verbergen. Thunder® SSL Insight (SSLi®) von A10 Networks beseitigt die Schwachstelle, die durch die TLS-Verschlüsselung entsteht, da es eine effiziente Möglichkeit zur Entschlüsselung und Überprüfung des eingehenden Datenverkehrs ohne Beeinträchtigung der Leistung bietet.

Anstatt die Daten nacheinander von jedem Sicherheitsgerät in der Netzwerkumgebung entschlüsseln, prüfen und wieder verschlüsseln zu lassen, was erhebliche negative Auswirkungen auf Leistung, Skalierbarkeit und Kosten haben kann, ermöglicht die Lösung von A10 Networks, dass die Daten einmal entschlüsselt, von jedem Element des Sicherheits-Stack geprüft und dann einmal wieder verschlüsselt werden. Die Lösung arbeitet als vollständiger Proxy, der die Anpassung der Auswahl der Cipher-Suite für die Verschlüsselung ermöglicht. Sie unterstützt sowohl TLS 1.2 als auch TLS 1.3 und wird auch zukünftige Versionen unterstützen. Auf diese Weise begegnet SSL Insight den mit TLS 1.3 eingeführten Herausforderungen und macht das Netzwerk gleichzeitig widerstandsfähiger und zukunftssicherer.