Wichtigkeit der Sicherung und Vereinfachung der DNS-Infrastruktur

Das Domänennamensystem (DNS), das informell als das "Telefonbuch des Internets" bezeichnet wird, ist eines der wichtigsten Protokolle, die das Internet ermöglichen, indem sie leserfreundliche Domänennamen in IP-Adressen übersetzen und umgekehrt.

Die Ermöglichung der Benutzerinteraktion mit dem Internet ist zweifellos einer der grundlegendsten Vorteile des DNS, aber es ist auch entscheidend für das normale Funktionieren zahlreicher Anwendungen und Dienste, darunter mobile Anwendungen, E-Mail, Voice-over-IP (VoIP) usw. Ebenso basieren viele Sicherheitskonstrukte auf DNS-Namen, wie z. B. das X.509-Zertifikat für eine Website, das eine Website anhand ihres DNS-Namens identifiziert.

Viele Unternehmen und Dienstanbieter stellen ihre eigene DNS-Infrastruktur bereit. Dies geschieht, um den ordnungsgemäßen und unterbrechungsfreien Betrieb ihrer eigenen Infrastruktur und Geschäftsanwendungen zu gewährleisten und um sie ihren Endbenutzern als Dienstleistung anzubieten. In vielen Unternehmen verwenden beispielsweise Arbeitscomputer standardmäßig die unternehmenseigenen DNS-Server. Auf diese Weise können interne Benutzer auf interne Websites zugreifen und gleichzeitig die Vertraulichkeit und Sicherheit dieser Domänennamen wahren.

Dieser Einsatz der DNS-Infrastruktur bringt jedoch eine Reihe von Sicherheitsherausforderungen mit sich. Denn die DNS-Infrastruktur ist eines der bevorzugten Ziele von Angreifern, vor allem aus zwei Gründen:

- DNS ist ein von Natur aus unsicheres Protokoll und daher leichter angreifbar.

- Das DNS ist für den Betrieb des Internets und der Anwendungen von grundlegender Bedeutung, so dass ein Ausfall des DNS weitaus größere Auswirkungen haben kann, als wenn nur einzelne Anwendungen oder Dienste, wie z. B. Webserver, betroffen wären.

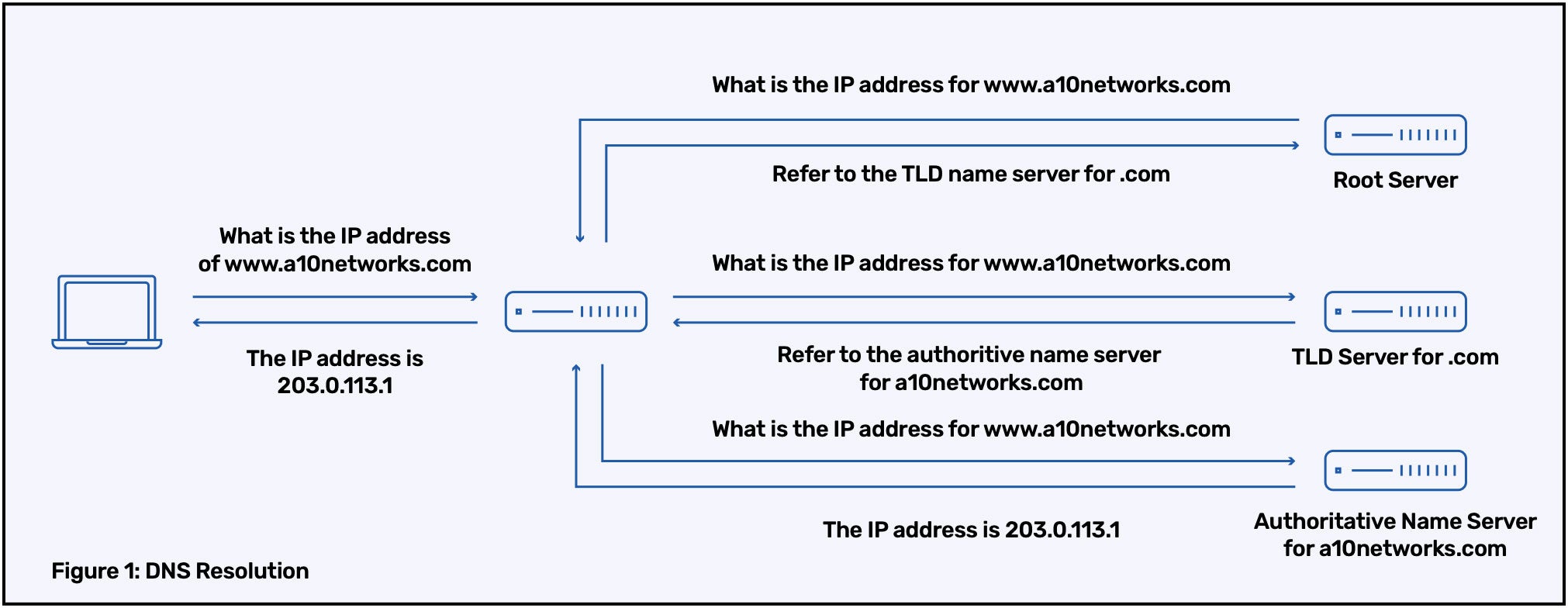

Ein typischer Ablauf eines DNS-Auflösungsprozesses ist beispielsweise der folgende:

Dabei erfolgt die gesamte Kommunikation sowohl zwischen dem Client und dem lokalen DNS-Auflöser als auch zwischen dem lokalen DNS-Auflöser und den Namensservern für die verschiedenen Zonenebenen im Klartext. Außerdem gibt es keine Validierung der DNS-Antwort, um sicherzustellen, dass sie von einer authentischen Quelle stammt oder während der Übertragung nicht verändert wurde.

Aufgrund dieser Schwachstellen traten im Laufe der Zeit verschiedene Arten von DNS-Bedrohungen auf. Zu den häufigen und bekannten Bedrohungen gehören Lauschangriffe, DNS-Hijacking, NXDOMAIN-Flood-Angriffe und mit Malware infizierte Hosts, die C&C-Zentren kontaktieren.

Mit dem Auftauchen und der Weiterentwicklung dieser Bedrohungen haben sich auch die Technologien zur Bekämpfung dieser Bedrohungen weiterentwickelt, darunter DNSSEC, DNS-Antwortratenbegrenzung und in jüngster Zeit DNS über HTTPS/TLS, um nur einige zu nennen.

Herausforderungen mit der traditionellen DNS-Infrastruktur

Mit dem Auftauchen jeder neuen Bedrohung und der Technologie zu ihrer Bekämpfung haben Unternehmen traditionell mit der Bereitstellung eines neuen Sicherheitsprodukts reagiert, um die aktuelle Bedrohung zu beseitigen. Im Laufe der Zeit hat dies zur Bereitstellung zahlreicher Sicherheitsgeräte im Netzwerk geführt, was die folgenden Herausforderungen mit sich bringt:

Erhöhte Komplexität: Durch die vielen Sicherheitsgeräte im Netzwerk ist die Aufgabe der Bereitstellung, Verwaltung und Fehlerbehebung immer komplexer geworden. Jedes Gerät verfügt über eine eigene Verwaltungsoberfläche und eigene Konfigurationsbefehle und erfordert daher spezielle Kenntnisse für die Bereitstellung und Fehlerbehebung. Dadurch erhöht sich auch das Risiko einer Fehlkonfiguration, die zu Sicherheitslücken oder sogar DNS-Verbindungsproblemen führen kann.

Erhöhte Kosten: Viele Geräte im Netz bedeuten, dass die Aufrüstung der DNS-Infrastruktur zur Bewältigung des wachsenden Datenverkehrs die Aufrüstung der meisten, wenn nicht aller dieser Geräte erfordert. Dies bedeutet, dass mehrere verschiedene Produkte evaluiert und gekauft werden müssen, was zu hohen Anschaffungs- und Lizenzierungskosten führt.

Langsame Leistung: Einige der neueren DNS-Technologien wie DNS over HTTPS (DoH) und DNS over TLS (DoT) erfordern eine TLS-Entschlüsselung/Verschlüsselung, die sehr rechenintensiv ist. DNS-Server wurden jedoch ursprünglich nicht für eine solche Verarbeitung konzipiert, so dass die Hinzufügung von DoH/DoT zu einer starken Verlangsamung der Gesamtleistung der bestehenden DNS-Infrastruktur führen kann.

Ungeeignet für die Hybrid-Cloud: All diese Probleme - Komplexität, kostspielige Upgrades und langsame Leistung - werden durch die zunehmende Einführung der Hybrid-Cloud noch verschärft. Dies liegt daran, dass viele der älteren Sicherheitsprodukte, die in privaten Rechenzentren eingesetzt wurden, entweder nicht mehr verfügbar oder nicht optimal für einen solchen Einsatz geeignet sind. Dies führt zur Einführung von Cloud-spezifischen Angeboten, was die Komplexität und die Kosten für die Bereitstellung und Wartung der DNS-Infrastruktur erhöht.

Wie A10 helfen kann

Um diese Herausforderungen zu bewältigen, muss man die bestehende DNS-Infrastruktur neu bewerten und Methoden zu deren Sicherung und Konsolidierung entwickeln. Mit den leistungsstarken DNS-Sicherheitslösungen von A10 können DNS-Betreiber dies auf kosteneffiziente Weise tun und gleichzeitig die Leistungsanforderungen neuerer Technologien wie DoH/DoT erfüllen.

Weitere Informationen finden Sie im A10-Whitepaper Herausforderungen und empfohlene Best Practices für eine sichere DNS-Infrastruktur. In diesem Whitepaper erfahren Sie mehr über:

- Die Bedeutung der Sicherung einer DNS-Infrastruktur

- Die häufigsten Arten von DNS-Angriffen

- Beschränkungen der traditionellen Ansätze zur Sicherung des DNS

- Lösungen zur Abwehr von DNS-Angriffen