Die sich entwickelnde Landschaft der Sicherheit von Dienstanbietern

Es reicht nicht mehr aus, nur die Gi-Schnittstelle zu schützen

Mobilfunknetze entwickeln sich schnell weiter, und mit dem Wandel kommt die Anfälligkeit.

Bis vor kurzem galt das Gi-LAN, das den (Evolved Packet Core) EPC mit dem Internet verbindet, als der anfälligste Teil des Netzes des Dienstanbieters und wurde durch Gi-Firewal und Anti-DDoS-Systeme geschützt. Die übrigen EPC-Verbindungen galten als schwierige Ziele für Hacker, da für einen erfolgreichen Angriff fortgeschrittene herstellerspezifische Kenntnisse erforderlich waren. Da der typische Hacker ein weiches Ziel bevorzugt, hatten Verteidigungsmaßnahmen für Entwickler oder Betreiber keine Priorität. Die Komplexität des Netzes war eine Verteidigung an sich.

Das nötige Know-how, um EPC von anderen Schnittstellen aus anzugreifen, ist jedoch inzwischen weit verbreitet. Die mobilen Endgeräte werden in einem alarmierenden Tempo infiziert, und das bedeutet, dass Angriffe von innerhalb des Netzwerks erfolgen können. Im Jahr 2016 gab es einen sprunghaften Anstieg der Malware-Angriffe, darunter die Schlagzeilenmacher Gooligan, Pegasus und Viking Horde. Im ersten Quartal 2017 kam es dann zu einem sprunghaften Anstieg der mobilen Ransomware-Angriffe, die um 250 Prozent zunahmen.

Die Notwendigkeit, den EPC zu sichern, hängt mit Fortschritten wie der Einführung von LTE und dem Aufkommen des Internet der Dinge zusammen, die immer noch an Fahrt gewinnen. Die Zahl der LTE-Netze wuchs 2017 auf 647 kommerzielle Netze an, und für dieses Jahr wird mit der Einführung von 700 weiteren Netzen gerechnet. Mit der Einführung von LTE ist das Internet der Dinge (IoT) zur Realität geworden - und zu einer bedeutenden Einnahmequelle für Unternehmen, die bis 2022 einen Markt von 561,04 Milliarden US-Dollar erreichen soll. Es ist an der Zeit, einen ganzheitlichen Ansatz für die Sicherung der Netzwerke von Dienstanbietern zu wählen.

Datenpfade zu Mobilfunkanbietern

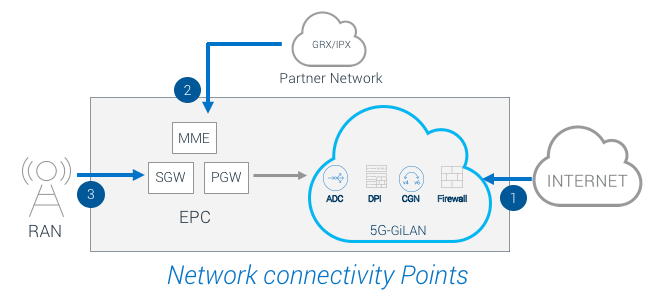

Es gibt drei Hauptdatenwege, die Mobilfunkanbieter mit der Außenwelt verbinden:

1. Eine Verbindung zum Internet über S/Gi LAN

2. Eine Verbindung zu einem Partnernetz, um Roaming-Nutzer zu bedienen

3. Eine Verbindung für den von den Türmen kommenden Verkehr

Die Sicherheitsherausforderungen und die Angriffsvektoren sind bei jeder Verbindung unterschiedlich. Bis vor kurzem war die Verbindung zum Internet der am meisten gefährdete Punkt der Konnektivität. DDoS-Angriffe richteten sich häufig gegen das Kernnetz des Diensteanbieters auf dem Gi-Link. Diese Angriffe waren in der Regel volumetrischer Natur und ließen sich mit hochskalierbaren Firewalls und DDoS-Abwehrsystemen relativ leicht abwehren.

Die wachsende Angriffsfläche

Die Bedrohungslandschaft verändert sich rasch, und Angriffe können von anderen Verbindungspunkten ausgehen. Bis vor kurzem war dies eine theoretische Überlegung. Während in den letzten zehn Jahren zahlreiche akademische Forschungsarbeiten veröffentlicht wurden, in denen die Möglichkeit von Angriffen aus Partnernetzen oder Funkzugangsnetzen (RANs) angedeutet wurde, sind diese Bedrohungen nicht mehr nur eine intellektuelle Übung: Sie sind real. Gleichzeitig führt der rasche Anstieg des Internet der Dinge (IoT) dazu, dass böswillige Akteure die Kontrolle über Geräte übernehmen und sie als Waffe gegen einen Dienstanbieter einsetzen können.

Mehrere Botnets, wie WireX und seine Varianten, wurden bereits entdeckt und ausgeschaltet. Bislang zielten diese Angriffe auf Hosts im Internet ab, aber es ist nur eine Frage der Zeit, bis sie auch Komponenten des Evolved Packet Core (EPC) angreifen.

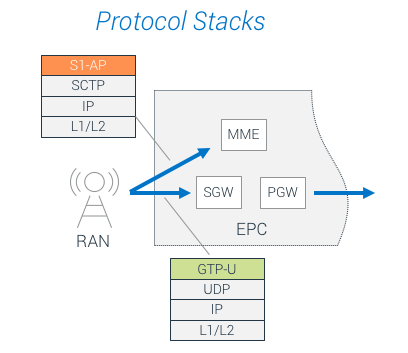

Der EPC und seine Schlüsselkomponenten weisen zahlreiche Schwachstellen auf. Komponenten, die früher hinter proprietären und undurchsichtigen Protokollen versteckt waren, laufen jetzt über IP, UDP oder SCTP, die mit einfachen DoS-Angriffen ausgeschaltet werden können.

Die Angriffsfläche ist wesentlich größer als früher, und herkömmliche Sicherheitsansätze werden nicht mehr funktionieren.

Ein DDoS-Angriff kann wie ein Signalisierungssturm gegen ein einzelnes Unternehmen von einem böswilligen Akteur oder sogar von einer legitimen Quelle erzeugt werden. So kann beispielsweise ein fehlerhaft arbeitender Protokollstapel in einem IoT-Gerät einen Ausfall verursachen, indem er einen Signalsturm erzeugt.

Wie A10 bei der Sicherung des SP-Netzwerks helfen kann

A10 Networks Produkte schützen einige der größten Telekommunikationsanbieter der Welt. Thunder® Firewall (CFW), unsere S/Gi-Firewall-Lösung, schützt große Tier-1- und Tier-2-Betreiber, und unsere DDoS-Schutzlösung, Thunder CFW, wird von vielen großen Service-Providern und public cloud Infrastrukturen eingesetzt. Diese Lösungen können problemlos Multi-Terabit-Angriffe abwehren.

Jetzt können unsere Angebote eine noch gründlichere Paketprüfung und erweiterte Korrelationen im großen Maßstab durchführen.

Umfassende Sicherheitslösung von A10 für EPC

- Zustandsbezogene Inspektion

- Wir unterhalten zustandsabhängige Sitzungen für GTP, SCTP und andere verwandte Protokolle, um sicherzustellen, dass die Nachrichten einem Standardpfad folgen. Skript-Kiddies werden nicht mehr in der Lage sein, einfache Flood-Angriffe gegen Ihr Netzwerk zu generieren.

- Protokollkonformität

- Wir überprüfen den Nachrichtenfluss und stellen sicher, dass die eingehenden Nachrichten den Standards entsprechen und alle vorgeschriebenen Attribute vorhanden sind.

- Filtern

- Wir verfügen über umfangreiche Filterfunktionen, die sowohl nach Nachrichtenlänge als auch nach Nachrichtenfeldern filtern können. Wir können tiefere Prüfungen vornehmen und nach Informationselementen wie IMSI und APN filtern. Kurz gesagt, wir haben vollen Einblick in die Nachricht, so dass wir nach jedem Feld der Nachricht filtern und sie blockieren können.

- SCTP NAT'ing

- Wir können das abgehende SCTP-Protokoll über GRX-Netzwerke NAT-fähig machen. Dies schafft Sicherheit durch Unklarheit, indem es die internen Netzwerkdetails verbirgt.

- Schutz vor signalisierenden Überschwemmungen

- Signalisierungsfluten können mit Deep Packet Inspection-Funktionen erkannt werden. So kann zum Beispiel eine Flut von PDP-Create- oder PDP-Delete-Anfragen, die von einer einzigen Quelle kommen, ratenbegrenzt werden

Mit diesen leistungsstarken Werkzeugen können wir eine Reihe von fortgeschrittenen Angriffen speziell gegen EPC erkennen und abschwächen bzw. stoppen. Wir können auch eine granulare Deep Packet Inspection durchführen, um uns vor Benutzer-Impersonation durch Spoofing, Netzwerk-Impersonation und Signalisierungsangriffe zu schützen. Wir verstehen alle Versionen von GTP-Kontrollprotokollen, SCTP und Diameter und können diese parsen.

Zusammenfassend lässt sich sagen, dass A10 Networks nicht nur Angriffe im Terabit-Maßstab aus dem Internet entschärft und stoppt und Stateful-Firewall-Dienste bereitstellt, sondern jetzt auch das gesamte Spektrum an Sicherheit für Service-Provider bietet, um andere verbundene Verbindungen zu schützen.

Erfahren Sie mehr über die Lösungen von A10 für Dienstanbieter.

Sehen ist Glauben.

Vereinbaren Sie noch heute eine Live-Demo.