Effektive Prüfung und Blockierung von bösartigem Datenverkehr

Nehmen Sie sich einen Moment Zeit, um sich dieses Szenario vorzustellen: Ihr Unternehmen geht seinen Geschäften nach, als jemand durch einen "Glücksfall" Anzeichen für bösartige Aktivitäten im Netzwerk bemerkt. Die Sicherheitsgeräte, die Sie in Ihrem Netzwerk installiert haben, melden jedoch keine aktiven Bedrohungen, und Sie haben keine Ahnung, wie Sie herausfinden können, was vor sich geht. Da Ihre Sicherheitsgeräte den bösartigen Datenverkehr nicht entschlüsseln können, bleiben sie blind für versteckte Bedrohungen und finden nie die Quelle des Problems.

Wenn Sie dies bemerken, ist es bereits zu spät: Verschlüsselte Malware hat sich ihren Weg in Ihre Infrastruktur gebahnt, und es geht nicht mehr um Prävention, sondern um Schadensbegrenzung und Schadensbegrenzung.

Für einige Unternehmen ist diese hypothetische Situation nur allzu real, und in der Regel ist eher eine Kombination von Problemen im Spiel als ein einzelner Übeltäter.

Im Folgenden werden wir uns einige der Probleme ansehen, die dazu beitragen, dass Unternehmen nicht in der Lage sind, bösartigen Datenverkehr effektiv zu untersuchen, sowie die besten Lösungen für diese Probleme.

Problem 1: Eine verschlüsselte Welt

Verschlüsselung ist inzwischen fast allgegenwärtig: Mehr als 80 Prozent des Internetverkehrs sind bereits verschlüsselt, so der Transparenzbericht von Google.

Eine verstärkte Verschlüsselung ist zwar eine gute Nachricht in Bezug auf den Datenschutz, führt aber auch zu einem "blinden Fleck" in der Sicherheit, den Ihre Netzwerkverteidigung nicht einsehen kann. Leider haben Hacker diesen blinden Fleck schnell ausgenutzt und damit begonnen, ihn für die Verbreitung von Malware und anderen bösartigen Inhalten zu nutzen.

Viele Unternehmen verlassen sich auf ihre vorhandenen Sicherheitslösungen und versuchen, deren eingebaute Entschlüsselungsfunktionen zu nutzen, sofern diese verfügbar sind, was jedoch eine Reihe von Nachteilen mit sich bringt: Diese Art von "aufgeschraubten" Entschlüsselungswerkzeugen, die in der Regel als bloße Software-Erweiterungen implementiert werden, führen zu einer erheblichen Leistungsverschlechterung.

Die von NSS Labs durchgeführten Tests haben gezeigt, wie sehr die Leistung während des Verschlüsselungsvorgangs leidet:

- Der durchschnittliche Durchsatz lag bei 60 Prozent

- Verbindungsraten um 92 Prozent gesunken

- Die Latenz der Anwendungsantwortzeit stieg um 672 Prozent

Das bedeutet, dass beispielsweise eine Sicherheitslösung, die ursprünglich einen Prüfdurchsatz von 10 Gigabyte bietet, auf nur 2 oder 3 Gigabyte beschränkt sein kann, sobald sie mit der Entschlüsselung beginnt. Das ist ein unglaublicher Leistungsabfall von 70-80 Prozent.

Wir haben dieses Thema in dem Blogbeitrag "Next Generation Firewalls May Not Stop Malware" ausführlich behandelt.

Um solche extremen Leistungseinbußen zu vermeiden, greifen manche Unternehmen auf spezielle Entschlüsselungslösungen zurück. Solche Lösungen sind zwar die perfekte Lösung für alle Entschlüsselungsprobleme, können sich aber manchmal als übermäßig kompliziert und schwierig zu implementieren erweisen. Deshalb sollten Unternehmen nach speziellen Entschlüsselungs-Tools suchen, die nicht nur den blinden Fleck wirksam beseitigen, sondern auch einfach zu installieren und zu verwenden sind.

Problem 2: Eine SSL-Inspektionsstrategie, die mit dem Wachstum skalierbar ist?

Mit einer speziellen Entschlüsselungslösung kann ein kleines Unternehmen problemlos einen vollständigen Einblick in seinen Netzwerkverkehr gewinnen, ob verschlüsselt oder nicht, und sich gegen alle Arten von Angriffen verteidigen. Diese Lösung ist jedoch nur dann wirksam, wenn sie an einem einzigen Standort mit einem lokalisierten Sicherheitsstack eingesetzt wird, der die Entschlüsselung erfordert.

Wenn Ihr Unternehmen wächst und mehrere Zweigstellen und Niederlassungen umfasst, wird es zweifellos auf Probleme stoßen, da sich der Umfang des Bedarfs an Entschlüsselung und allgemeiner Transparenz erhöht. Das liegt daran, dass Unternehmen ohne zentrale Sichtbarkeit nicht in der Lage sind, das Gesamtbild zu überblicken. Stattdessen haben sie nur einen unzusammenhängenden und unvollständigen Überblick über alle ihre Daten und betrachten jeweils nur eine Niederlassung oder ein Büro.

In einem großen Unternehmen könnte sich die IT-Abteilung beispielsweise in der Hauptgeschäftsstelle befinden. Das IT-Team muss sich jedoch den gesamten Datenverkehr des Unternehmens genauer ansehen, einschließlich des Datenverkehrs, der durch die verschiedenen Büros und Niederlassungen im ganzen Land oder in der ganzen Welt fließt. Nur dann können sie sich einen Reim auf das Ganze machen.

Um dieses Problem der unzusammenhängenden und ortsgebundenen Sichtbarkeit zu lösen, müssen Unternehmen eine zentrale Verwaltungs- und Sichtbarkeitslösung einsetzen, die mit intuitiven Dashboards und umsetzbaren Analysen ausgestattet ist und alle standortübergreifenden Bereitstellungen unabhängig vom geografischen Standort verwalten und kontrollieren kann.

Darüber hinaus kann eine zentrale Richtlinienverwaltung sicherstellen, dass die Sicherheitsrichtlinien über alle Implementierungen hinweg konsistent bleiben. Einheitliche Richtlinien können Unternehmen wiederum dabei helfen, eine Vielzahl von Datenschutz- und Datenstandards durchgängig einzuhalten.

Problem 3: Moderne Anwendungen schaffen neue Probleme

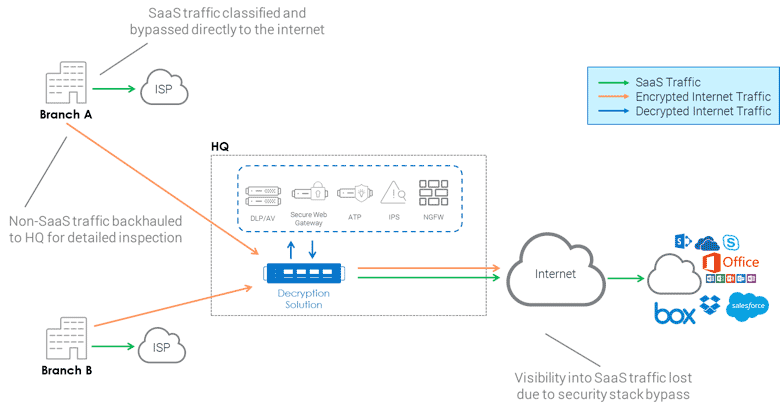

Mit der raschen Einführung von SaaS-Technologien und der Verlagerung traditioneller Produktivitätstools in die Cloud können sich viele Unternehmen gar nicht mehr vorstellen, ohne G Suite, Dropbox oder Office 365 zu arbeiten - und das zu Recht.

Da die Unternehmen jedoch zunehmend SaaS-Anwendungen einsetzen, werden die zuvor vor Ort gehosteten Anwendungen nun in der Cloud genutzt. Dies hat das Volumen des "Nord-Süd"-Verkehrs zwischen dem Unternehmen und dem Internet erhöht, im Gegensatz zum früheren Modell des "Ost-West"-Verkehrsflusses, bei dem der Zugriff auf die Anwendungen innerhalb des Netzes erfolgte. Ungeachtet des Datenverkehrsflusses erwarten Sie jedoch nach wie vor, dass die Anwendungen so genutzt werden, als ob der Zugriff lokal erfolgt.

Da ältere Sicherheitslösungen nicht für die Bewältigung eines solch beispiellosen Datenverkehrsaufkommens am Netzwerkrand konzipiert wurden, kann es zu Leistungseinbußen und Engpässen kommen. Während eine solche Verlangsamung des Netzwerks in einigen Fällen akzeptabel sein mag, kann sie im Fall von SaaS-Anwendungen zu großen Problemen führen, da sie das Benutzererlebnis stark beeinträchtigen kann.

Um solche Probleme zu vermeiden und ein reibungsloses Nutzererlebnis zu gewährleisten, empfehlen viele SaaS-Anbieter, dass Unternehmen ihren Anwendungsverkehr an ihren Sicherheitsprodukten vorbei schnell zum vertrauenswürdigen Cloud-Dienst, z. B. Microsoft und Office 365, weiterleiten. Auf diese Weise entsteht jedoch eine große Lücke in der Gesamtsichtbarkeit des Datenverkehrs, da Sie keinen Zugriff auf Ihren SaaS-Datenverkehr und Ihre Statistiken haben.

Die Lehre daraus ist, dass eine isolierte und lokalisierte Netzwerktransparenz allein nicht ausreicht, insbesondere im Zeitalter von SaaS. Unternehmen müssen in der Lage sein, Einblick in ihren Cloud-Verkehr und ihre Implementierungen zu erhalten. Das können sie mit einer lokalisierten, dedizierten Entschlüsselungslösung erreichen, die Hand in Hand mit einer zentralisierten Verwaltungs- und Sichtbarkeitslösung arbeitet, die den Datenverkehr sowohl im Netzwerk als auch in der Cloud protokollieren kann.

Bereitstellung intelligenter Lösungen für lokale Entschlüsselung und globale Sichtbarkeit

Zusammenfassend lässt sich sagen, dass Sie intelligente Sicherheitslösungen benötigen, die Ihre bestehenden Sicherheitsimplementierungen ergänzen und Ihnen dabei helfen, Probleme mit der Skalierung und Leistung der Sicherheit sowie mit der allgemeinen Transparenz zu überwinden:

- Ein spezielles Entschlüsselungstool, das einfach zu implementieren und benutzerfreundlich ist und die gesamte Sicherheitsinfrastruktur in Ihrem Unternehmensnetzwerk unterstützt. Auf diese Weise kann ein einziges Entschlüsselungstool Ihr gesamtes Sicherheitssystem bedienen und so die Gesamtbetriebskosten (TCO) senken.

- Zentralisierte Richtlinienverwaltung, damit Ihr Unternehmen einheitliche Sicherheitsrichtlinien für alle Bereitstellungen anwenden kann.

- Verwertbare Analysen und zentralisierte Anwendungstransparenz und -kontrolle, um Ihrem Unternehmen Transparenz und Kontrolle auf Anwendungsebene sowohl für den Netzwerk- als auch für den SaaS-Datenverkehr zu bieten.

- Durch die Zentralisierung von Verwaltung und Transparenz kann Ihr Unternehmen Anomalien im Datenverkehr erkennen, die andernfalls durch isolierte Analysen an den einzelnen Standorten verloren gehen würden.

Zwischen weit verbreiteter Verschlüsselung, mehreren geografisch verteilten Standorten und einer Fülle von SaaS-Anwendungen kann es eine Herausforderung sein, einen konsistenten Überblick zu behalten und die Fähigkeit zu behalten, alle Bereitstellungen jederzeit zu verwalten.

Erfahren Sie mehr über die SSL-Entschlüsselungslösungen von A10 über Thunder SSLi und die zentralisierte Verwaltung und umsetzbare Analysen, damit Ihr Unternehmen seine Verwaltungsprozesse vereinfachen, einheitliche Sicherheitsrichtlinien anwenden und den gesamten eingehenden Datenverkehr effizient entschlüsseln und untersuchen kann.

Sehen ist Glauben.

Vereinbaren Sie noch heute eine Live-Demo.