DDoS-Angriff auf Dyn offenbart neue Strategien der Bedrohungsakteure

In den frühen Morgenstunden des 21. Oktobers kam es in Teilen der Ostküste und der südlichen Mitte der USA zu teilweisen oder vollständigen Unterbrechungen vieler wichtiger Anwendungsdienste für Verbraucher, darunter Spotify, Reddit, Github und Twitter. Dies war das Ergebnis eines weiteren massiven DDoS-Angriffs (Distributed Denial of Service), diesmal jedoch gegen den DNS-Anbieter Dyn, einen Anbieter von Internetleistungen.

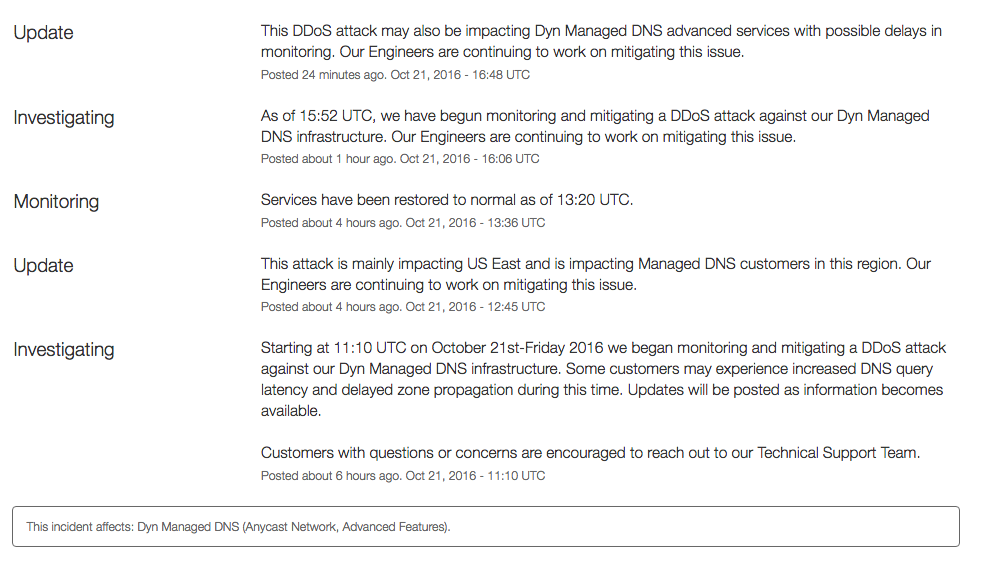

"Ab 11:10 UTC am 21. Oktober - Freitag 2016 haben wir mit der Überwachung und Entschärfung eines DDoS-Angriffs gegen unsere Dyn Managed DNS-Infrastruktur begonnen", so Dyn auf seiner Service-Seite. "Während dieser Zeit kann es bei einigen Kunden zu einer erhöhten Latenz bei DNS-Abfragen und einer verzögerten Zonenpropagation kommen. Wir werden Updates veröffentlichen, sobald Informationen verfügbar sind."

Wie auf dem obigen Bildschirm zu sehen ist, hat Dyn den DDoS-Angriff auf seinen verwalteten DNS-Dienst schnell erkannt, untersucht, aktualisiert und größtenteils behoben, aber einige Dienste waren am Freitagnachmittag immer noch betroffen.

Wir sind weiterhin dabei, einen DDoS-Angriff auf unser Managed DNS-Netzwerk zu entschärfen. Für weitere Informationen besuchen Sie unsere Statusseite.

- Dyn (@Dyn) October 21, 2016

Dieser Fall ist insofern einzigartig, als die Bedrohungsakteure nicht auf einzelne Organisationen oder Dienste abzielten, sondern auf die virtuelle Infrastruktur, die viele dieser Anwendungsdienste erst möglich macht.

"Sie sind innovativ. Dies ist eine neue Variante eines alten Angriffs, da die Bösewichte neue und innovative Wege finden, um weitere Unzufriedenheit zu verursachen", so A10 Networks Director of Cyber Operations Dr. Chase Cunningham. "Es war interessant zu sehen, dass die Bösewichte ihre DDoS-Angriffe auf die DNS-Provider verlagern, anstatt nur auf Websites oder Anwendungen."

Die verantwortliche kriminelle Partei war zum Zeitpunkt der Veröffentlichung nicht bekannt. Einzelheiten über das Ausmaß oder den Umfang des DDoS-Angriffs wurden nicht veröffentlicht, aber Reuters berichtete, dass er als "krimineller Akt" untersucht wird.

BREAKING: US-Regierung prüft, ob Internet-Angriff an der Ostküste ein "krimineller Akt" war - Beamter

- Reuters Top News (@Reuters) October 21, 2016

DDoS größer, schneller und jetzt auch mit Lösegeld

Im September wurden der Sicherheitsjournalist Brian Krebs und der europäische Webhoster OVH von DDoS-Rekordangriffen getroffen, die IoT-basierte Botnets nutzten und 600 Gbps bzw. 1 Tbps übertrafen.

"Bedrohungsakteure nutzen unsichere IoT-Geräte, um einige der größten DDoS-Angriffe der Geschichte zu starten", sagte Cunningham. "Die unmittelbare Lösung besteht darin, dass die Hersteller die Verwendung von Standardpasswörtern oder einfachen Passwörtern für den Zugriff und die Verwaltung intelligenter oder verbundener Geräte abschaffen. Die Annahme durch die Verbraucher wird schwierig sein, aber diese Änderung ist für die Sicherheit aller entscheidend. Dies wird viele der globalen Botnetze, die für böswillige Zwecke erstellt und eingesetzt werden, verhindern.

Im Forum Web Hosting Talk fand Krebs heraus, dass einige Service Provider auch mit Lösegeldforderungen bedroht werden, in denen behauptet wird, dass Angriffe mit einer Geschwindigkeit von mehr als 700 Gbps gegen das Unternehmen gestartet werden, wenn kein Bitcoin-Lösegeld gezahlt wird. Eine Verbindung zwischen den beiden Angriffen scheint es nicht zu geben. Hier ist ein Auszug aus der Drohung:

"Wenn Sie nicht rechtzeitig zahlen, wird ein DDoS-Angriff gestartet, und Ihre Webdienste werden dauerhaft ausfallen. Danach wird der Preis für das Anhalten auf 5 BTC erhöht, mit einer weiteren Erhöhung von 5 BTC für jeden Tag des Angriffs.

HINWEIS: Ich scherze nicht. Meine Angriffe sind jetzt extrem leistungsfähig - jetzt durchschnittlich 700-800 Gbps, manchmal über 1 Tbps pro Sekunde. Er wird jeden Fernschutz überwinden, kein aktuelles Schutzsystem kann helfen."

Wie man große DDoS-Angriffe stoppt

In einigen Fällen hat der Bedrohungsakteur recht. Die meisten Standard-DDoS-Schutz- und -Minderungslösungen können nur eine begrenzte Menge an Daten aufnehmen.

Es gibt jedoch einige bewährte Verfahren zur DDoS-Abwehr, die verhindern, dass massive DDoS-Angriffe mit mehreren Vektoren einen Dienst oder ein Unternehmen offline nehmen.

- Sorgen Sie für ein ausgewogenes Verhältnis zwischen Ressourcen, Budget, Technologie, Integration und Fachwissen der Anbieter. Was für ein Unternehmen (z. B. einen Web-Giganten oder einen Dienstleister) gilt, ist für ein anderes (z. B. ein KMU, ein mittelständisches Unternehmen oder einen kleinen Einzelhändler) sicherlich nicht geeignet.

- Passen Sie die DDoS-Schutzlösung an die spezifischen Anforderungen Ihres Unternehmens an und integrieren Sie sie. Verstehen Sie Ihr Netzwerk und Ihren physischen Fußabdruck sowie die harten Kosten von Ausfallzeiten im Verhältnis zu den Kosten der fraglichen DDoS-Strategie.

- Nutzen Sie eine hybride DDoS-Abwehrstrategie, die den Datenverkehr auf einen Cloud-Dienst eines Drittanbieters verlagert, sobald die Kapazität einen bestimmten Schwellenwert erreicht. Dies ist ein kosteneffizientes Modell für kleinere Unternehmen, die sich proaktiv um DDoS-Sicherheit kümmern, aber keine Ausgaben für die Abwehr von Worst-Case-Szenarien tätigen können.

- Für größere Organisationen wie Web-Giganten, Service-Provider und globale Unternehmen sollten Sie in bewährte Hardware mit enormen Durchsatzkapazitäten investieren. Das neueste Angebot von A10 Thunder TPS (14045) kann beispielsweise DDoS-Angriffe mit bis zu 300 Gbit/s mit einer einzigen Anwendung bewältigen; diese Lösung kann auf 2,4 Tbit/s skaliert werden, wenn sie im Cluster eingesetzt wird.

Sehen ist Glauben.

Vereinbaren Sie noch heute eine Live-Demo.