Sicherheit für 5G-Cloud-Funkzugangsnetze adressieren

Kleinzellen gibt es seit etwas mehr als einem Jahrzehnt und sie werden in der 5G-Ära immer wichtiger werden. Nach der Definition des Small Cell Forum ist eine kleine Zelle ein Funkzugangspunkt mit geringer Funkfrequenz (RF)-Leistung, Grundfläche und Reichweite. Sie wird vom Betreiber gesteuert und kann in Innenräumen oder im Freien sowie in lizenzierten, gemeinsam genutzten oder unlizenzierten Frequenzen eingesetzt werden.

Neben den Kleinzellen entwickelt sich das zentralisierte Funkzugangsnetz (Centralized Radio Access Network, CRAN), und im Laufe der Zeit haben sich diese beiden Technologien überkreuzt - CRAN ist eine der bevorzugten Arten der Kleinzellenbereitstellung. Im Falle von CRAN ist der Remote Radio Head (RRH) physisch von der Baseband Unit (BBU) getrennt, wobei mehrere verteilte RRHs mit einer zentralen BBU verbunden sind. Ein sehr häufiger Anwendungsfall für einen solchen Einsatz ist ein Mehrfamilienhaus, z. B. ein Hochhaus, in dem jede Einheit über einen RRH verfügt, der über Ethernet mit einer zentralen BBU verbunden ist, die sich möglicherweise irgendwo im Keller des Mehrfamilienhauses befindet. Die BBU wiederum ist über ein Hochleistungs-Glasfaserkabel mit einem zentralen Büro verbunden.

Im Falle von 5G gewinnen CRAN und kleine Zellen besondere Bedeutung, da 5G ein Spektrum von mehr als 6 GHz (zusätzlich zu den Frequenzen unter 6 GHz) nutzen wird, was die Zellengröße aufgrund von Ausbreitungsproblemen bei solch hohen Frequenzen einschränkt. Die Verteilung von RRH und BBU wurde bisher meist proprietären Implementierungen überlassen, wobei sich einige dafür entschieden haben, nur die physikalische Funktechnik (PHY) im RRH zu belassen, während andere die Medium Access Control (MAC) und die Radio Link Control (RLC) im RRH untergebracht haben. Bei 5G arbeitet das 3GPP an der Standardisierung dieser Verteilung, um die Interoperabilität zu fördern.

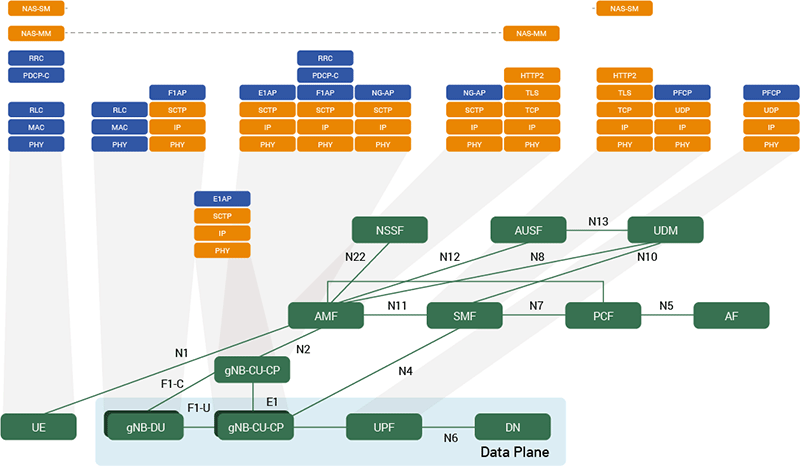

Die folgende Abbildung zeigt die dienstbasierte 5G-Architektur (SBA) und den End-to-End-Protokollstapel der Steuerebene.

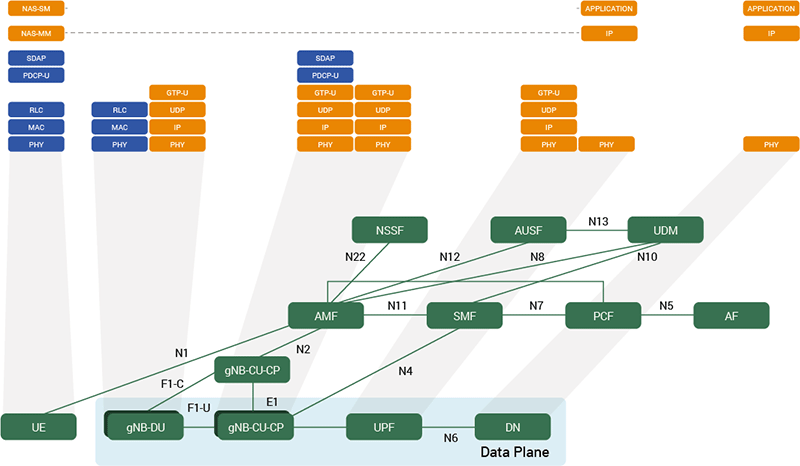

Beim zentralisierten 5G-RAN wird die gNB (5G NR NodeB) in eine verteilte gNB-Einheit (gNB-DU), eine Steuerungsebene der zentralen gNB-Einheit (gNB-CU-CP) und eine Datenebene der zentralen gNB-Einheit (gNB-CU-DP) unterteilt. Infolgedessen definiert 3GPP die Trennung von Kontroll- und Benutzerebene (CUPS) auch in der gNB-CU. Im Wesentlichen sind gNB-DUs die Remote Radio Head und werden verteilt, während gNB-CU-CP und gNB-CU-CP eine zentralisierte Basisbandeinheit bilden. Sowohl gNB-CU-CP als auch gNB-CU-DP können virtuelle Netzwerkfunktionen sein, die in der Cloud laufen und uns somit ein 5G Cloud RAN bieten. Mehrere Instanzen von gNB-CU-DP werden von einer Instanz von gNB-CU-CP nach dem üblichen CUPS-Konzept für die bedarfsgesteuerte Skalierung gesteuert. 3GPP hat zwei neue Protokolle eingeführt: F1 Application Protocol (F1AP) und E1 Application Protocol (E1AP). F1AP wird zur Weiterleitung von PDCP-Nachrichten (Packet Data Convergence Protocol) und RRC-Nachrichten (Radio Resource Control) zwischen der gNB-DU und der gNB-CU-CP verwendet. Diese wiederum nutzt E1AP zur Programmierung von GTP-U-Tunneln für den Datenpfad in der gNB-CU-DP.

Die folgende Abbildung zeigt einen End-to-End-Protokollstapel für die 5G-Datenebene des Cloud-RAN.

Wie aus den Abbildungen des 5G-Protokollstapels für die Steuerungsebene und die Datenebene ersichtlich ist, erfolgt die Interaktion zwischen allen verteilten gNB-Komponenten nun über die IP-Infrastruktur. gNB-DUs sind potenziell kostengünstige Einheiten, die von den Verbrauchern selbst eingesetzt und/oder verwaltet werden, ähnlich wie die heutigen WiFi-Zugangspunkte. Dies führt zu Sicherheitslücken in der 5G-RAN-Infrastruktur, die gegen herkömmliche Bedrohungen wie DDoS-Angriffe geschützt werden müssen. Glücklicherweise werden herkömmliche Sicherheitstools wie IPS/IDS und Firewalls dabei helfen, 5G-Cloud-RANs vor diesen neuen Bedrohungseintrittspunkten zu schützen.

Zusammenfassend lässt sich sagen, dass Cloud-RAN zwar 5G-Netzwerke für neue Sicherheitsschwachstellen öffnet, die in WiFi-Zugangspunkten und IoT-Geräten weit verbreitet waren, wir jedoch aktuelle Sicherheitstools wie Firewalls, DDoS-Schutz-Tools usw. nutzen können, um diese neuen Sicherheitsschwachstellen in 5G-Netzwerken zu beheben.

Verwandte Links:

5G-Sicherheit

DDoS-Schutz

Lösungen für Dienstanbieter